- 首先看看RCE是什么

RCE英文全称:remote command/code execute

分为远程命令执行ping和远程代码执行evel。

漏洞出现的原因:没有在输入口做输入处理。

我们常见的路由器、防火墙、入侵检测等设备的web管理界面上

一般会给用户提供一个ping操作的web界面,用户从web界面输入目标IP,提交后,后台会对该IP地址进行一次ping测试,并返回测试结果。其实这就是一个接口,可以让攻击者直接向后台服务器远程注入操作系统命令或者代码,从而控制后台系统,这就是RCE漏洞

—————————————————

原文链接:https://blog.csdn.net/qq_43814486/article/details/90020139

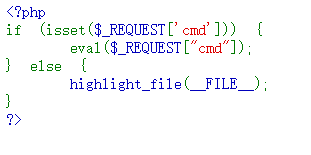

- 打开靶场发现提示

在php中,$_REQUEST可以兼容GET方法和POST方法上传的数据,而且isset函数用于检测变量是否已设置并且非 NULL,所以可知当存在cmd参数时将会执行cmd参数字符串中所包含的代码 - 使用

phpinfo();测试网页

测试成功 - 此时有两种方法获取flag

- 使用蚁剑直接连接

- 使用 system() 函数执行系统命令,查看目录

- 方法一:使用蚁剑直接查看

- 拿到flag

- 方法二,使用 system() 函数

- 输入参数 system(“pwd”); 查看文件所在位置

- 继续向下,查看文件根目录的目录

- 发现存在文件flag_7724

- 输入参数 system(“cat /flag_7724”); 读取文件

- 拿到flag

- 输入参数 system(“pwd”); 查看文件所在位置