该文章的目录

- 引子

- 事先说明

- 准备

- VirtualBox

- 镜像文件

- 安装虚拟机

- 安装Python/Kali Linux

- 环境配置

- Burpsuite

- 创建攻击对象:XP虚拟机

- 初级篇

- Hacker基础

- 常见术语

- 爬虫

- 数据库

- 中级篇

- BugkuCTF

- 实例01:Web2

- 实例02:计算器(验证码破解)

- 实例03:Web基础$_GET

- 实例04:管理员系统

- 第一步:创建工程

- 第二步:配置端口

- 第三步:输入

- 第四步:XFF攻击

- 结束

引子

Hello,这次我又来更黑客实战啦!这次我用的是BugkuCTF这个网站。由于这个我是提前写好的,所以万一有什么差别,这是正常的。

事先说明

不喜勿喷哦!另外有什么问题不要私信我,我没有时间看,在文章下方留言即可,还有,该文章中的所有技术均为本人自己研究所得,不要抄袭哦!请遵守法律

准备

VirtualBox

百度搜索VirtualBox软件,点击下载,根据向导的提示安装即可。

镜像文件

百度搜索MSDN,我告诉你,点击操作系统,在右边的复选框中选择适当的版本,这里以Windows7 Enterprise(x86)为例

然后把这个ed2k地址复制一下,在迅雷中下载下来即可。

安装虚拟机

接下来创建一个虚拟机,选择适当的参数,由于这里每个人情况不同,便不再多说了,最后选择镜像文件即可。

安装Python/Kali Linux

这里不多作介绍,每个人情况不同。

环境配置

将环境配置好,并将所有虚拟机都设在一个虚拟网络下面。

Burpsuite

怎么说呢。这里的话有的地方是要专业版的功能的,而且burp的社区版功能太少,漏洞,暴力破解啥的都没有,可是我在网上找了很多方法都没有效果。我用的是Kali自带的,是社区版的。虽然在这篇里面社区版是绝对够用的,但是之后肯定是要用专业版的。如果哪位大佬知道方法的话,可以到我的论坛下留言。附上链接:

https://bbs.csdn.net/topics/397100450

谢谢大家!如果你是Windows版本的话,你可以在网上学习,或者和我一样,装虚拟机。

创建攻击对象:XP虚拟机

Windows XP是微软的一个杰出的产品,目前有些ATM取款机,学校电脑用

的都是XP系统,而且他的上一个产品:Windows95和XP,个人感觉差别很

大,再往前的,如Windows ME,Windows 4等,反正我是用不惯。现在我

们安装一个XP系统,作为攻击对象。过程和之前差不多,所以我就不多介

绍了,完成后如下:

至此,我们已经有了攻击对象,我们可以向他发起猛烈的攻击,当然,你可以将它放在一个虚拟网络内,这样以便于之后的DNS欺骗,ARP欺骗等。然后打开Kali,看看能不能Ping通。

初级篇

Hacker基础

常见术语

木马:病毒的一种,通常传播快,而且会自主繁殖,是目前最流行的病毒

勒索:主要以欺骗钱财为主要目的的病毒

后门:一个看似好的程序,有可能下一秒就会被黑客利用

爬虫

一个优秀的Web黑客,爬虫是必备技能。他们能用爬虫爬取网站上的信息,这在有些时候有利于黑客攻击网站。

数据库

数据库是存储信息的一种数据类型。一般大公司的数据库开发团队所在的地方都是不能随便进出的。如果一个网站的数据库被攻破,那么这个网站差不多也就结束了。

中级篇

BugkuCTF

这个网站上面的题目币WHUCTF要多很多,尤其是Web部分的。要知道我们现在学的是网络安全,对吧?肯定是以Web部分来看的。这个网站上面,前几题很简单,到后来会越来越难(我好像在说废话,不然没人会去练习),不然没人回去练习(这好像是废话),这好像是废话(废话真多),废话真多(还真的是!)

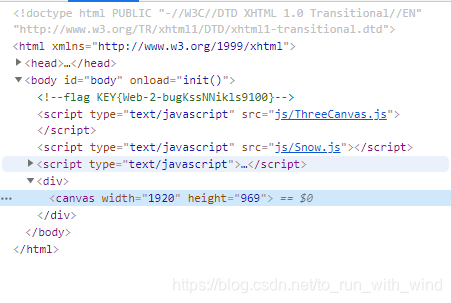

实例01:Web2

考察点:F12开发者工具查看

打开之后是这样的:

这个没有任何交互式控件,所以我们只有F12查看,F12代码如下:

这题比较简单,Flag直接藏在注释里面。

答案:KEY{Web-2-bugKssNNikls9100}

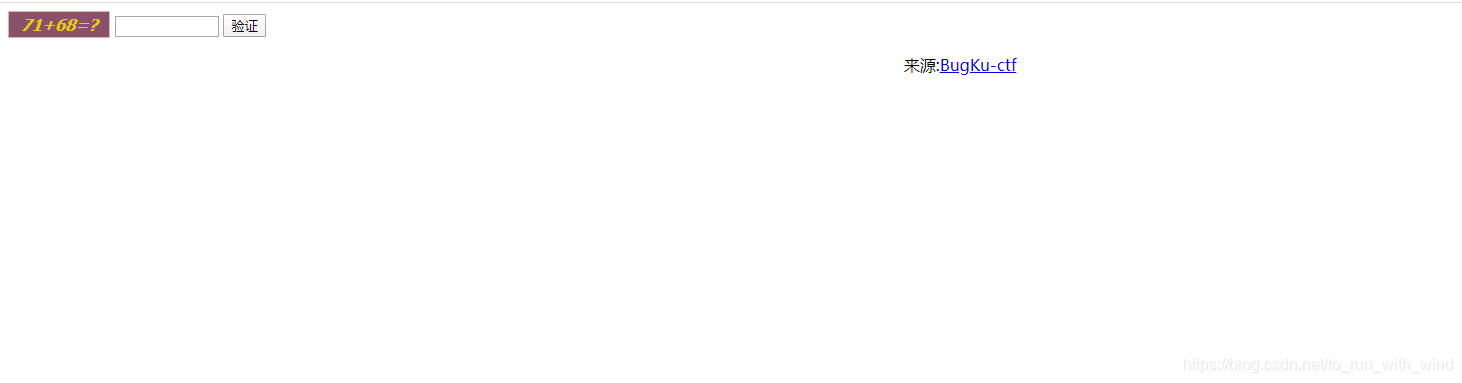

实例02:计算器(验证码破解)

考察点:F12开发者工具(数据最大局限)

这题也很简单,打开如下:

这个是一个验证环节,要求输入计算值,但是我们只能输入最多一位数。很简单,我们只需要在F12

中将maxlength更改就可以了。然后我们计算之后输入对应值,查看flag。

答案:flag{CTF-bugku-0032}

实例03:Web基础$_GET

考察点:url基础

我们打开,看到一段代码,我把它复制过来:

$what=$_GET['what'];

echo $what;

if($what=='flag')

echo 'flag{****}';

我们观察一下,只有在What=flag的时候,才会显示flag的内容,我们现在在url框中输入以下内容:

http://123.206.87.240:8002/get/?what=flag

就会出现flag!

答案:flag{bugku_get_su8kej2en}

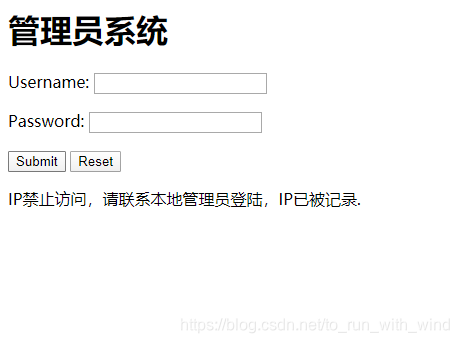

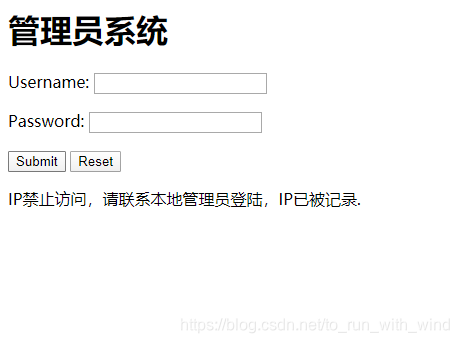

实例04:管理员系统

考察点:Burp抓包&XFF攻击

这是这篇最难的一道例题。我们看一下题目:

我们随便输几个内容,然后看看有什么反应:

这个网站看上去好像会计入IP地址,我们检查以下:

翻到最下面,我们看到了一串字符:

以看就知道是base64加密的,我们解密之后,发现内容是test123.我们再用admin来试一下

还是不行,可能网站记录了IP。那么我们现在抓包看一下:

打开Burpsuite。

这里就不弄图片了,现在我直接说,因为不方便。

第一步:创建工程

这没什么好说的,在开始的时候傻瓜式的点next,然后shart就OK了。

第二步:配置端口

我们在proxy下面选择options,这里我们可以看到端口号的相关信息。然后我们在浏览器中配置相关内容。这样Burp就可以抓包一切行动了。

第三步:输入

输入用户名和密码(admin,test123),然后我们看到Burp截取了这个操作,我们右键,send到repeater里面。

第四步:XFF攻击

然后我们Add一下,输入X-Forwarded-For,右边选择你在浏览器中设置的端口IP。,然后选择Send(有的是Go)这时候在右边的代码框中,你就可以看到flag信息了。

结束

好了,现在我们已经看好了。你可以阅读我之后的文章,也可以另择道路,这全部取决于你

再见!