1.iptables filter表案例

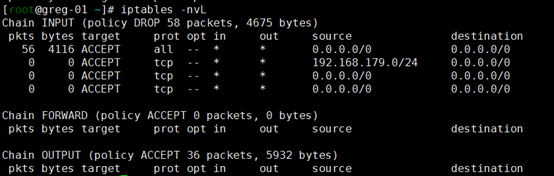

需求:只针对filter表,预设策略INPUT链DROP,其他两个链ACCEPT,然后针对192.168.137.0/24开通22端口,对所有网段开放80端口,对所有网段开放21端口。这个需求不算复杂,但是因为有多条规则,所以最好写成脚本的形式。脚本内容如下:

#!/bin/bash

ipt="/usr/sbin/iptables"

$ipt -F

$ipt -P INPUT DROP

$ipt -P OUTPUT ACCEPT

$ipt -P FORWARD ACCEPT

$ipt -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

$ipt -A INPUT -s 192.168.179.0/24 -p tcp --dport 22 -j ACCEPT

$ipt -A INPUT -p tcp --dport 80 -j ACCEPT

$ipt -A INPUT -p tcp --dport 21 -j ACCEPT

完成脚本的编写后,直接运行 sh /bin/usr/local/sbin/iptables.sh 即可。如果想开机启动时初始化防火墙规则,则需要在 /etc/rc.d/rc.local 中添加一行 "sh /bin /usr/local/sbin/iptables.sh"

关于icmp的包有一个比较常见的应用:

iptables -I INPUT -p icmp --icmp-type 8 -j DROP

--icmp-type 这个选项是要跟-p icmp 一起使用的,后面指定类型编号。这个8指的是能在本机ping通其他机器,而其他机器不能ping通本机。

2.iptables nat表应用

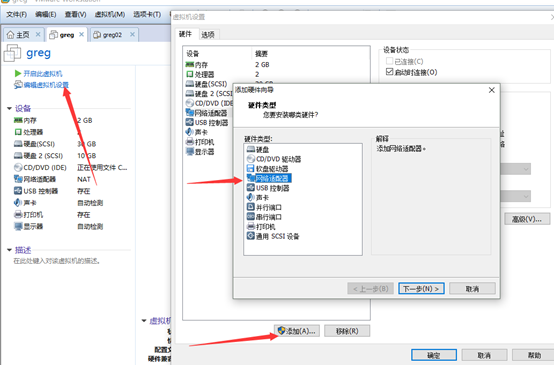

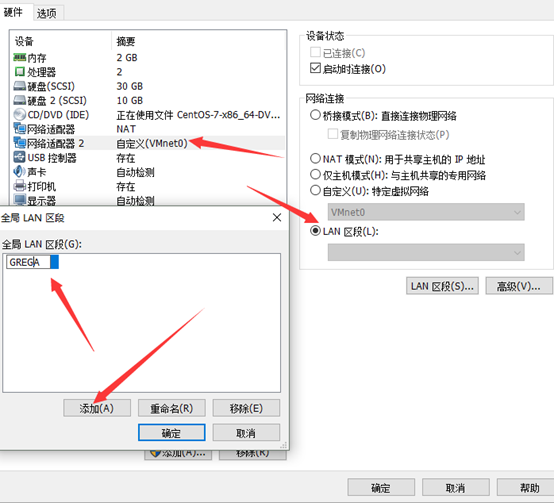

A机器两块网卡ens33(192.168.179.1)、ens37(192.168.100.1),ens33可以上外网,ens37仅仅是内部网络,B机器只有ens37(192.168.100.100),和A机器ens37可以通信互联。

2.1让B机器连接外网

1)两台机器先进行网卡配置

虚拟机greg02做同样的设置。

启动虚拟机

ifconfig ens37 192.168.100.1/24

greg02:ifdown ens33

ifconfig ens37 192.168.100.100/24

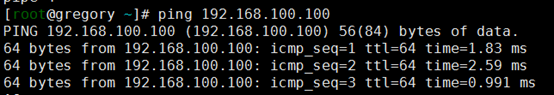

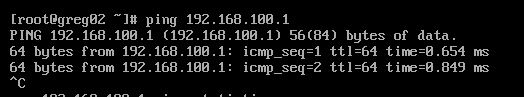

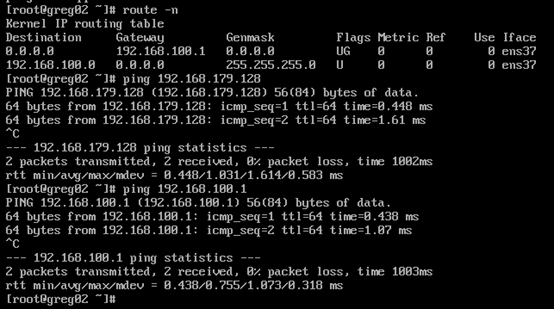

gregory和greg02能相互ping通。

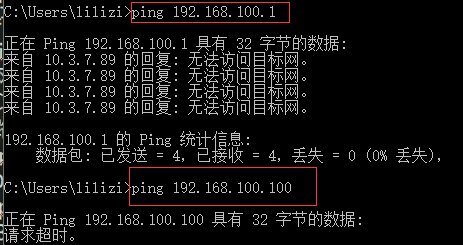

而对这两个ip地址Windows是ping不通的:

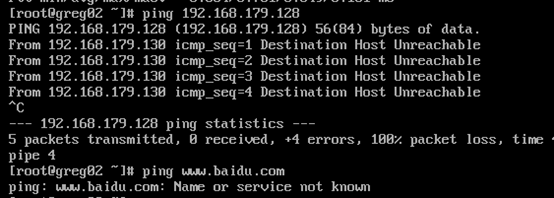

greg02也ping不通gregory的ens33,更不能上网。

2)Linux内核转发设置ip_forward参数

出于安全考虑,Linux系统默认是禁止数据包转发的。

所谓转发即当主机拥有多于一块的网卡时,其中一块收到数据包,根据数据包的目的ip地址将包发往本机另一网卡,该网卡根据路由表继续发送数据包。

配置Linux系统的ip转发功能,首先保证硬件连通,然后打开系统的转发功能

cat /proc/sys/net/ipv4/ip_forward,该文件内容为0,表示禁止数据包转发,1表示允许。

gregory上执行 iptables -t nat -A POSTROUTING -s 192.168.100.0/24 -o ens33 -j MASQUERADE

greg02上设置网关为route add default gw 192.168.100.1

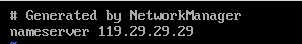

设置DNS:vi /etc/resolv.conf

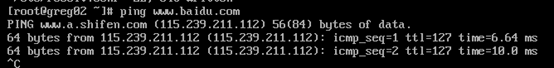

ping通外网了。

需求2:C机器只能和gregory通信,让C机器可以直接连通greg02机器的22端口。端口映射。

gregory上打开路由转发echo "1">/ proc/sys/net/ipv4/ip_forward

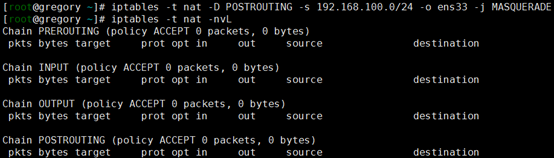

把nat之前的设置去掉

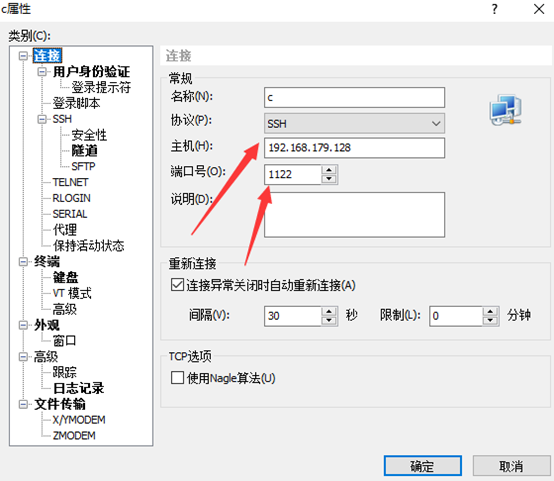

执行iptables -t nat -A PREROUTING -d 192.168.179.130 -p tcp --dport 1122 -j DNAT --to 192.168.100.100:22

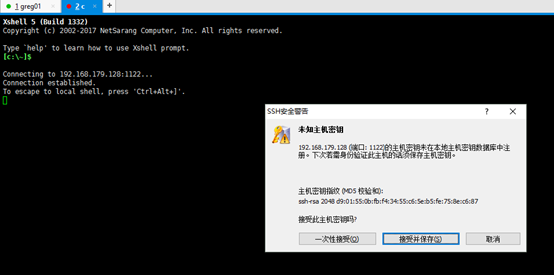

gregory上执行iptables -t nat -A POSTROUTING -s 192.168.100.100 -j SNAT --to 192.168.179.130

greg02上设置网关为192.168.100.1

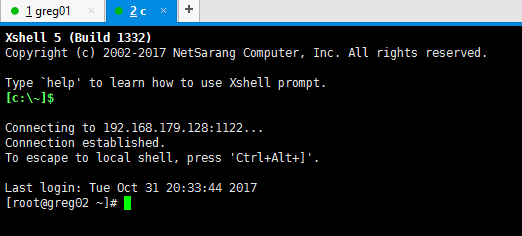

接受并保存,证明连接上了