文章目录

- 实验要求:

- 第一步 规划拓扑

- 第二步 划分vlan,规划合理的mstp

-

- 划分vlan

- 配置mstp

- 第三步 配置ip,配置vrrp

-

- 配置ip

- 配置vrrp

- 第四步 配置ospf

- 第五步 在AR2上配置nat使全网互通

- 第六步 配置ssh,配置高级acl达到需求

-

- 配置ssh

- 配置高级acl

实验要求:

- 合理配置IP地址

- 如图规划VLAN信息,PC1/PC2/PC5属于VLAN103,AR1属于VLAN101

- 需要合理配置MSTP,ETH-TRUNK,VRRP使网络达到最佳可用性

- 配置动态路由协议,使全网互通,私有地址不允许出现在ISP中 要求:AR3不允许配置任何路由

- 在AR3上配置SSH功能,使AR1可以使用admin1/admin1登陆到AR1上进行远程管理

- 只允许AR1SSH到AR3,不可以ping通AR3,只允许PC5ping通AR3,不能SSH到AR3

第一步 规划拓扑

第二步 划分vlan,规划合理的mstp

划分vlan

[lsw1]vlan b 101 103

[lsw1]int g 0/0/3

[lsw1-GigabitEthernet0/0/3]interface g 0/0/3

[lsw1-GigabitEthernet0/0/3]port link-type trunk

[lsw1-GigabitEthernet0/0/3]port trunk allow-pass vlan 101 103

[lsw1-GigabitEthernet0/0/3]interface g 0/0/4

[lsw1-GigabitEthernet0/0/4]port link-type trunk

[lsw1-GigabitEthernet0/0/4]port trunk allow-pass vlan 101 103

[lsw1-GigabitEthernet0/0/4]quit

[lsw1]interface Eth-Trunk1

[lsw1-Eth-Trunk1] trunkport g 0/0/1 0/0/2

[lsw1-Eth-Trunk1]port link-type trunk

[lsw1-Eth-Trunk1]port trunk allow-pass vlan 101 103

[lsw2]vlan b 101 103

[lsw2]int g 0/0/3

[lsw2-GigabitEthernet0/0/3]interface g 0/0/3

[lsw2-GigabitEthernet0/0/3]port link-type trunk

[lsw2-GigabitEthernet0/0/3]port trunk allow-pass vlan 101 103

[lsw2-GigabitEthernet0/0/3]interface g 0/0/4

[lsw2-GigabitEthernet0/0/4]port link-type trunk

[lsw2-GigabitEthernet0/0/4]port trunk allow-pass vlan 101 103

[lsw2-GigabitEthernet0/0/4]quit

[lsw2]interface Eth-Trunk1

[lsw2-Eth-Trunk1]trunkport g 0/0/1 0/0/2

[lsw2-Eth-Trunk1]port link-type trunk

[lsw2-Eth-Trunk1]port trunk allow-pass vlan 101 103

[lsw3]vlan b 101 103

[lsw3]int g 0/0/1

[lsw3-GigabitEthernet0/0/1]port link-type trunk

[lsw3-GigabitEthernet0/0/1]port trunk allow-pass vlan 101 103

[lsw3-GigabitEthernet0/0/1]interface g 0/0/2

[lsw3-GigabitEthernet0/0/2]port link-type trunk

[lsw3-GigabitEthernet0/0/2]port trunk allow-pass vlan 101 103

[lsw3-GigabitEthernet0/0/2]interface g 0/0/3

[lsw3-GigabitEthernet0/0/3]port link-type access

[lsw3-GigabitEthernet0/0/3]port default vlan 101

[lsw3-GigabitEthernet0/0/3]interface g 0/0/4

[lsw3-GigabitEthernet0/0/4]port link-type access

[lsw3-GigabitEthernet0/0/4]port default vlan 103

[lsw4]vlan b 101 103

[lsw4]int g 0/0/1

[lsw4-GigabitEthernet0/0/1]port link-type trunk

[lsw4-GigabitEthernet0/0/1]port trunk allow-pass vlan 101 103

[lsw4-GigabitEthernet0/0/1]interface g 0/0/2

[lsw4-GigabitEthernet0/0/2]port link-type trunk

[lsw4-GigabitEthernet0/0/2]port trunk allow-pass vlan 101 103

[lsw4-GigabitEthernet0/0/2]interface g 0/0/3

[lsw4-GigabitEthernet0/0/3]port link-type access

[lsw4-GigabitEthernet0/0/3]port default vlan 103

[lsw4-GigabitEthernet0/0/3]interface g 0/0/4

[lsw4-GigabitEthernet0/0/4]port link-type access

[lsw4-GigabitEthernet0/0/4]port default vlan 103

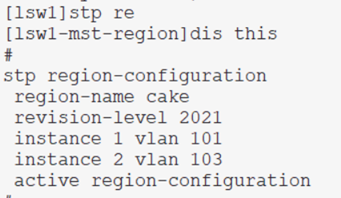

配置mstp

[lsw1]stp region-configuration

[lsw1-mst-region]region-name cake

[lsw1-mst-region]revision-level 2021

[lsw1-mst-region]instance 1 vlan 101

[lsw1-mst-region]instance 2 vlan 103

[lsw1-mst-region]active region-configuration[lsw2]stp region-configuration

[lsw2-mst-region]region-name cake

[lsw2-mst-region]revision-level 2021

[lsw2-mst-region]instance 1 vlan 101

[lsw2-mst-region]instance 2 vlan 103

[lsw2-mst-region]active region-configuration[lsw3]stp region-configuration

[lsw3-mst-region]region-name cake

[lsw3-mst-region]revision-level 2021

[lsw3-mst-region]instance 1 vlan 101

[lsw3-mst-region]instance 2 vlan 103

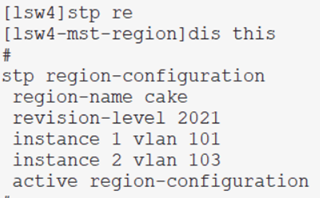

[lsw3-mst-region]active region-configuration[lsw4]stp region-configuration

[lsw4-mst-region]region-name cake

[lsw4-mst-region]revision-level 2021

[lsw4-mst-region]instance 1 vlan 101

[lsw4-mst-region]instance 2 vlan 103

[lsw4-mst-region]active region-configuration

为了使网络达到最佳可用性,我们把lsw1设为实例1的根桥 实例2的备份根桥,把lsw2设为实例2的根桥 实例1的备份根桥.

[lsw1]stp instance 1 root primary

[lsw1]stp instance 2 root secondary[lsw2]stp instance 2 root primary

[lsw2]stp instance 1 root secondary

检查实例1的根桥是否为lsw1

检查实例2的根桥是否为lsw2

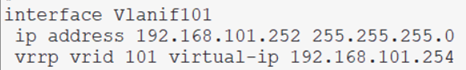

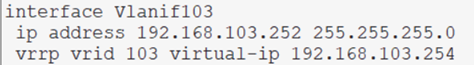

第三步 配置ip,配置vrrp

配置ip

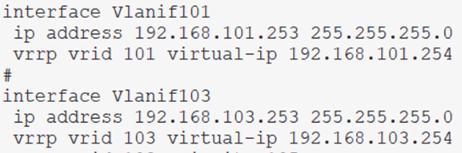

[lsw1]interface Vlanif101

[lsw1-Vlanif101]ip address 192.168.101.252 24

[lsw1-Vlanif101]interface Vlanif103

[lsw1-Vlanif103]ip address 192.168.103.252 24[lsw2]interface Vlanif101

[lsw2-Vlanif101]ip address 192.168.101.253 24

[lsw2-Vlanif101]interface Vlanif103

[lsw2-Vlanif103]ip address 192.168.103.253 24[ar1]interface g 0/0/0

[ar1-GigabitEthernet0/0/0]ip address 192.168.101.1 24

[ar1]ip route-static 0.0.0.0 0.0.0.0 192.168.101.254

//此时为了让全网互通,在ar1中以lsw1中的vlanif101中的虚拟

IP地址192.168.101.254为下一跳接口配置默认路由

[ar2]interface g 0/0/0

[ar2-GigabitEthernet0/0/0]ip address 192.168.10.1 24

[ar2-GigabitEthernet0/0/0]interface g 0/0/1

[ar2-GigabitEthernet0/0/1]ip address 192.168.20.1 24

[ar2-GigabitEthernet0/0/1]interface g 0/0/2

[ar2-GigabitEthernet0/0/2]ip address 100.1.1.1 24

[ar3]interface LoopBack1

[ar3-LoopBack1]ip address 8.8.8.8 24

[ar3-LoopBack1]interface g 0/0/0

[ar3-GigabitEthernet0/0/0]ip address 100.1.1.2 24

[pc5]interface g 0/0/0

[pc5-GigabitEthernet0/0/0]ip address 192.168.103.4 24

[pc5]ip route-static 0.0.0.0 0.0.0.0 192.168.103.254

//此时为了让全网互通,在pc5中以lsw2中的vlanif103中的虚拟

IP地址192.168.103.254为下一跳接口配置默认路由

//为了让交换机可以联通路由器,我们规划一个新的vlan,在新

的vlan中配置ip地址,此ip地址与连接路由器的接口ip网段一致。

[lsw1-Vlanif10]interface Vlanif10

[lsw1-Vlanif10]ip address 192.168.10.5 24//与上同理

[lsw2-Vlanif20]interface Vlanif20

[lsw2-Vlanif20]ip address 192.168.20.5 24

配置vrrp

此时为了vrrp达到最佳可用性,我们让lsw1 成为vrrp101 的master lsw2成为 vrrp103 的master

[lsw1]interface Vlanif101

[lsw1-Vlanif101]vrrp vrid 101 virtual-ip 192.168.101.254

[lsw1-Vlanif101]vrrp vrid 101 priority 105

[lsw1-Vlanif103]interface Vlanif103

[lsw1-Vlanif103]vrrp vrid 103 virtual-ip 192.168.103.254[lsw2]interface Vlanif101

[lsw2-Vlanif101]vrrp vrid 101 virtual-ip 192.168.101.254

[lsw2-Vlanif101]interface Vlanif103

[lsw2-Vlanif103]vrrp vrid 103 virtual-ip 192.168.103.254

[lsw2-Vlanif103]vrrp vrid 101 priority 105

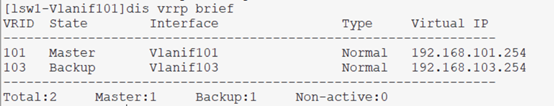

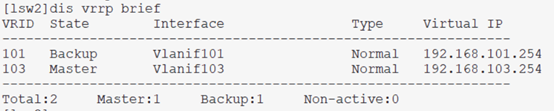

检查vrrp101的master是否为lsw1,有没有出现双master的状况

检查vrrp103的master是否为lsw2,有没有出现双master的状况

测试直连网段联通性

第四步 配置ospf

[ar2]ip route-static 0.0.0.0 0.0.0.0 100.1.1.2

[ar2]ospf 10

[ar2-ospf-10]default-route-advertise always //通告默认路由,

使其他使用ospf的路由上拥有这个默认路由(这个得看路由表)

[ar2-ospf-10]area 0

[ar2-ospf-10-area-0.0.0.0]network 192.168.10.0 0.0.0.255

[ar2-ospf-10-area-0.0.0.0]network 192.168.20.0 0.0.0.255[lsw1]ospf 10

[lsw1-ospf-10]area 0.0.0.0

[lsw1-ospf-10-area-0.0.0.0]network 192.168.10.0 0.0.0.255

[lsw1-ospf-10-area-0.0.0.0]network 192.168.101.0 0.0.0.255

[lsw1-ospf-10-area-0.0.0.0]network 192.168.103.0 0.0.0.255

[lsw1-ospf-10-area-0.0.0.0]quit

[lsw1-ospf-10]silent-interface Vlanif101

[lsw1-ospf-10]silent-interface Vlanif103 //由于lsw1与lsw2没

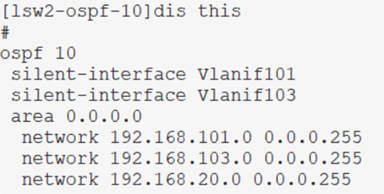

必要建立邻接关系,所以配置静默接口,让接口不发出hello包。[lsw2]ospf 10

[lsw2-ospf-10]area 0.0.0.0

[lsw2-ospf-10-area-0.0.0.0]network 192.168.20.0 0.0.0.255

[lsw2-ospf-10-area-0.0.0.0]network 192.168.101.0 0.0.0.255

[lsw2-ospf-10-area-0.0.0.0]network 192.168.103.0 0.0.0.255

[lsw2-ospf-10-area-0.0.0.0]quit

[lsw2-ospf-10]silent-interface Vlanif101

[lsw2-ospf-10]silent-interface Vlanif103 //同上

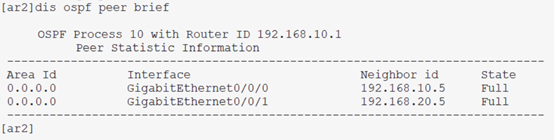

查看ospf邻接关系

测试内网连通性。

第五步 在AR2上配置nat使全网互通

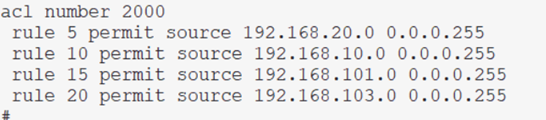

[ar2]acl 2000 //首先进入acl2000。

[ar2-acl-basic-2000]rule permit source 192.168.20.0 0.0.0.255

//允许192.168.10.0/24这个网段的主机通过。

[ar2-acl-basic-2000]rule permit source 192.168.10.0 0.0.0.255

//允许192.168.168.20/24这个网段的主机通过。

[ar2-acl-basic-2000]rule permit source 192.168.101.0 0.0.0.255

//允许192.168.101.0/24 这个网段的主机通过。

[ar2-acl-basic-2000]rule permit source 192.168.103.0 0.0.0.255

//允许192.168.103.0/24 这个网段的主机通过。

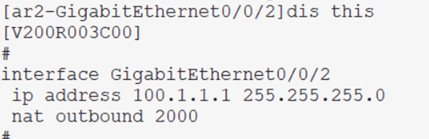

[ar2-acl-basic-2000]interface g 0/0/2

[ar2-GigabitEthernet0/0/2]nat outbound 2000

//进入接口0/0/2,将acl2000允许的网段的私有ip地址转换为本接口ip地址。

本步做完,测试与外网的连通性。

第六步 配置ssh,配置高级acl达到需求

配置ssh

[ar3]stelnet server enable

[ar3]aaa

[ar3-aaa]local-user cake password cipher 123456 privilege level 15

//创建本地用户cake 密码为123456权限等级为15

[ar3-aaa]local-user cake service-type ssh

//本地用户cake的服务种类为ssh

[ar3-aaa]quit

[ar3]user-interface vty 0 4

[ar3-ui-vty0-4]authentication-mode aaa

//认证模式为aaa

[ar3-ui-vty0-4]protocol inbound ssh

//进入协议为ssh(默认协议为telnet)

在ar1,ar2上测试stelnet功能

[ar1]ssh client first-time enable

[ar1]stelnet 8.8.8.8[ar2]ssh client first-time enable

[ar2]stelnet 8.8.8.8

配置高级acl

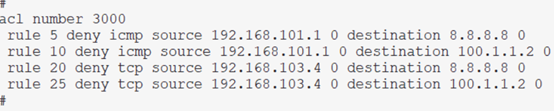

[ar2]acl 3000

[ar2-acl-adv-3000]rule deny icmp source 192.168.101.1 0 destination 8.8.8.8 0 //因为要求是只允AR1ssh到AR3,不可以ping通AR3。所以拒绝icmp协议的源192.168.101.1目的为8.8.8.8的流量通过

[ar2-acl-adv-3000]rule deny icmp source 192.168.101.1 0 destination 100.1.1.2 0

//同上,拒绝icmp的源192.168.101.1目的为100.1.1.2的流量通过

[ar2-acl-adv-3000]rule deny tcp source 192.168.103.4 0 destination 8.8.8.8 0

//因为要求是允许PC5ping通AR3,不能ssh到AR3。

所以拒绝 tcp 的源为192.168.103.4目的为8.8.8.8的流量通过

[ar2-acl-adv-3000]rule deny tcp source 192.168.103.4 0 destination 100.1.1.2 0

//同上,拒绝 tcp 的源为192.168.103.4目的为100.1.1.2的流量通过

这里由于拒绝tcp的源为192.168.103.4 目的为8.8.8.8的目的端口号等于23(telnet)不成功,故直接把tcp的全给禁了,如有更好的办法欢迎评论解惑。

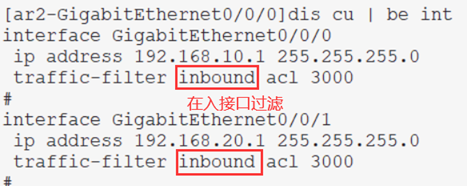

做此步时注意,高级acl不应做在接口0/0/2上,因为如果到了0/0/2,路由将会进行地址转换,此时源地址变为接口ip,不符合我们源地址为192.168.101.1,故acl允许它通过,过滤不成功。

所以此时应该在接g 0/0/0与g 0/0/1上应用高级acl,这样它就不会因为nat转换导致源地址变更而起不到理想的过滤效果。

[ar2]interface g 0/0/0

[ar2-GigabitEthernet0/0/0]traffic-filter inbound acl 30

[ar2-GigabitEthernet0/0/0] interface g 0/0/1

[ar2-GigabitEthernet0/0/1]traffic-filter inbound acl 3000

查看是否可以达到需求。

达到需求,实验成功。