Stalker战队19年招新题Write up

相关链接:https://sec.jxust.edu.cn:8888/

第一次写write up可能有些不足,还有待提高。

Misc

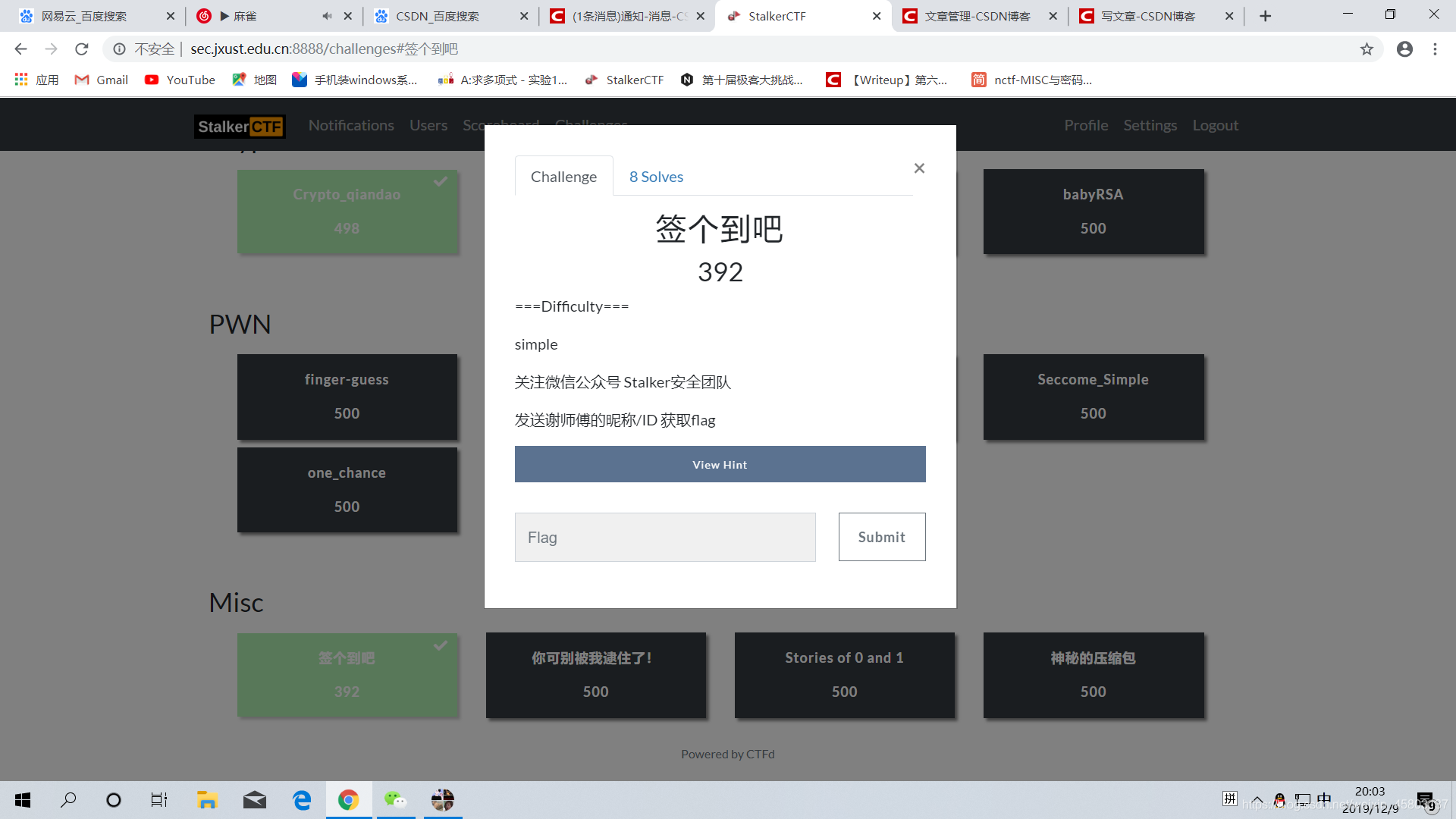

签个到吧

唔,关注微信公众号Stalker安全团队,微信关注之后。emmmm,需要发送谢师傅的ID,当时依稀记得Stalker招新群里那个逆向的学长有一段时间群名称是:“Re-谢学长的小迷弟”,先试了一下那个学长的QQ名和QQ号。

唔,关注微信公众号Stalker安全团队,微信关注之后。emmmm,需要发送谢师傅的ID,当时依稀记得Stalker招新群里那个逆向的学长有一段时间群名称是:“Re-谢学长的小迷弟”,先试了一下那个学长的QQ名和QQ号。

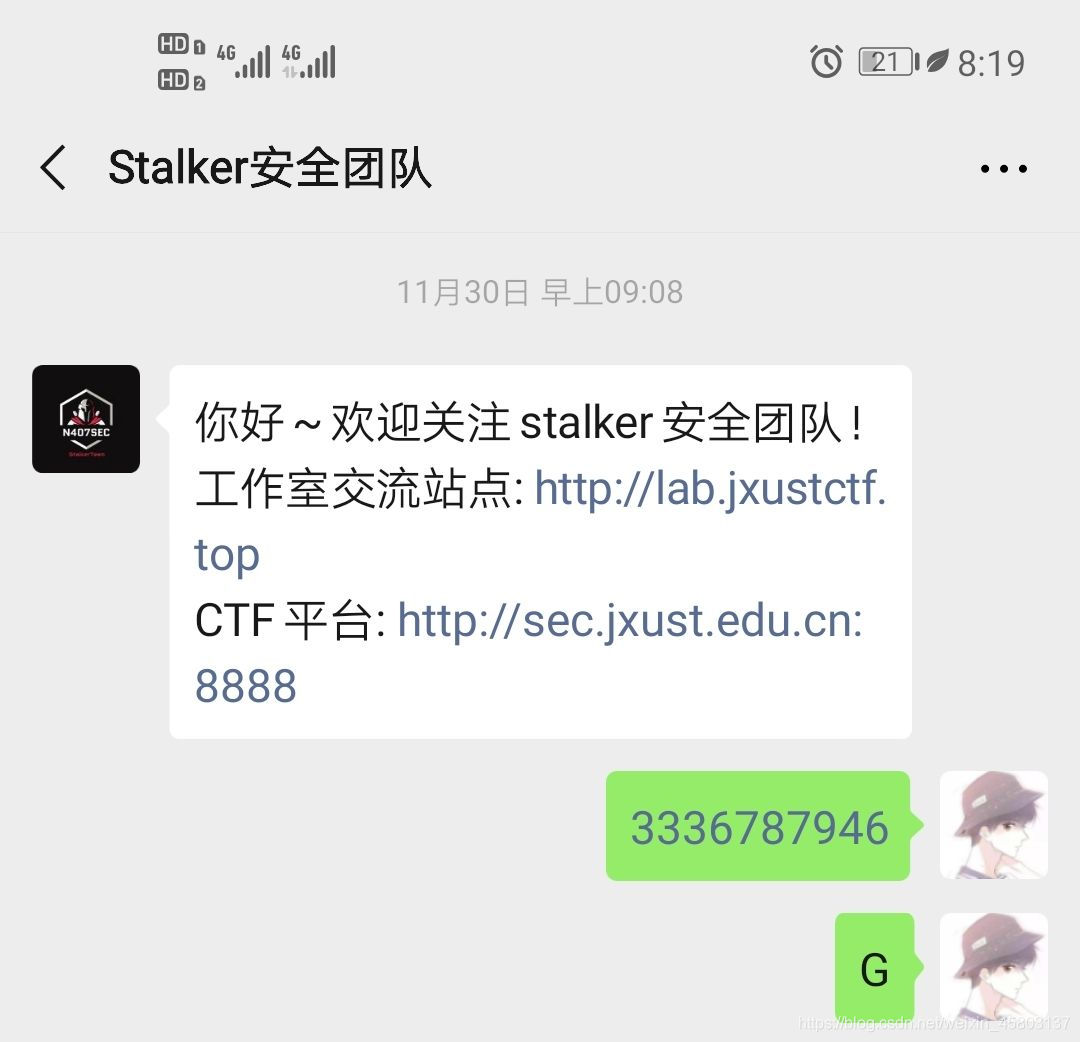

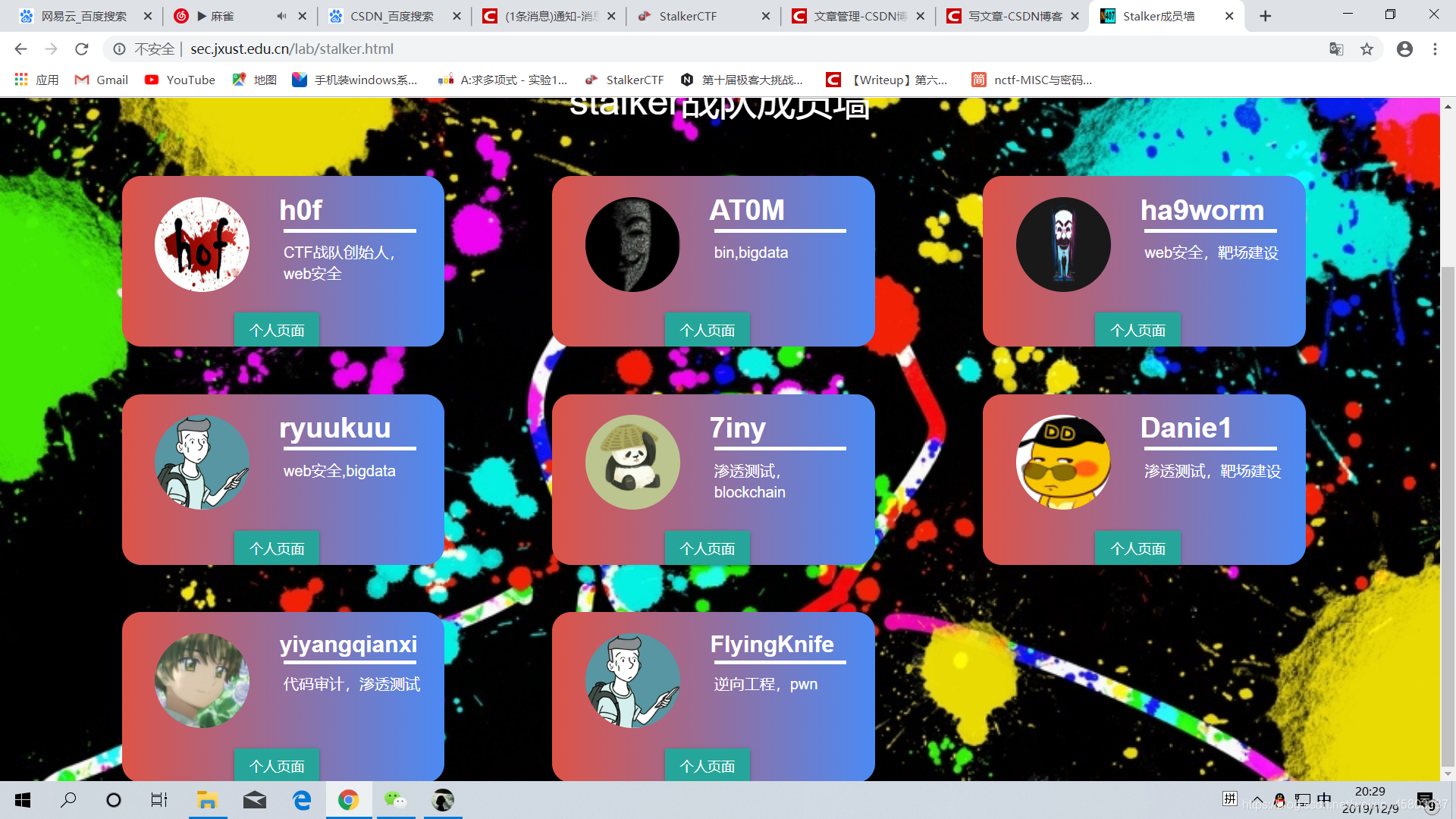

发现并不是,emmmm联想到完成计算机导论课程网页作业时进的Stalker成员墙,就直接进网页中查找

猜测谢师傅是RE的,也就是逆向,在微信公众号输入那个唯一逆向工程的ID。

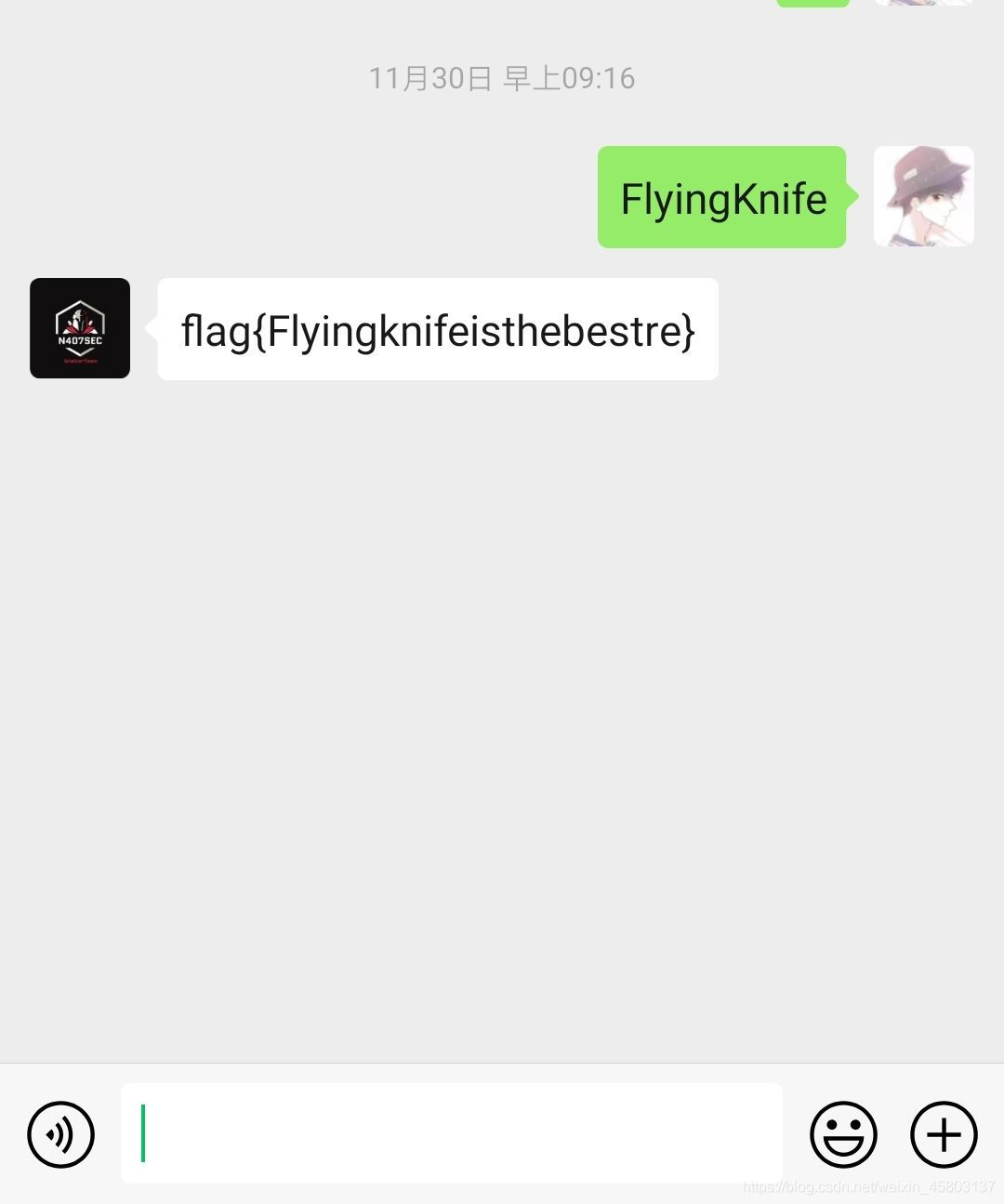

猜测谢师傅是RE的,也就是逆向,在微信公众号输入那个唯一逆向工程的ID。

得到flag。

Crypto

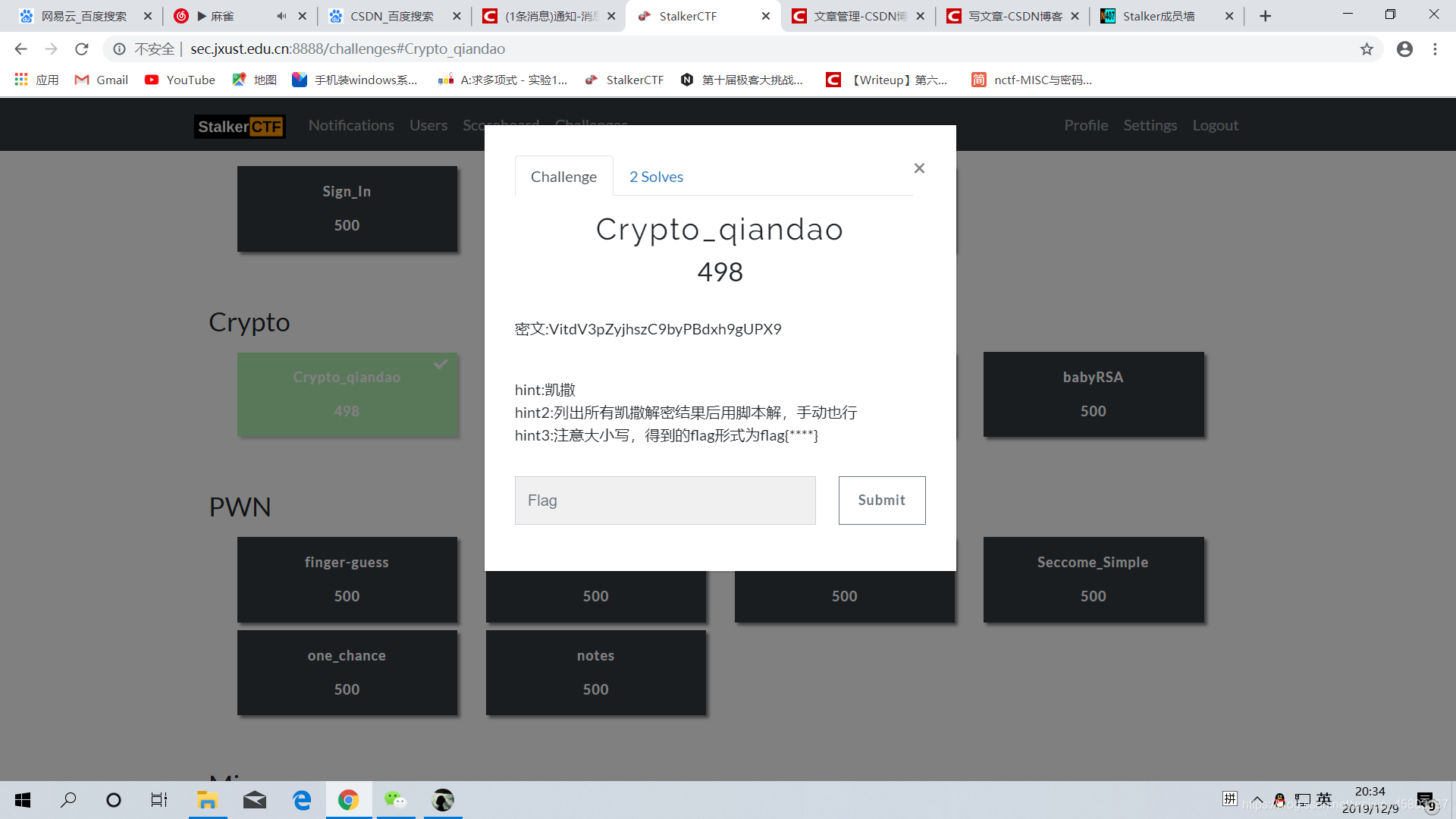

Crypto-qiandao

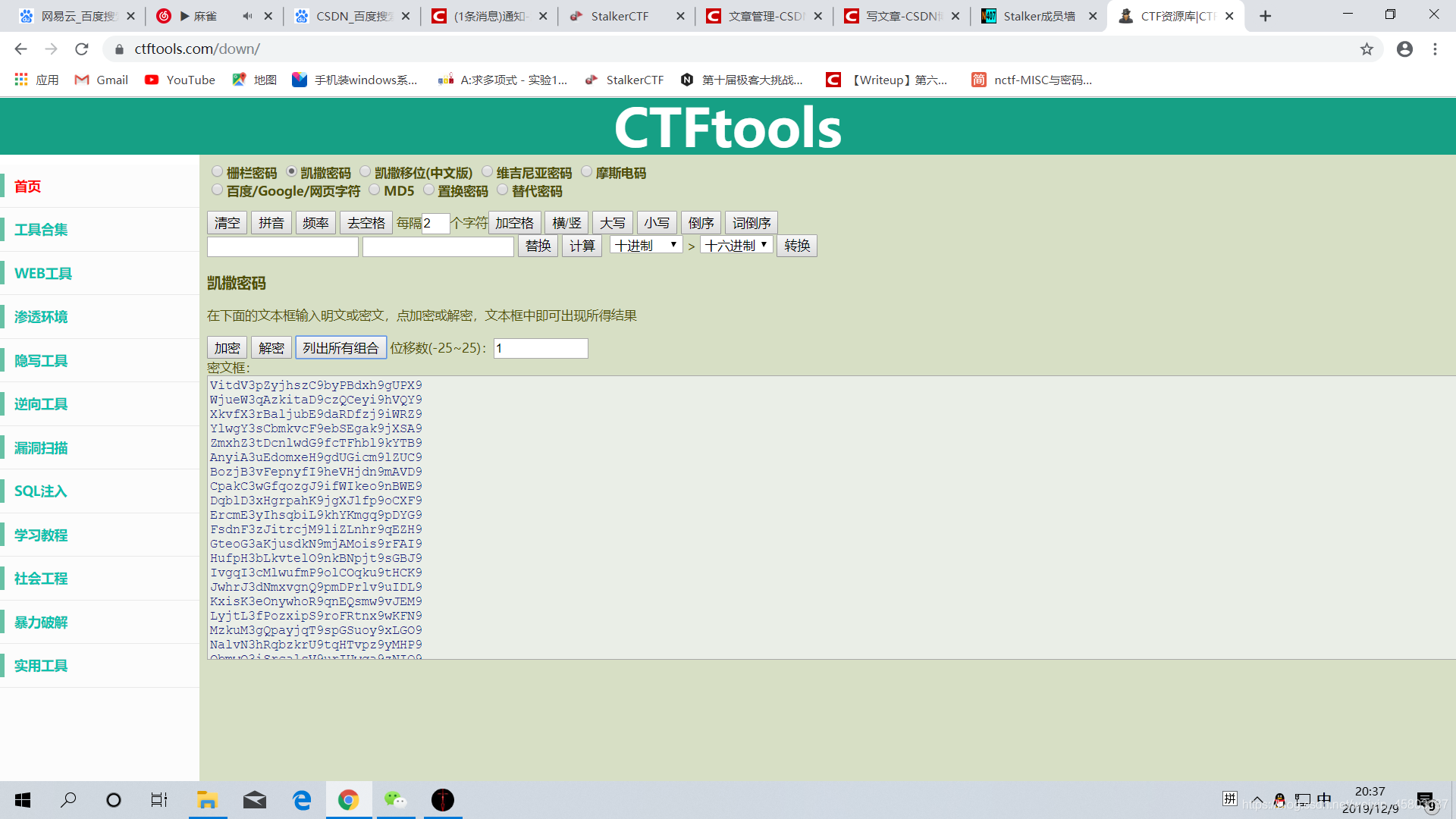

emmmmm,直接用https://www.ctftools.com/down/这个网站进行全部列举

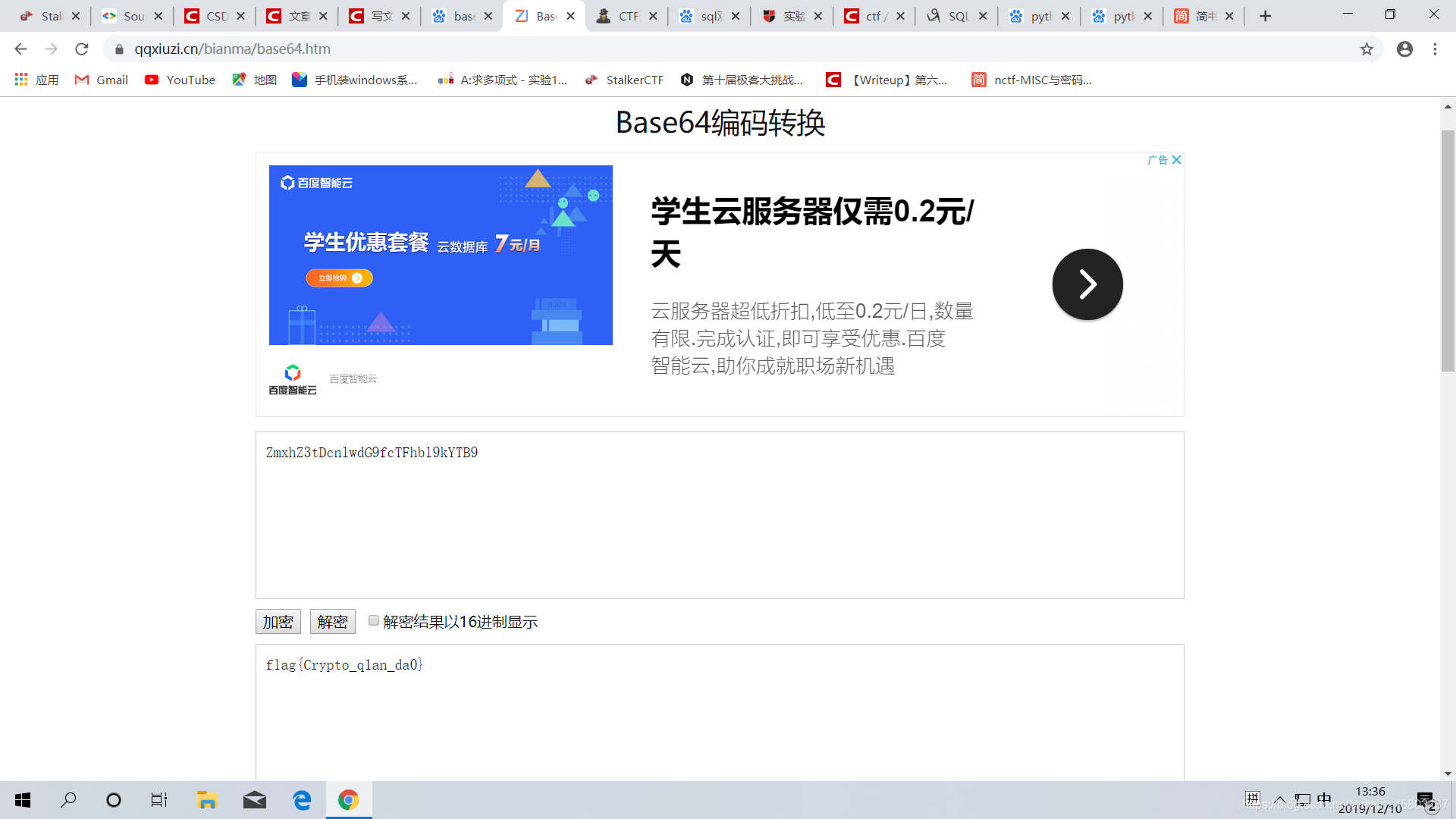

还是一堆混乱字符,应该存在二次加密,CTF中常见的加密方式base64吻合,于是一个一个去试

得到flag.

得到flag.

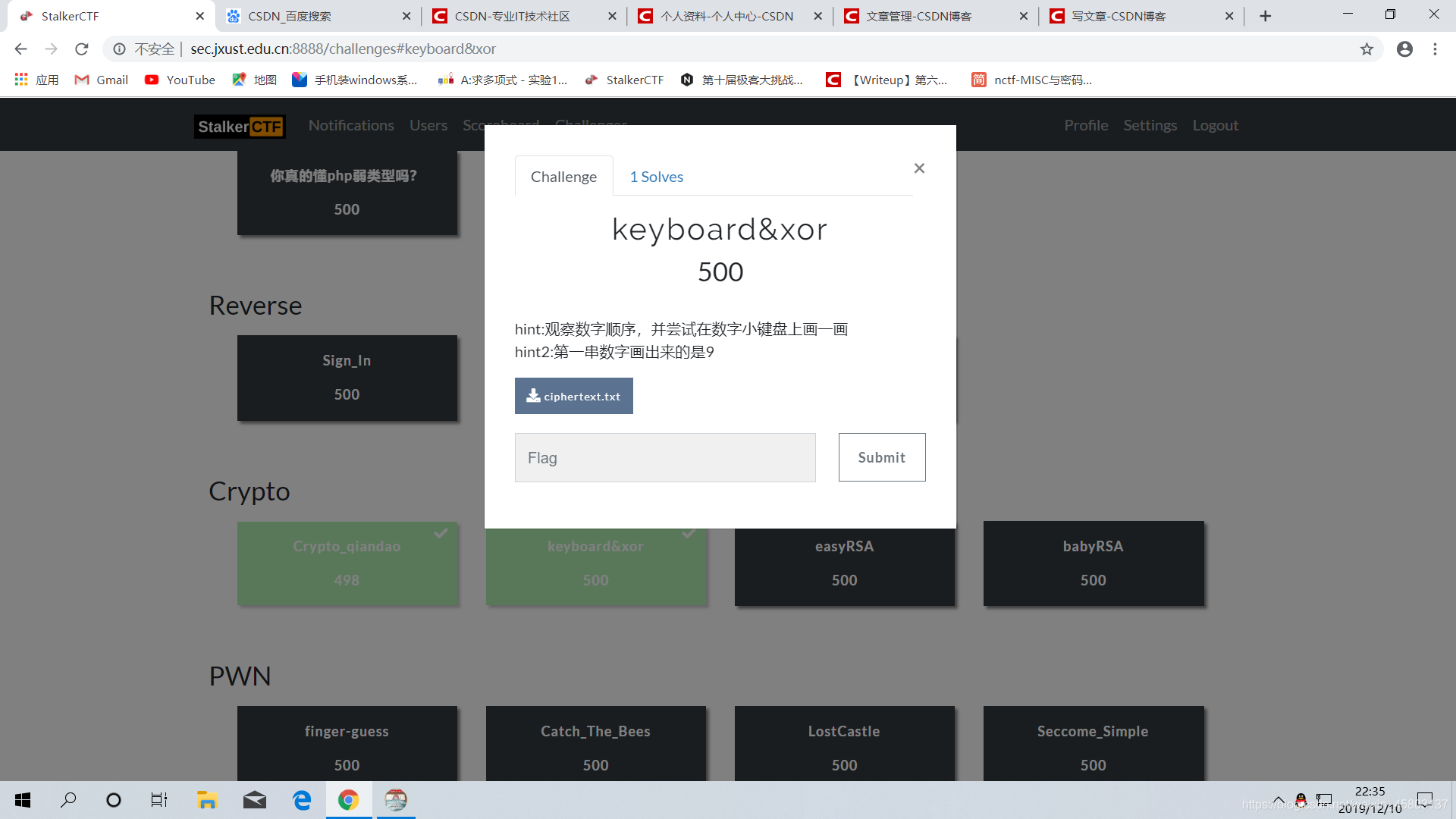

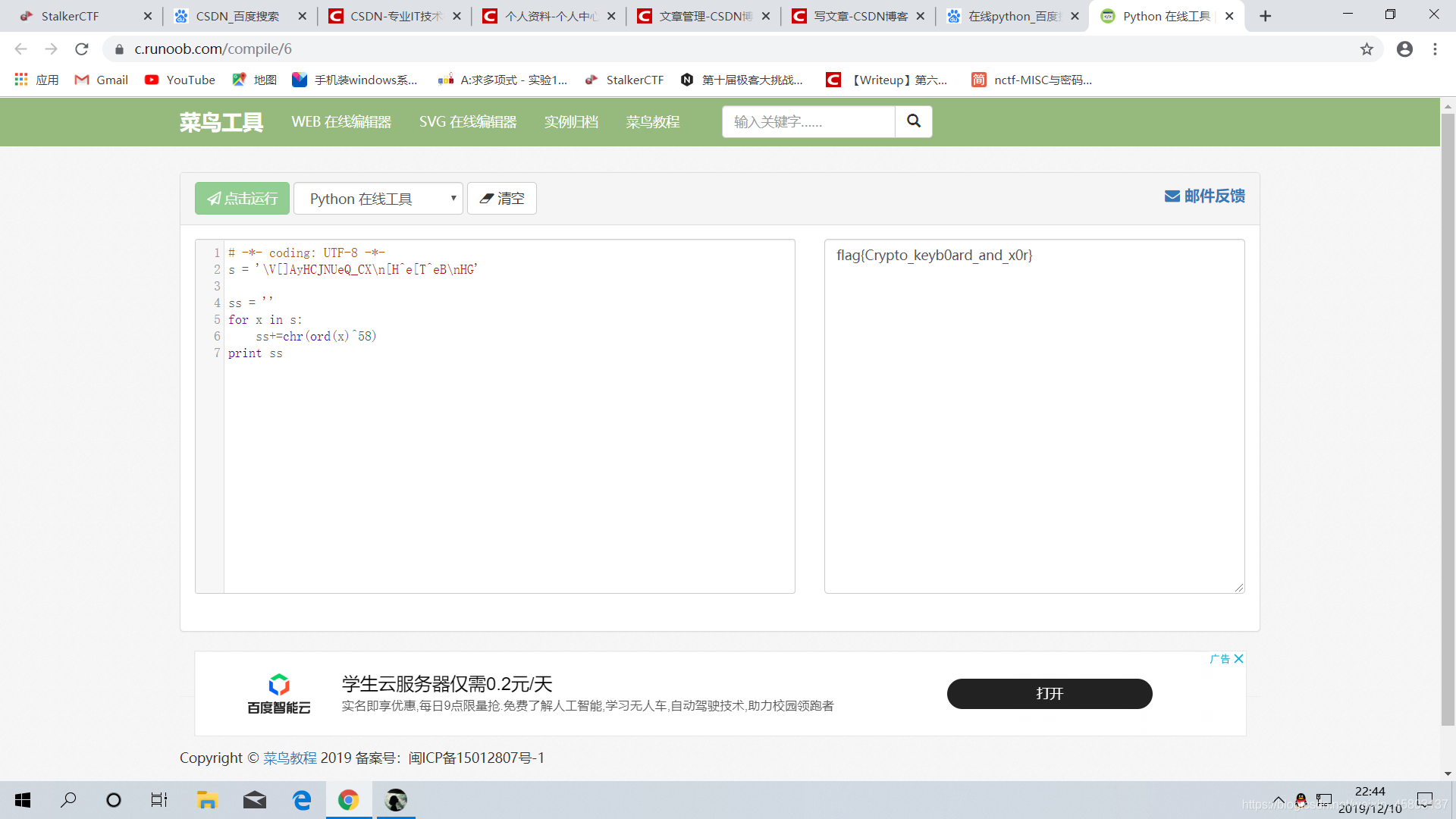

keyboard&xor

下载文件后打开,发现一堆用括号括的数字,根据提示,到键盘上画,发现是一对用括号括的数字,用ASII码替换掉,得到一堆凌乱字符。

还得进行异或算法,用py脚本,由于不知道替换数,所以可以从1~127一个个试,试到58的时候得到flag。(切记使用换行符)

Web

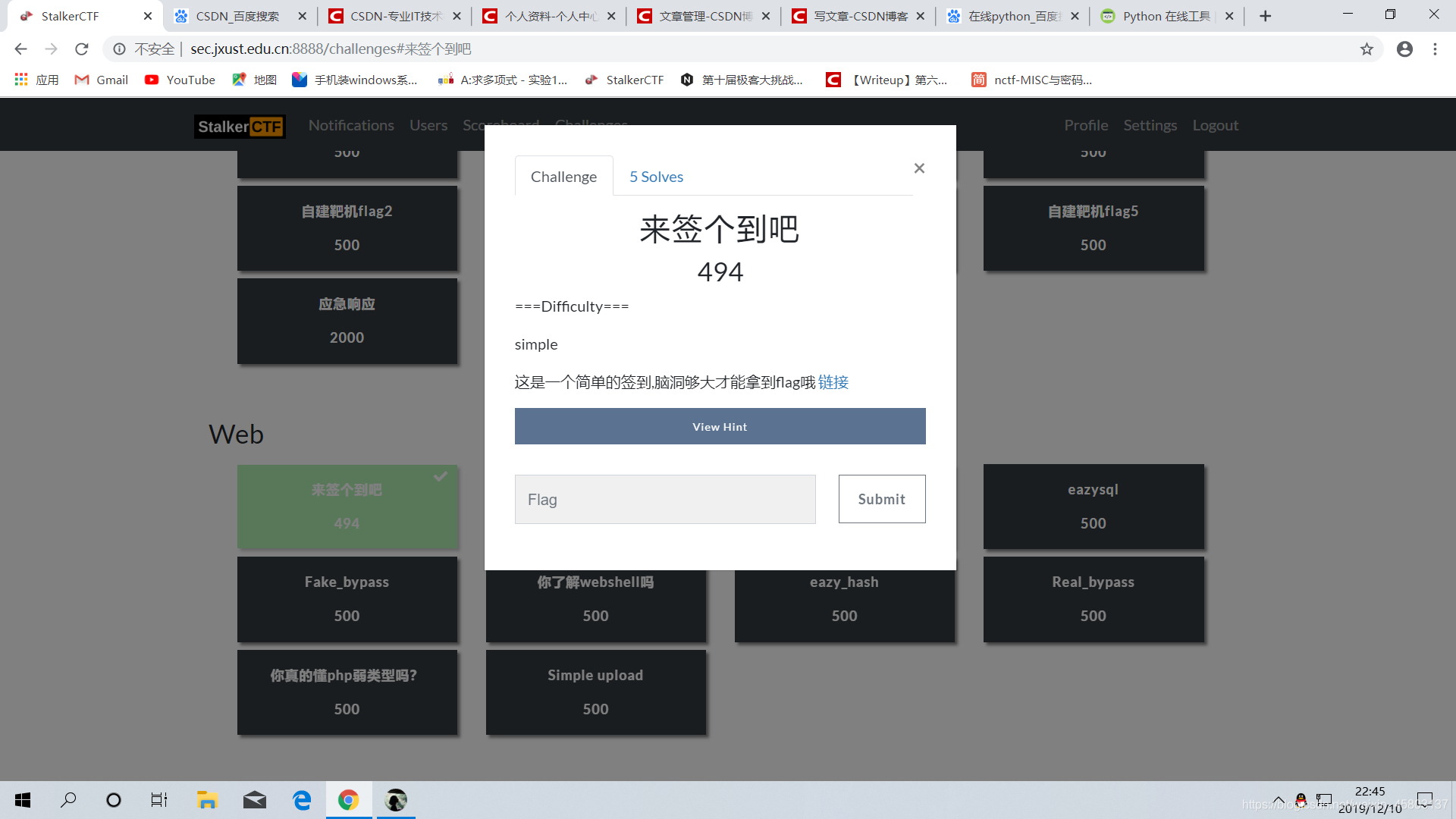

来签个到吧

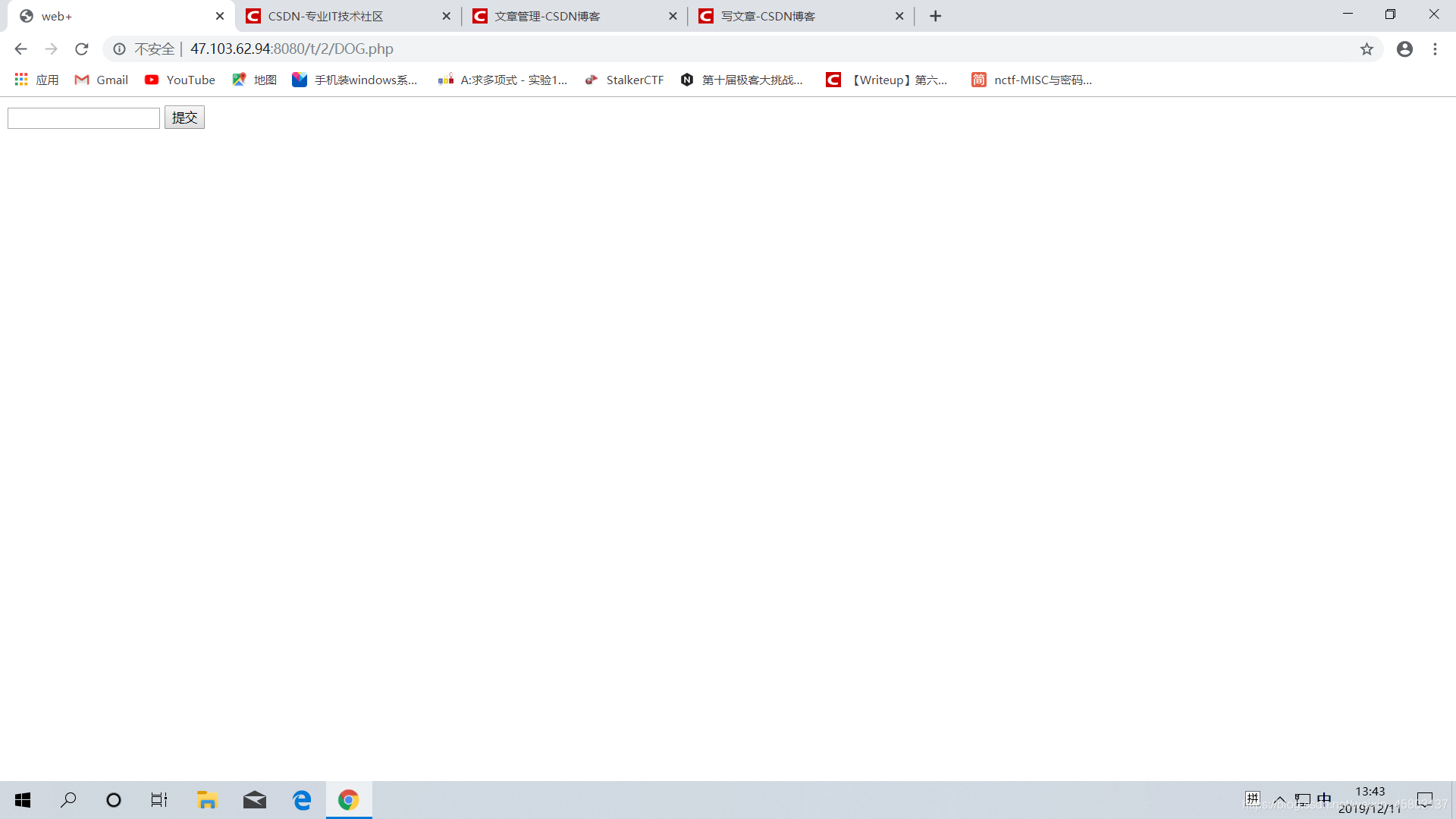

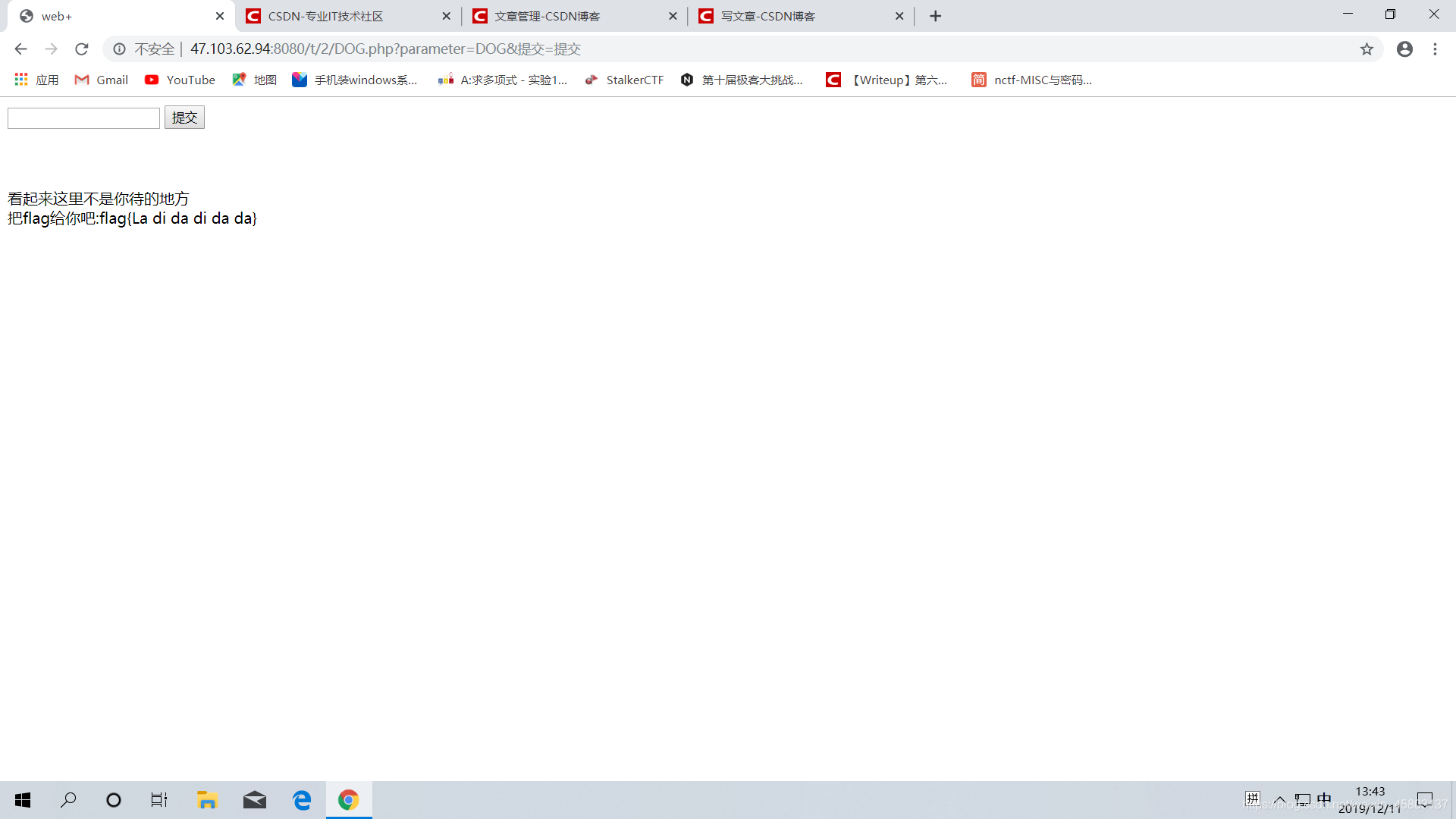

脑洞够大,行吧。。。。。事实证明脑洞真的够大,看提示,不是DOG吗?emmmm,进去链接,提交DOG发现并不是,一开始打死想不到,后面突然发现,Url上的那个鬼D0G.emmmm,试了一下,将D0G改成DOG。HAHA

脑洞够大,行吧。。。。。事实证明脑洞真的够大,看提示,不是DOG吗?emmmm,进去链接,提交DOG发现并不是,一开始打死想不到,后面突然发现,Url上的那个鬼D0G.emmmm,试了一下,将D0G改成DOG。HAHA

输入DOG,得到flag。

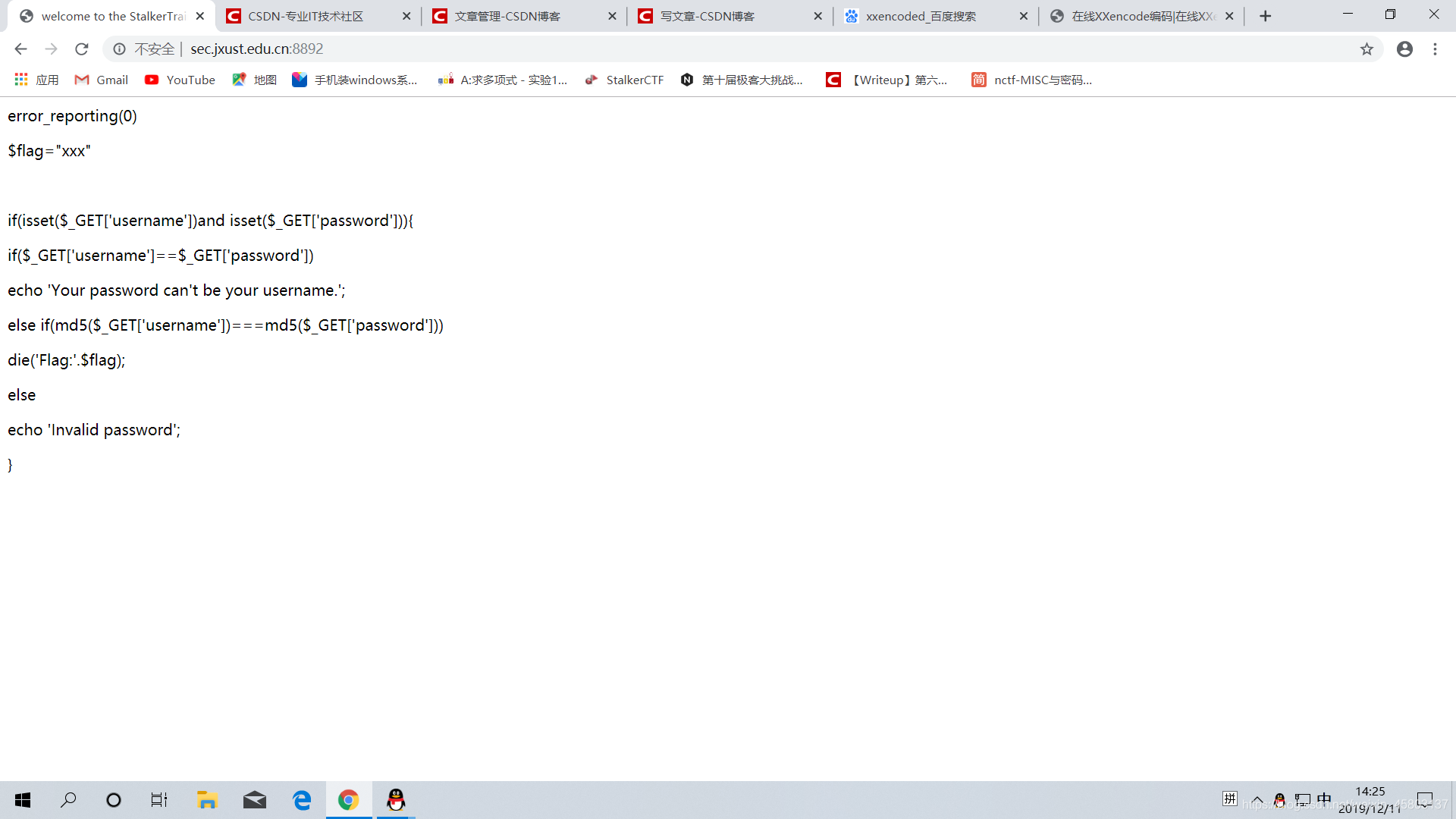

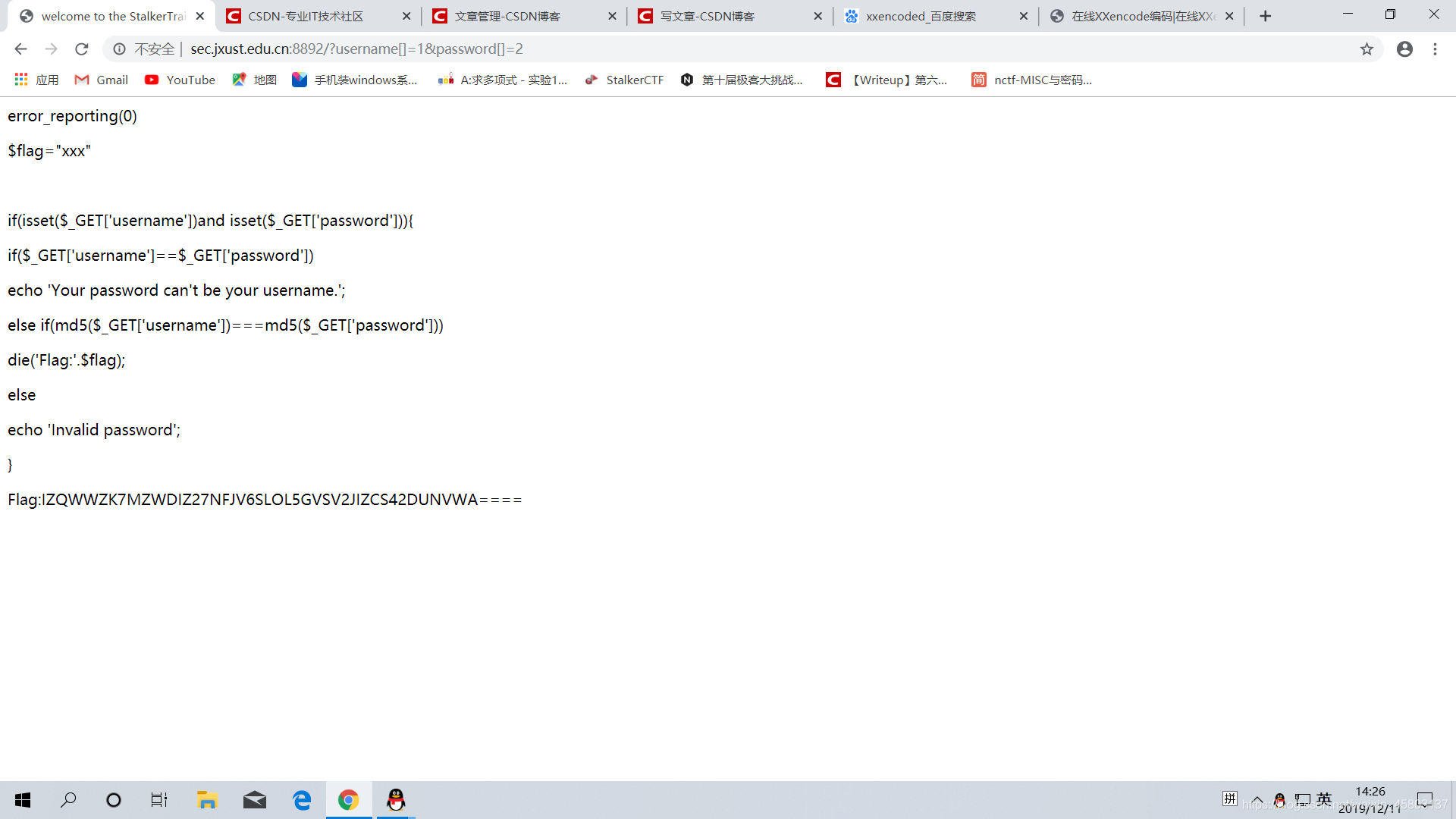

代码审计

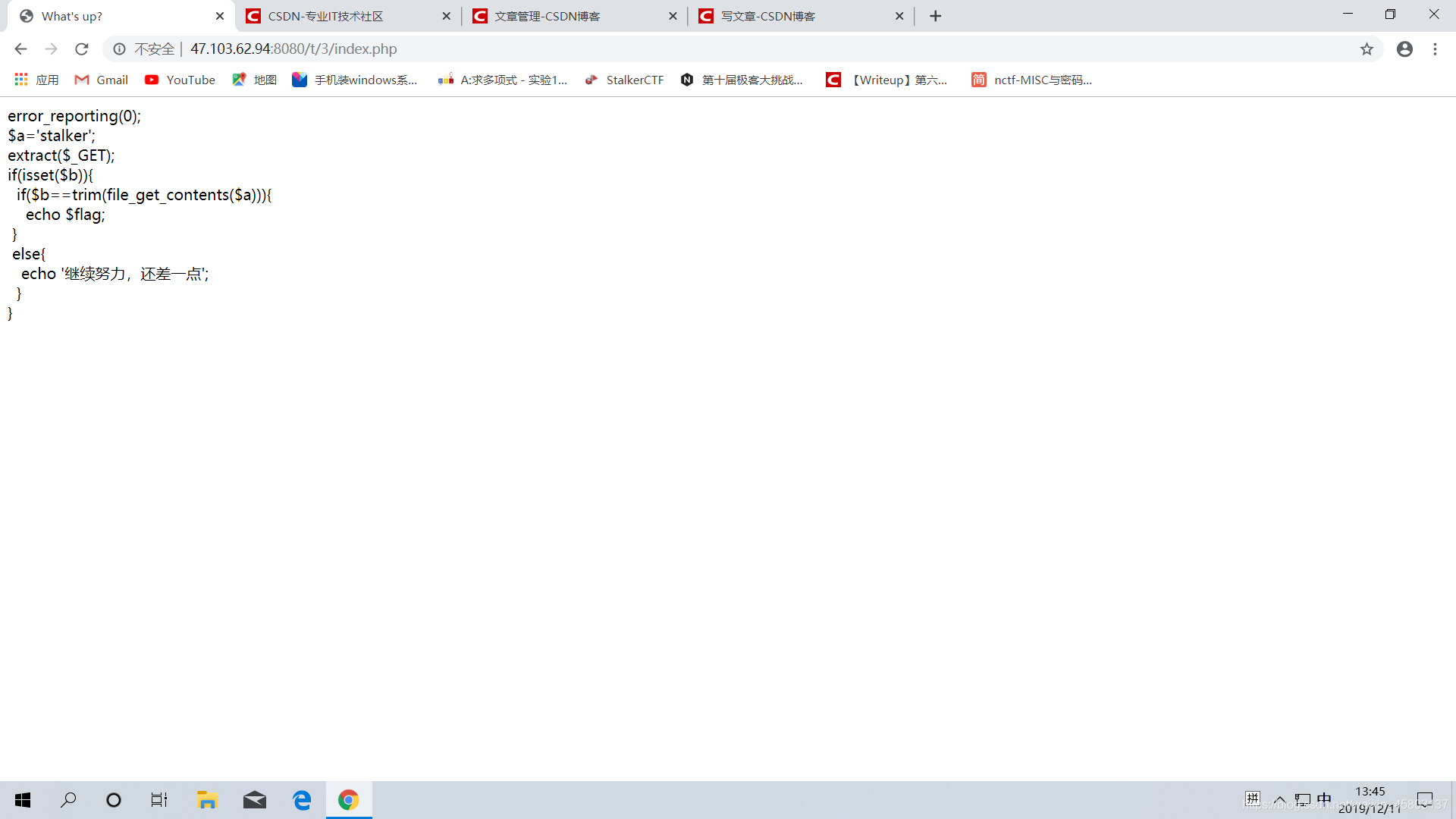

二话不说,直接上图。

变量覆盖。

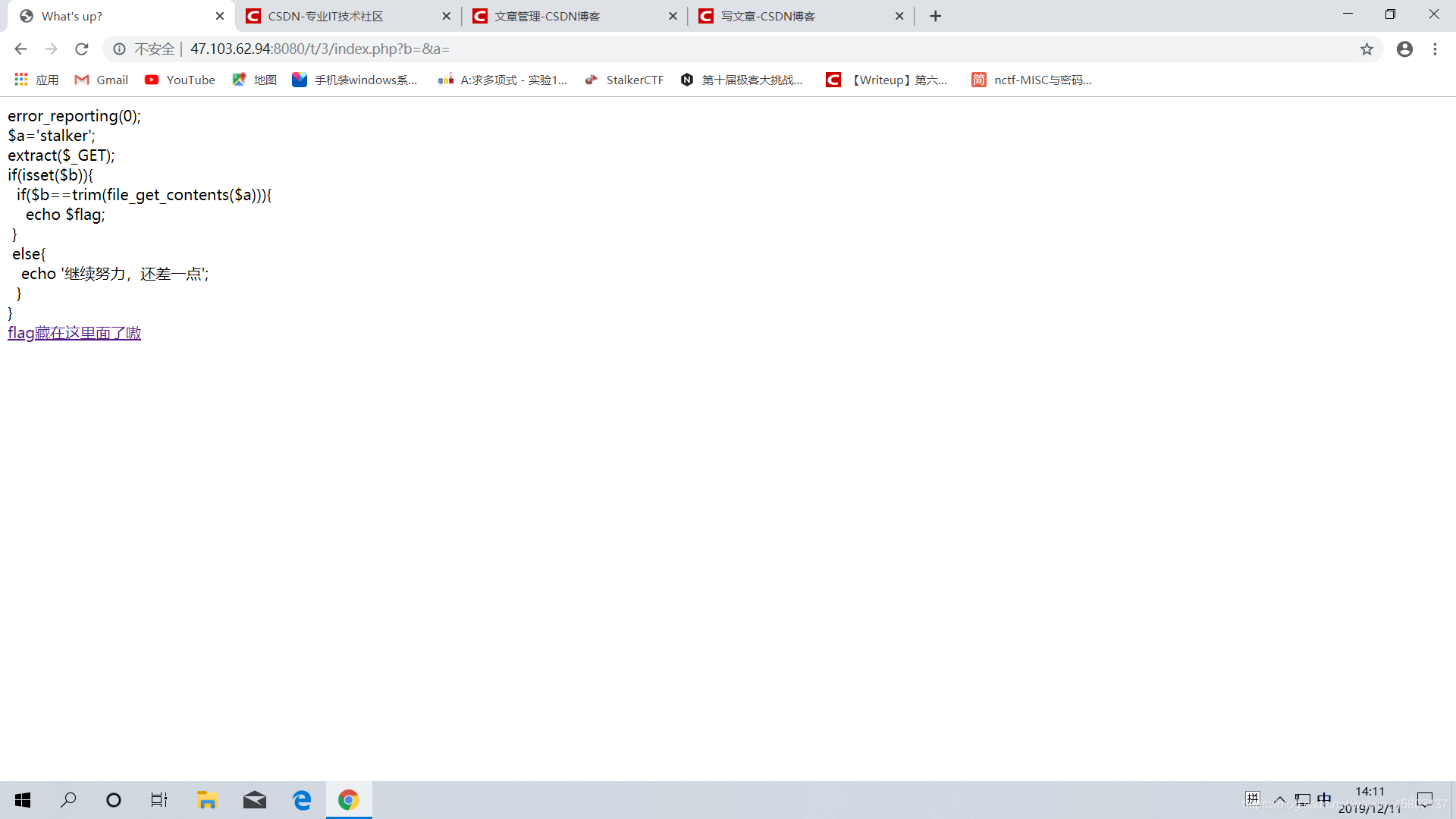

之前查的资料,运用弱类型绕过!构造得到关于flag的字符。

网页上显示是xxencode加密,上网搜解码器,进行解码,得到flag。

Look at my wife

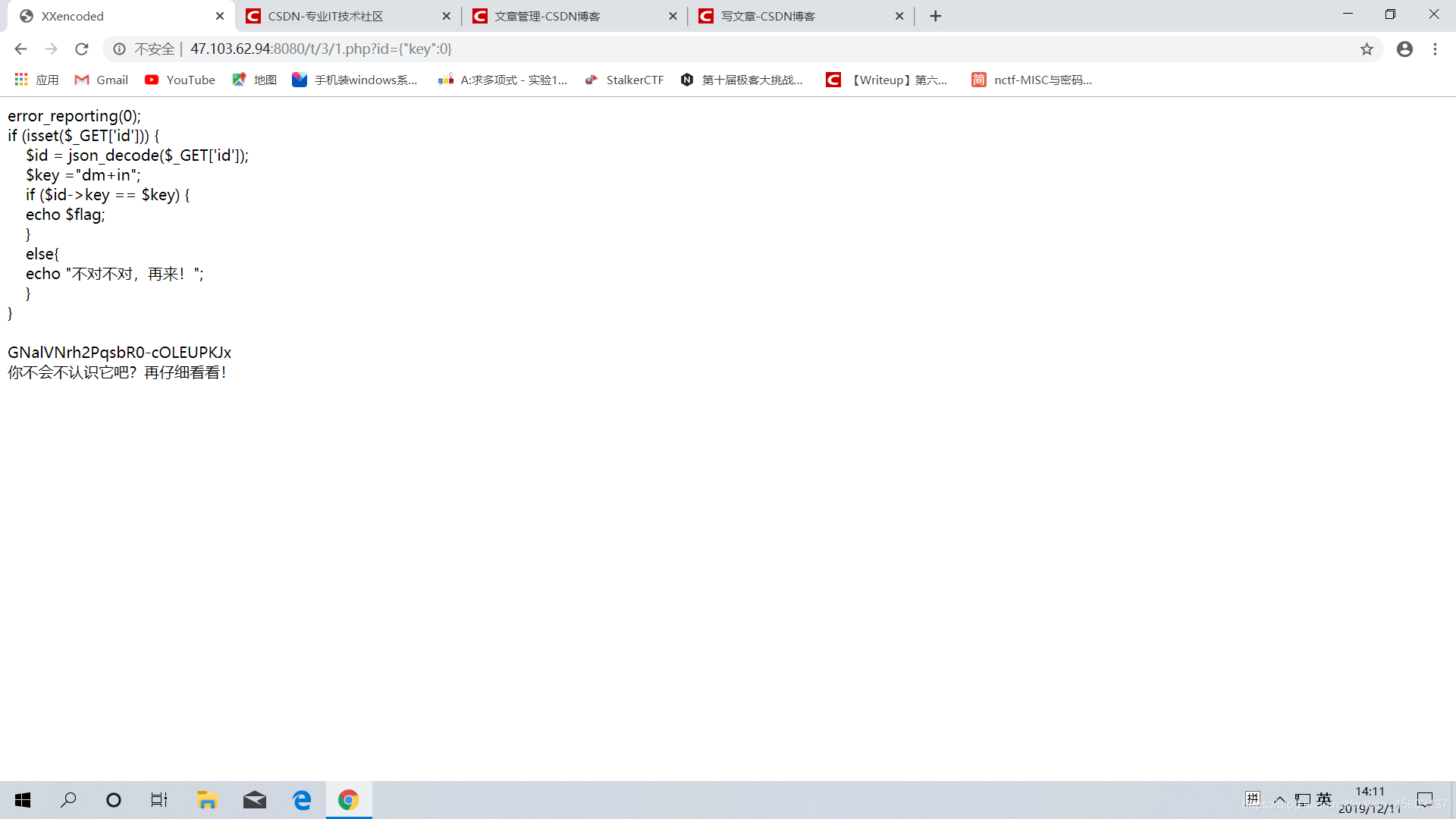

直接发放图

用数组绕过

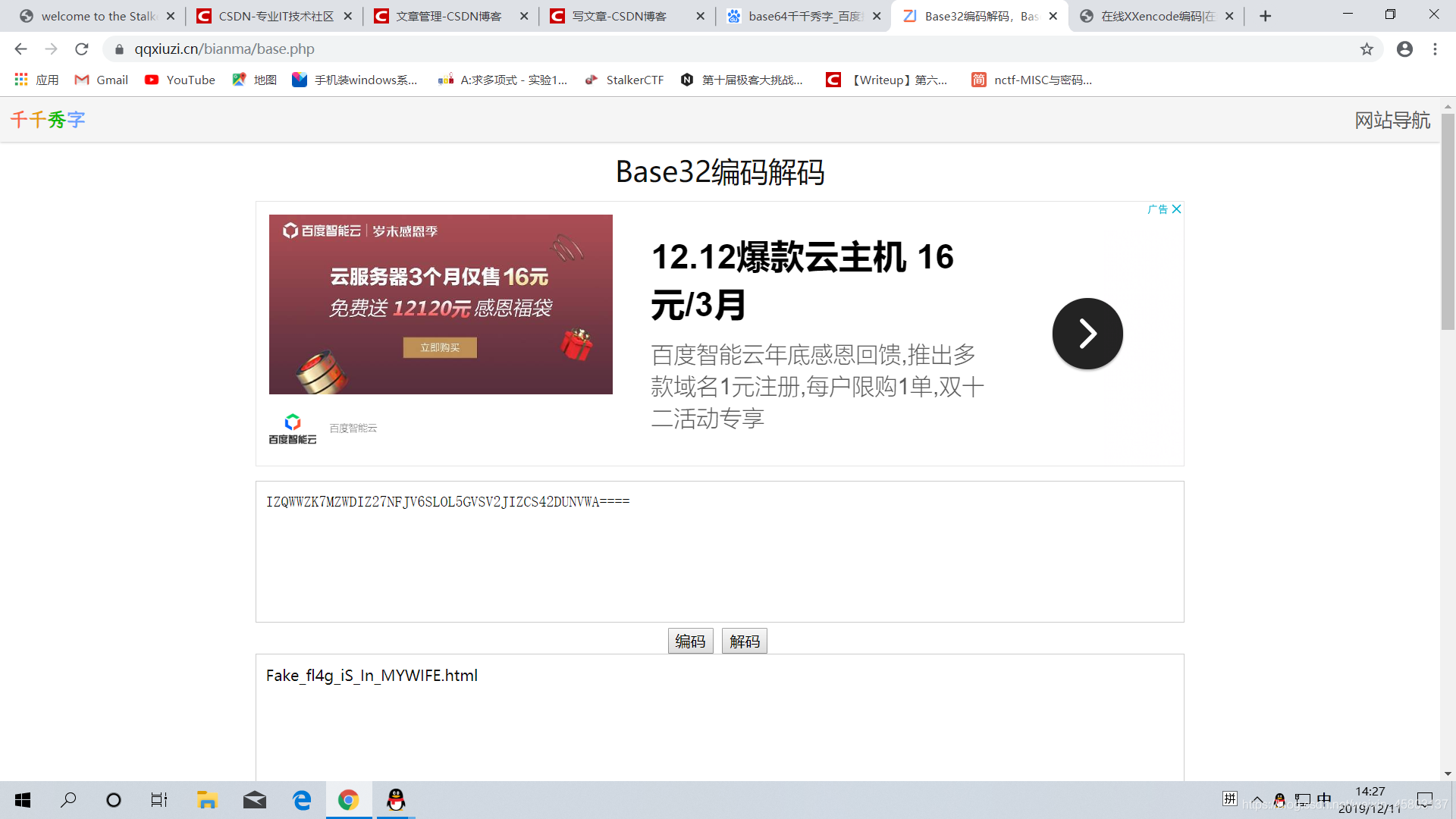

发现了点啥,进行base解密,发现是base32

flag在WYWIFE.html里。行吧,返回原网页。

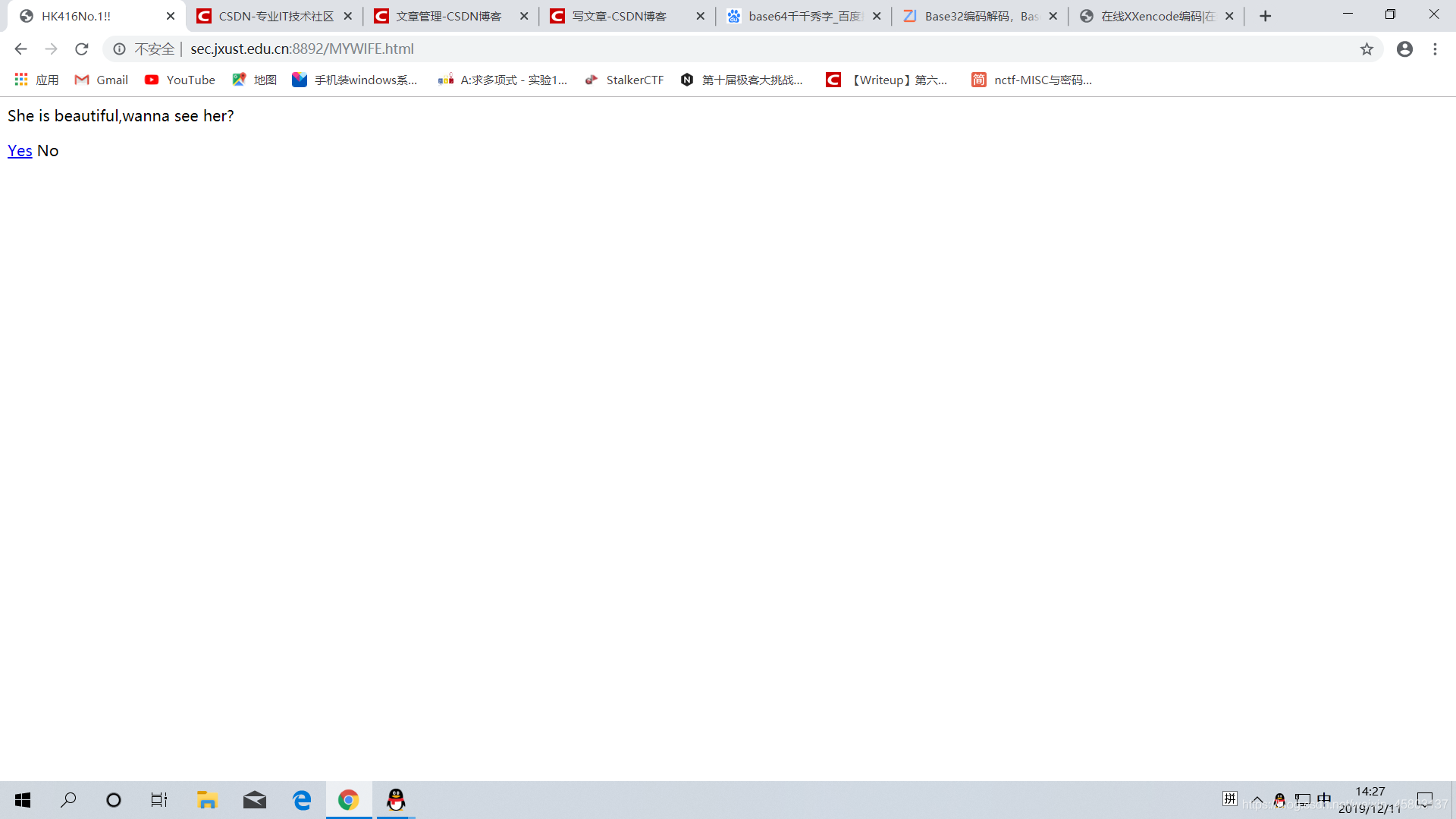

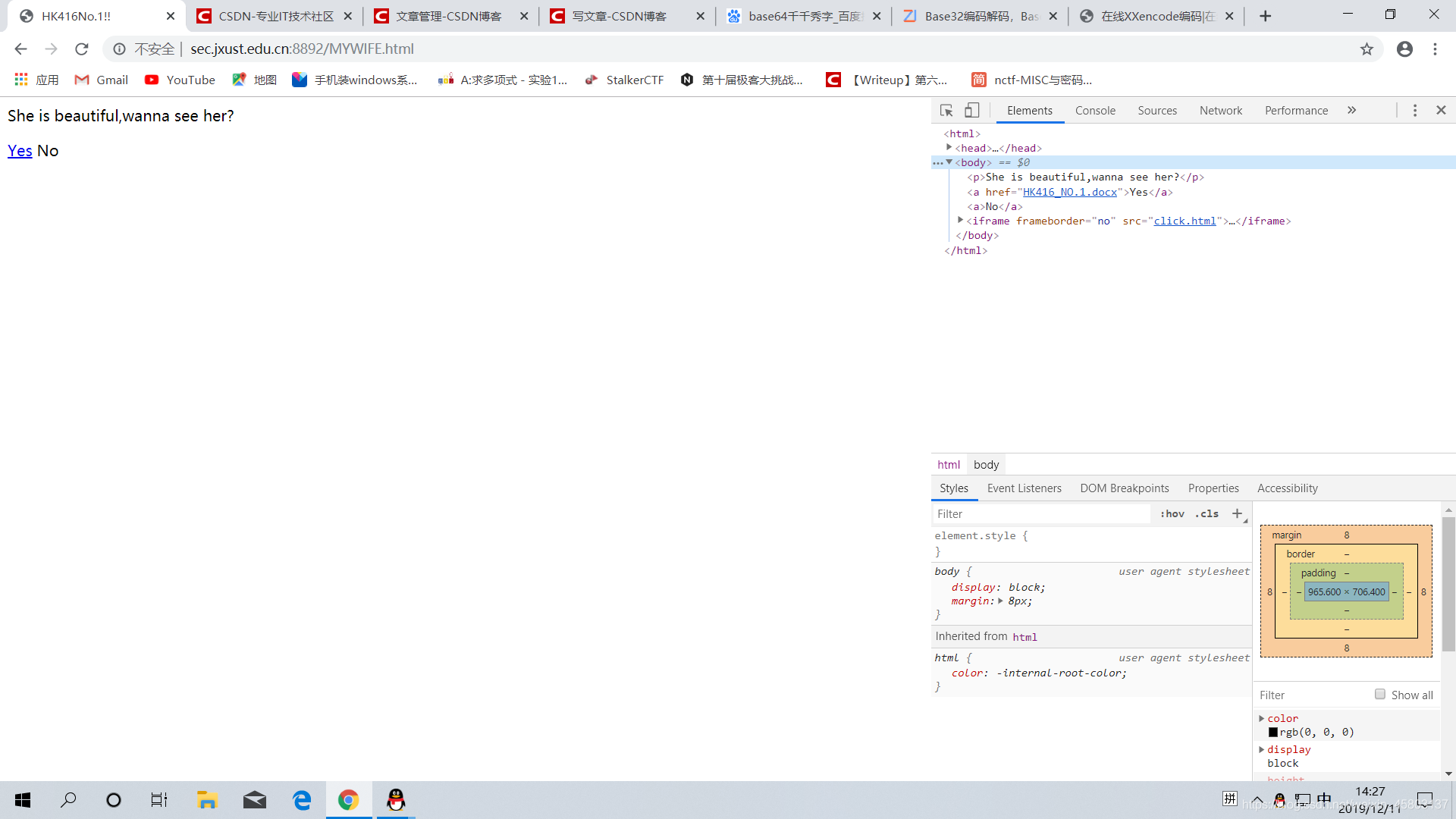

当时直接点进去了,后面得到了错误的flag。之后提示说点击劫持,emmmmm,F12查看网页源代码。

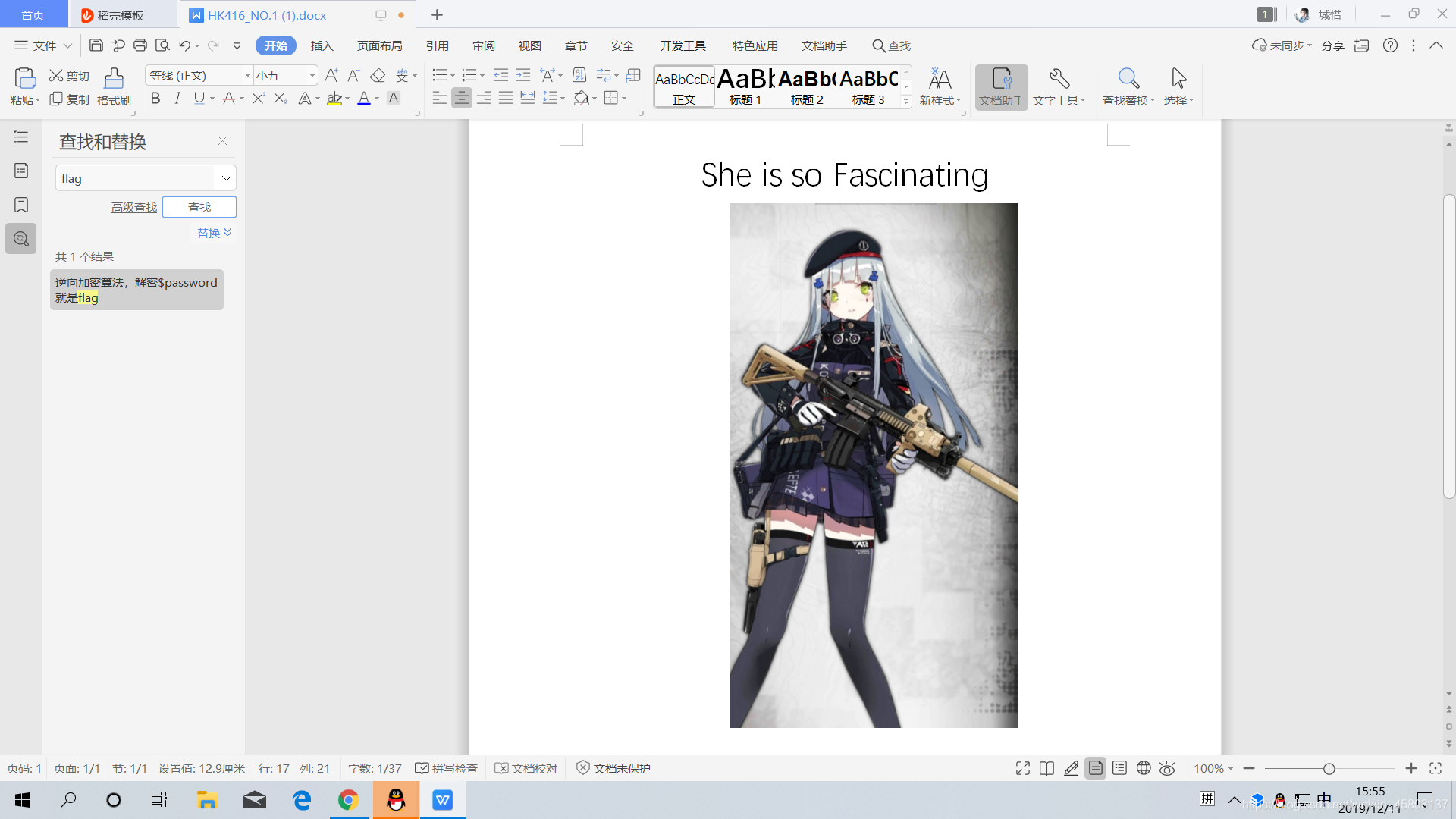

有一个隐藏的docx文档,点击下载。打开后发现啥也没有。

还好是wps,用wps进行查找

emmmmm,猜测被图片挡住了,移开图片,发现有看不清的东西,快捷键全选,复制,新建文档,粘贴。

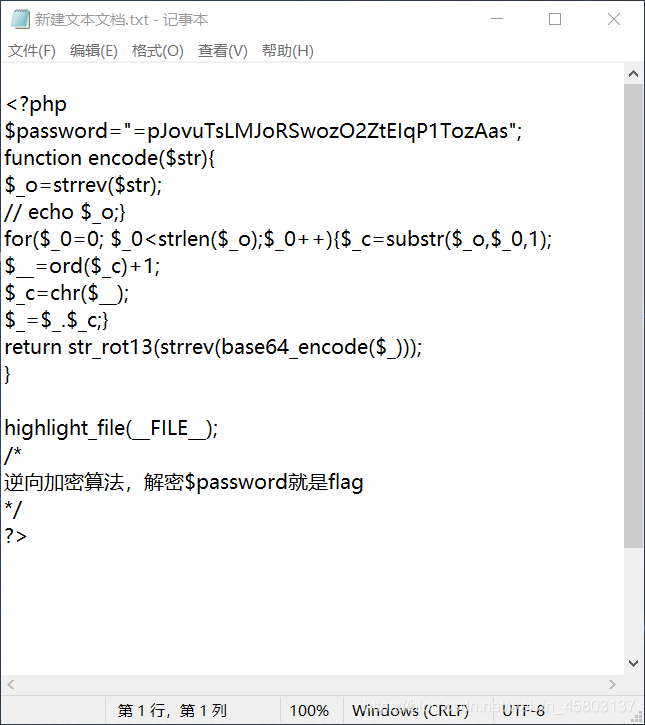

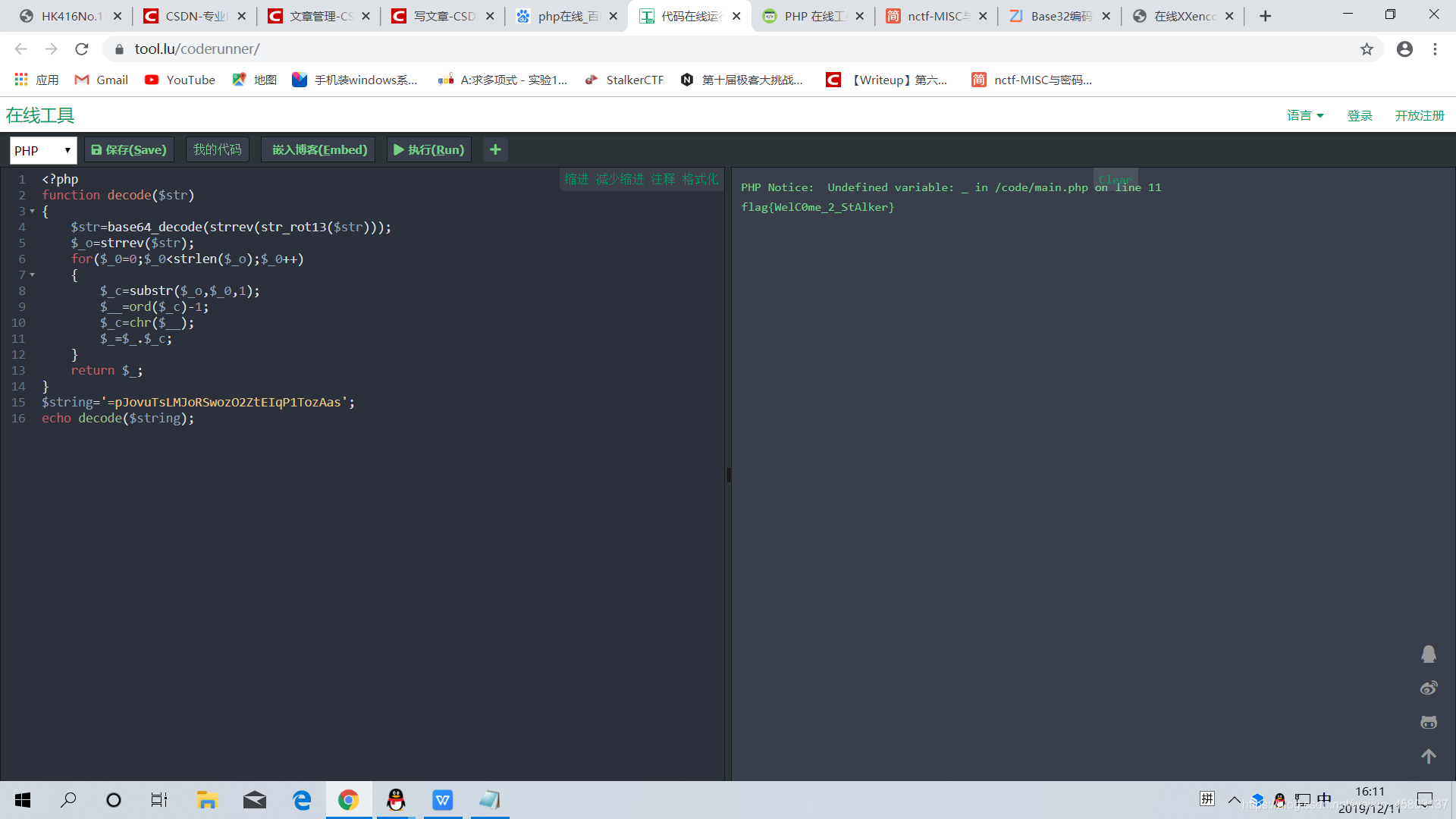

逆向加密算法,脚本伺候。

得到flag。

感想

题目不会做,只会一部分,好好学习,天天向上。