中华人民共和国网络安全法

阅读本文前,请熟读并遵守中华人民共和国网络安全法:

http://gkhy.jiujiang.gov.cn/zwgk_228/jc/zcwj/202006/P020200618385401918830.pdf

目录

- 中华人民共和国网络安全法

- 简介

- 安装下载

- 用户配置

- 代理配置

-

-

- 1.设置浏览器代理

- 2.配置burpsuite监听

- 3.配置证书

-

- 拦截请求

- APP流量拦截

- 重放模块

- 入侵模块

简介

莫得简介,扫就完事了

安装下载

偷来的连接,照着装,不会问百度

https://blog.csdn.net/LUOBIKUN/article/details/87457545

用户配置

在如下图中的界面配置你的界面等

代理配置

burpsuite可以充当代理,决定请求的发送与否

1.设置浏览器代理

配置浏览器代理,通过switchysharp插件实现,插件使用方法:https://blog.csdn.net/qq_25490573/article/details/107632953

配置如下,点击保存

2.配置burpsuite监听

打开burpsuite,按照图中指示配置一个本机地址的1082端口的监听

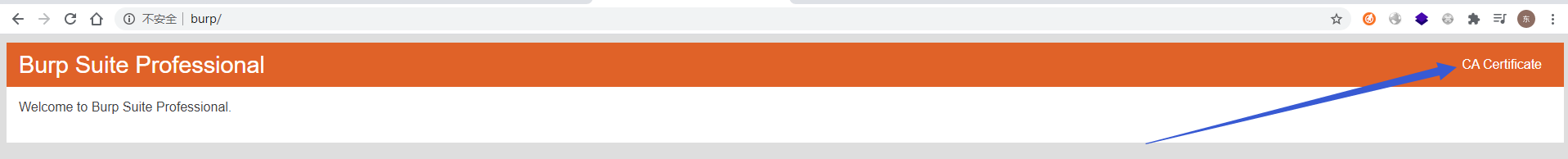

3.配置证书

首先点击下图中的按钮,变为intercept is on

然后将浏览器代理选为上面设置的burpsuite

然后访问用浏览器访问 http://burp

然后点击 CA Certificate按钮,会下载一个证书

然后在浏览器中依次进入设置

设置-》隐私设置和安全性-》安全-》证书管理-》受信任的证书颁发机构-》导入

然后将刚才生成的证书导入进去

此时再用burpsuite代理访问https的网站,就能够正确抓包

拦截请求

在浏览器中开启burpsuite代理,访问一个https的网站,在burpsuite中看到,如下图

- forward 放行

- drop 丢弃

- intercept is on/off 拦截开关

- action 菜单

- raw 文本形式显示,可以在上面直接进行修改

- params url,cookie等信息

- headers http的请求头

- hex 二进制显示,可以进行00截断

- http histroy :所有经过burpsuite代理的请求都会被记录下来,不管开没开拦截

APP流量拦截

我们将手机app运行在模拟器中,一般如雷火,逍遥之类都可以

然后按照如下步骤进行安装

1.将上面的证书,后缀改为.cer

2.设置模拟器的下载共享目录为pc上证书的目录

3.在模拟器的手机中,到响应目录下打开证书,进行安装。

4.在burpsuite中,开启一个代理,方法和上面一样

5.设置wlan代理,手机-》设置-》wlan-》长按已连接的wlan-》修改网络-》显示高级选项(可能没有这步)-》代理-》手动

然后在上面设置代理,主机名称,和端口号,和第四步保持一致(别是127.0.0.1),然后点击保存。

此时就可以用burpsuite监控手机流量了。

重放模块

在proxy中通过action将一个请求发送到repeater模块,

在重放模块中,可以通过调整,各种登陆参数,达到攻击的效果。

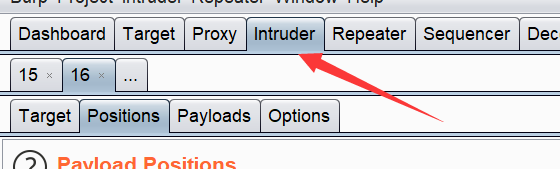

入侵模块

burp自带了一个撞库模块,intruder

将一个请求 send to intruder

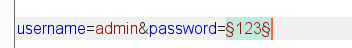

在正文中,通过§标记需要暴力破解的内容

然后设置payload

选择字典

有些请求的内容对密码是进行加密的,比如说md5,可以在下图未知设置,点击ok,设置完成

然后在options中,设置线程数等相关设置,然后点击 右上角的start attack就可以开始测试了。