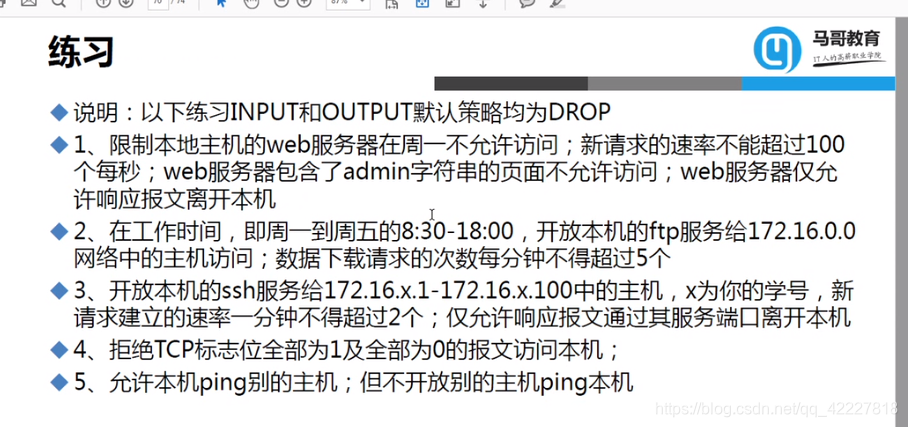

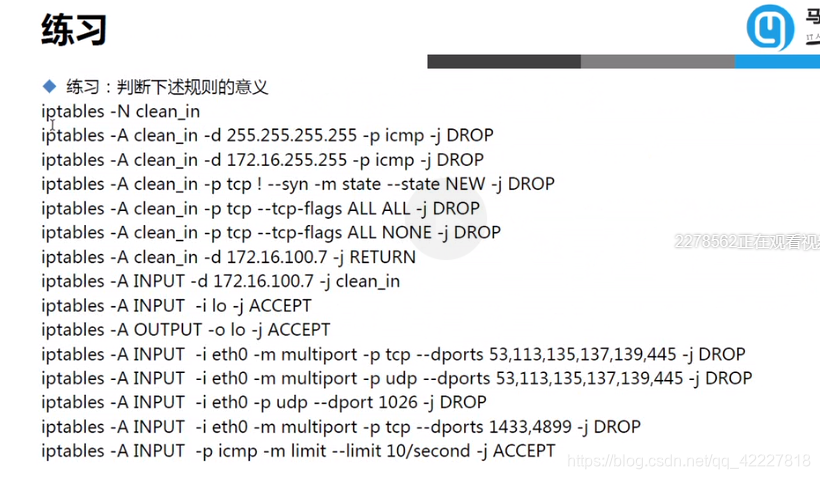

iptables 是比较早的提供防火的一个工具,从centos7开始管理内核级的一个防火墙netilter工具,这两个工具本质上是利用了net filter里面的4表(raw-mangle-nat-filter)5链(prerouting,postrouting,input,output,forward)

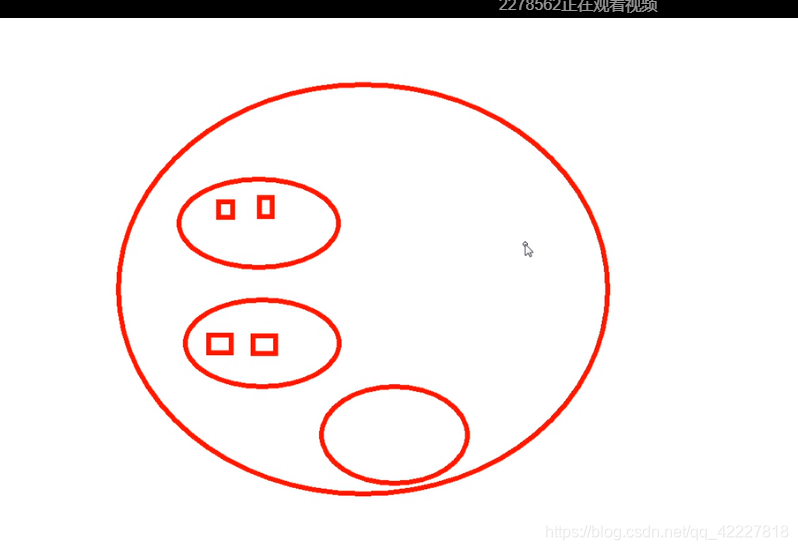

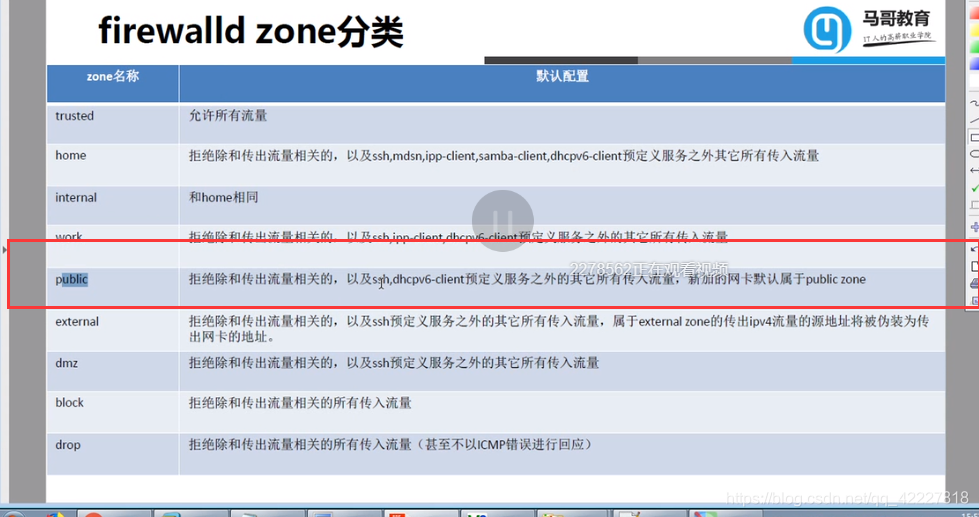

firewalld 实现起来功能更加强大些,可以按照不同 的情况 划分区域,

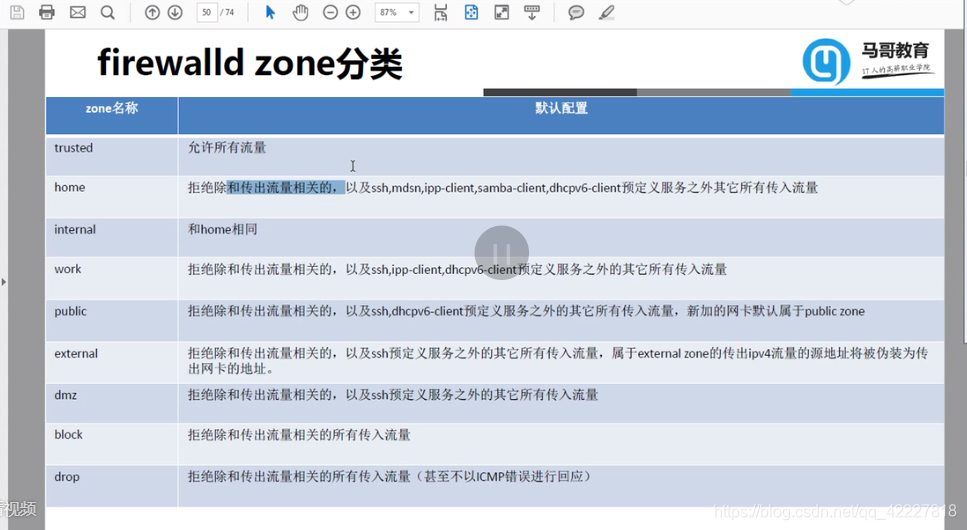

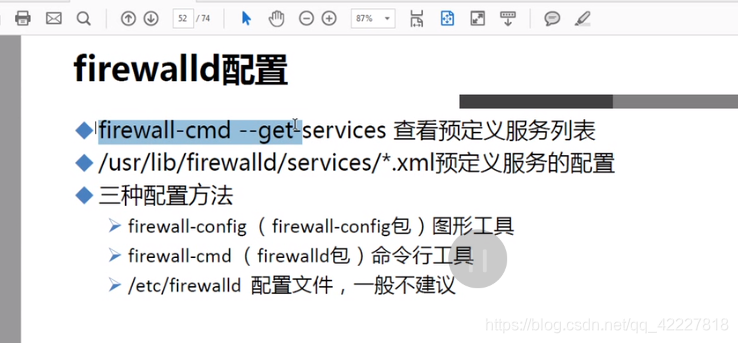

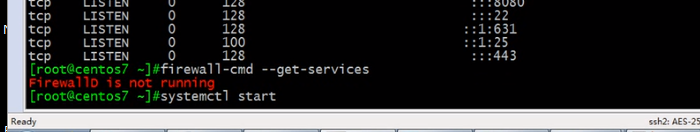

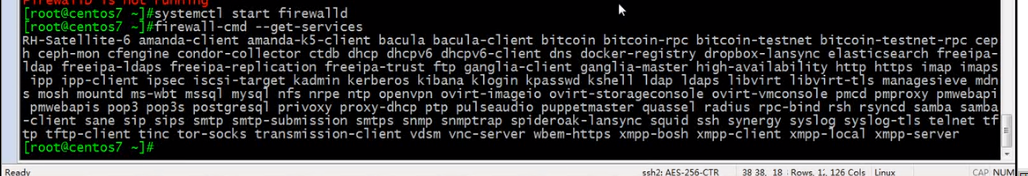

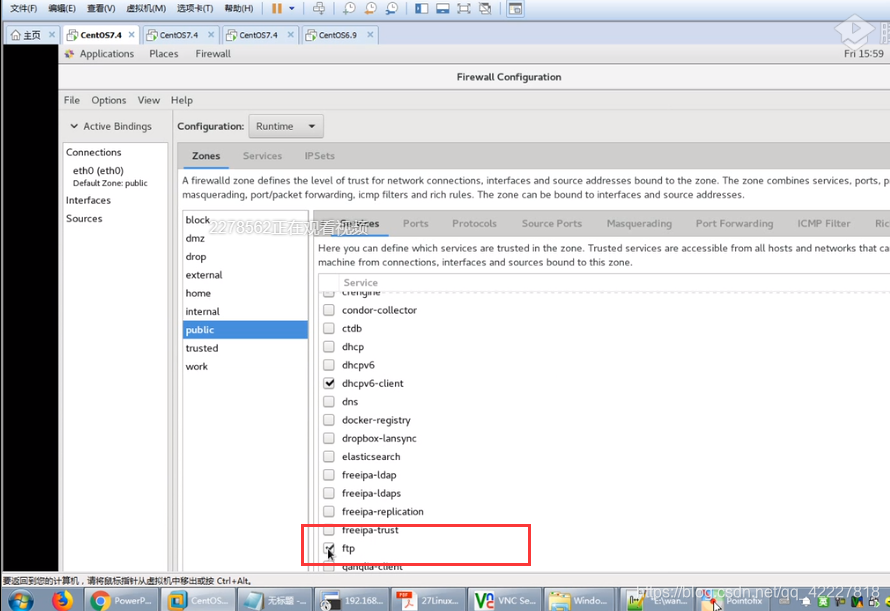

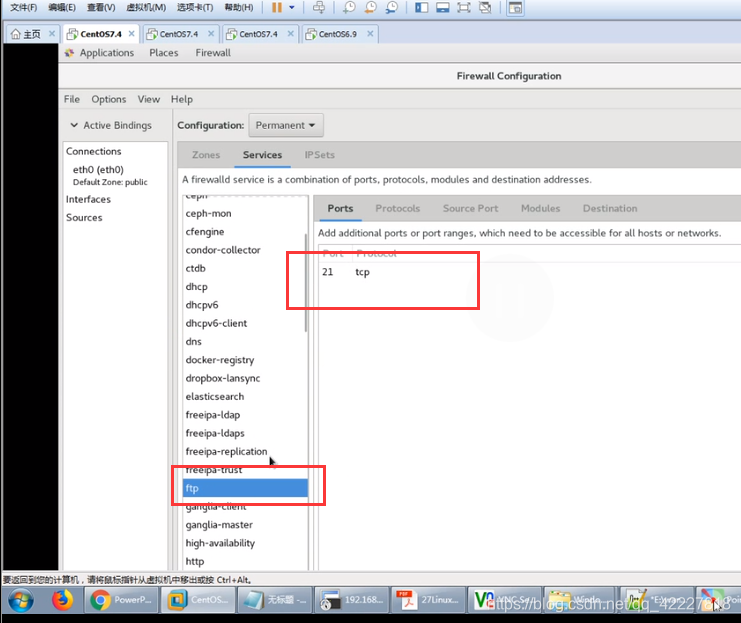

系统支持的服务列表

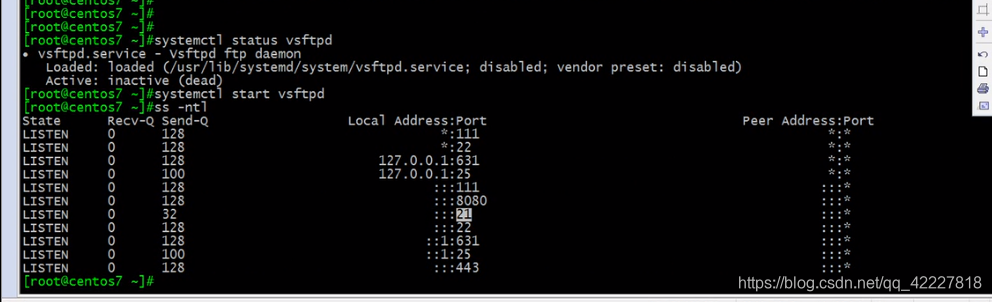

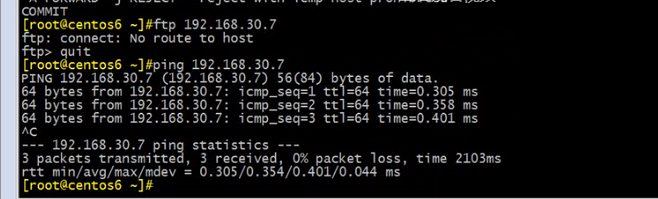

启动服务打开21端口

firewalld默认允许ftp访问吗,默认启用的public

只允许,ssh,dhcp6-client,ftp是访问不了的

、、

、、

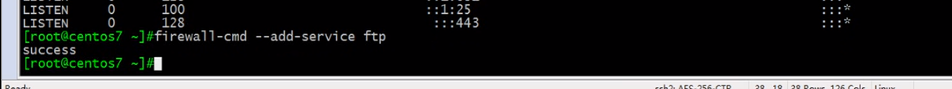

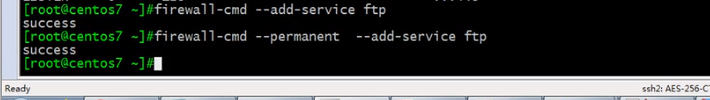

把这个一加,ftp服务就能被访问了

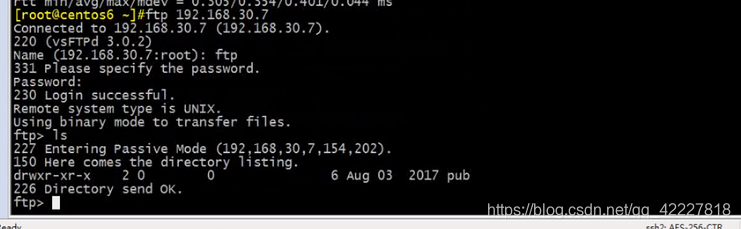

被动模式就可以访问了

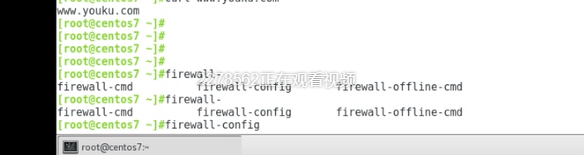

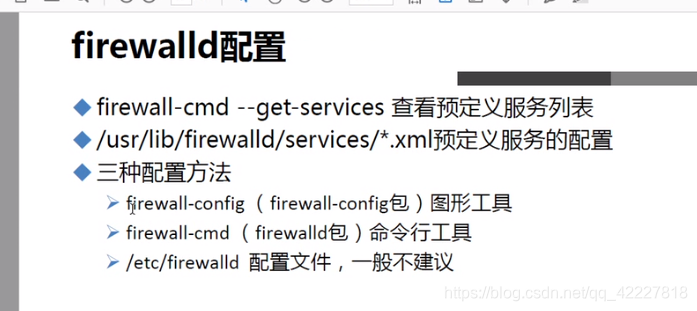

命令记不住还有图形工具

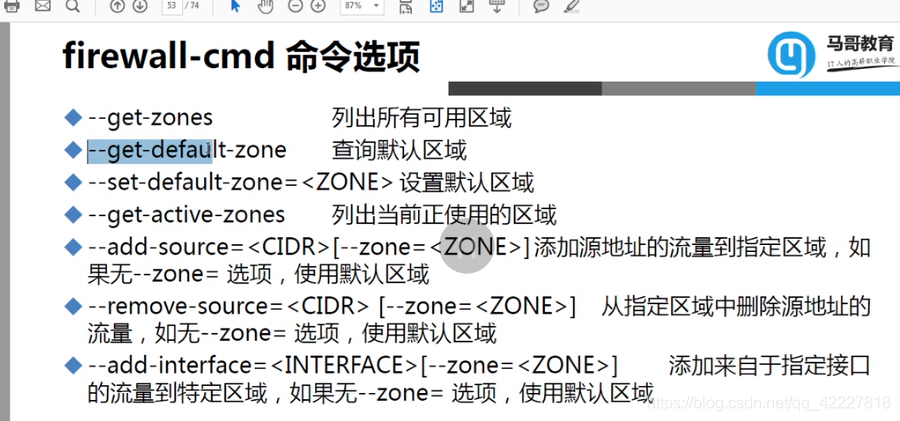

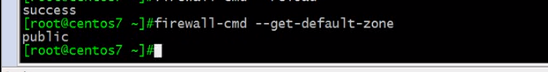

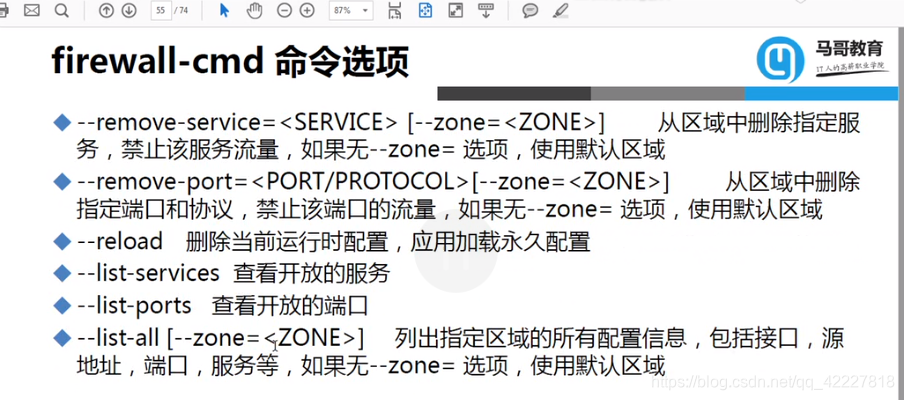

cmd是客户端命令行工具

刚才敲了命令允许ftp,这里就选中了

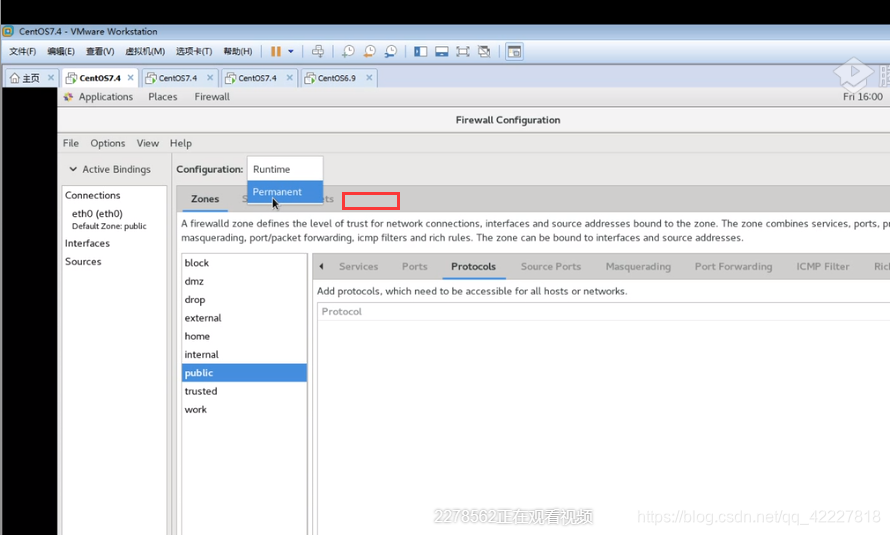

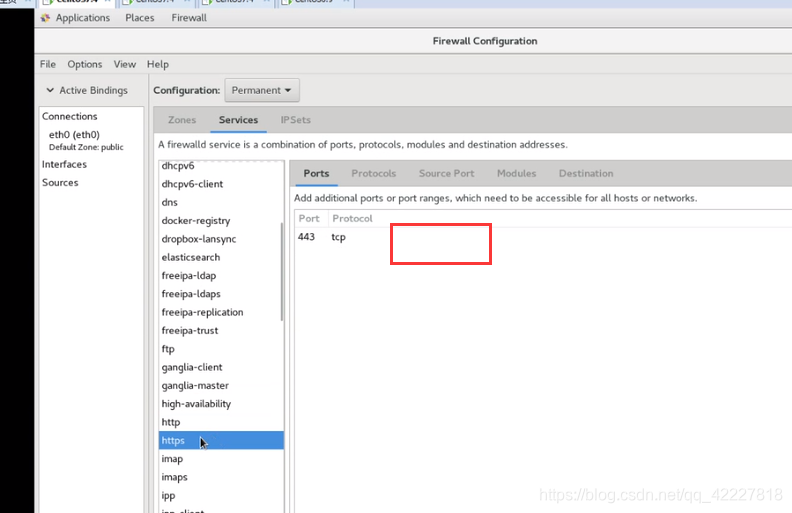

协议

runtime是内存中正在生效的,permanent是存得住的,刚才的ftp就是runtime

要想存得住需要修改命令,但是这个命令是存得住 了,直接敲并不生效

生效。–reload

ftp就代表tcp21

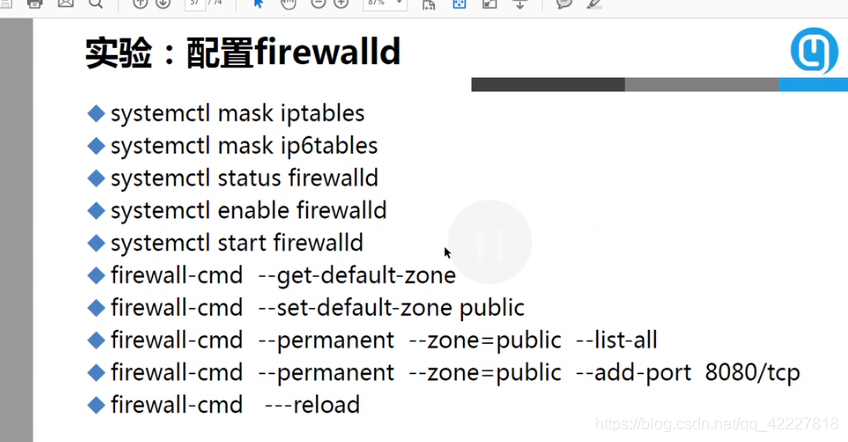

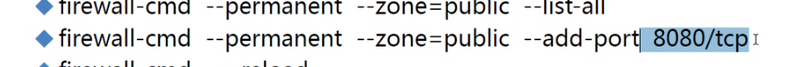

如果生产中不是标准端口,那就自己加端口

加端口也可以用命令来加

、

、

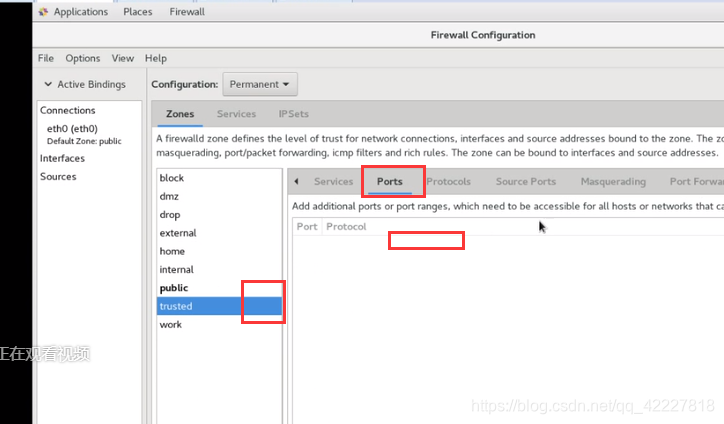

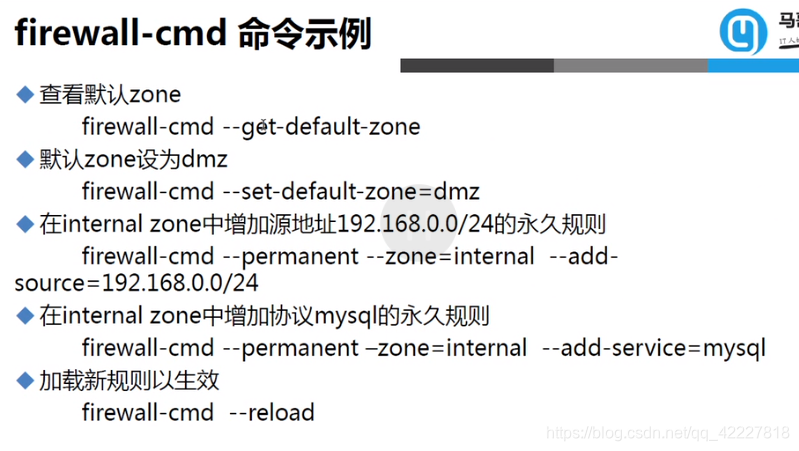

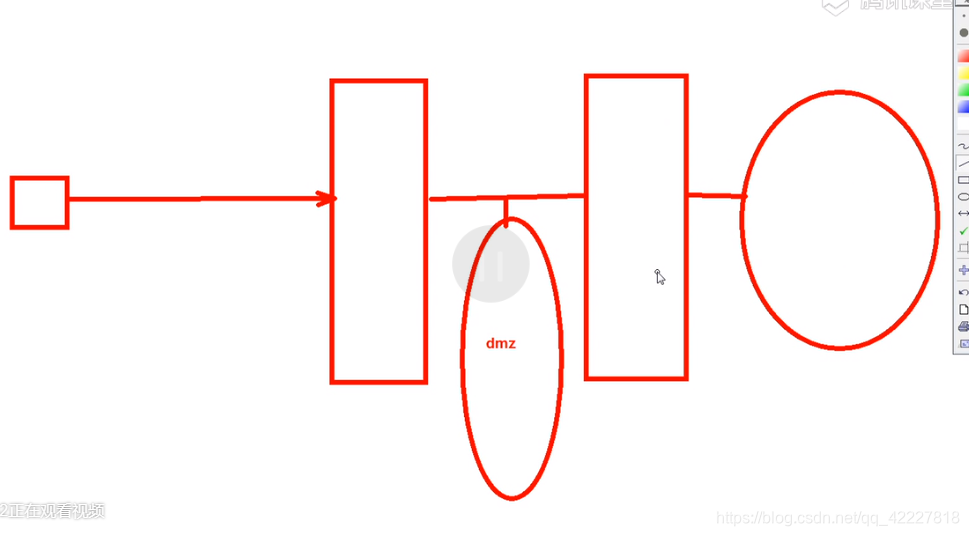

dmz,非军事化区,两道防火墙

企业不希望被访问的主机,被分离开了,dmz是希望被外部访问的机器,这样黑客就只能在dmz进入不了企业内部

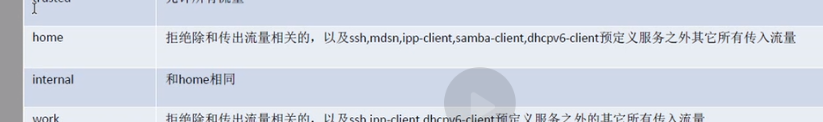

internal区域

如果服务器用的不是http 80标准端口,就参照下面的

如果是标准端口就直接add-service http

、

、

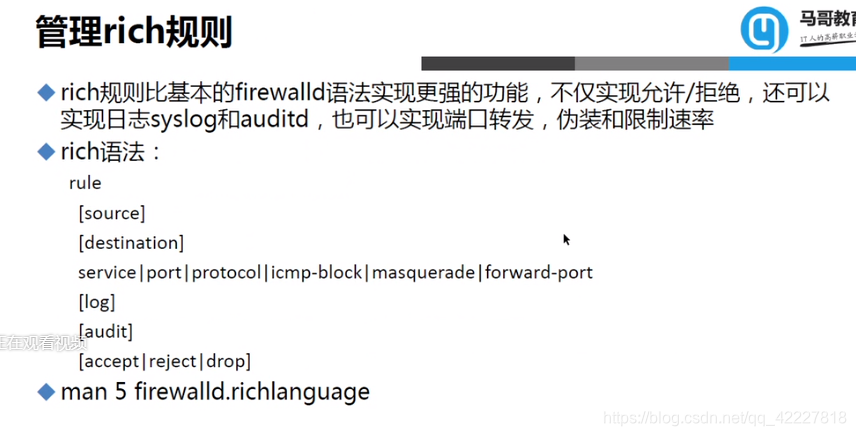

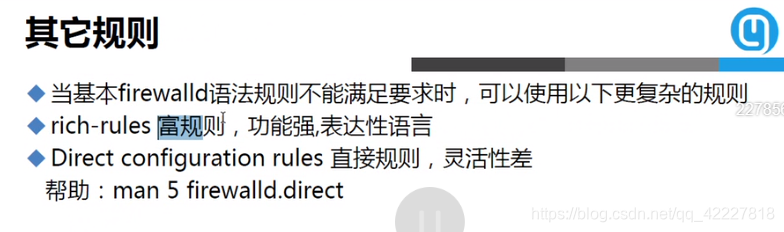

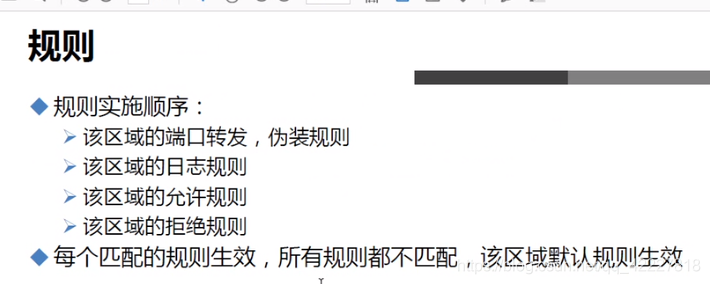

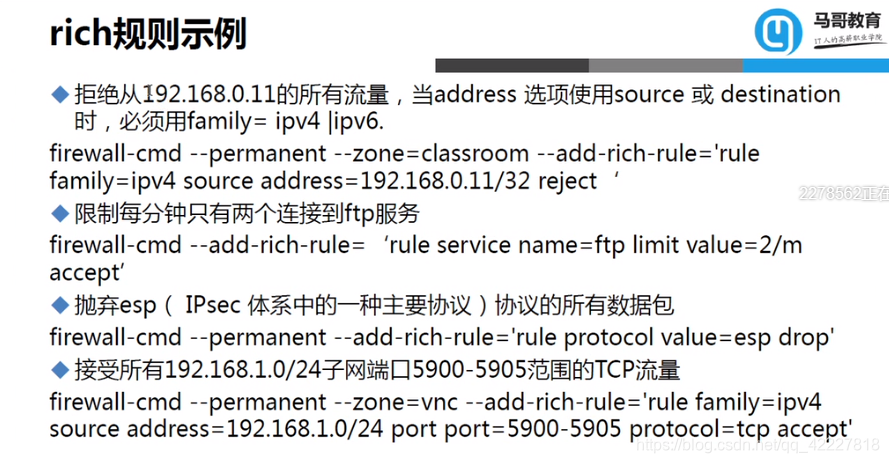

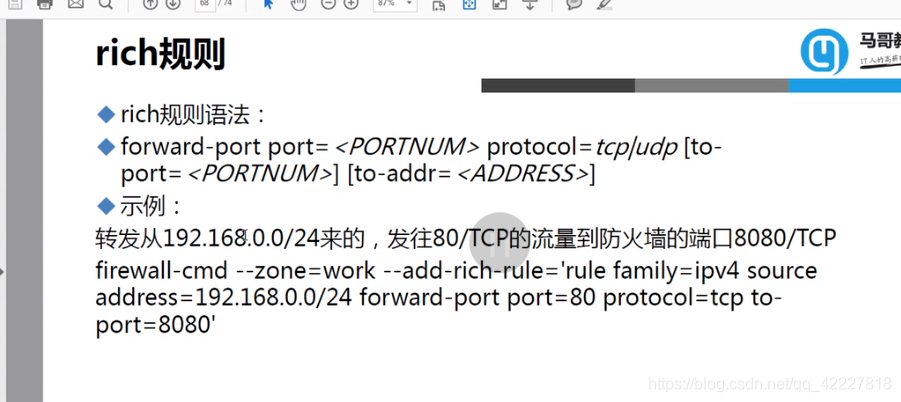

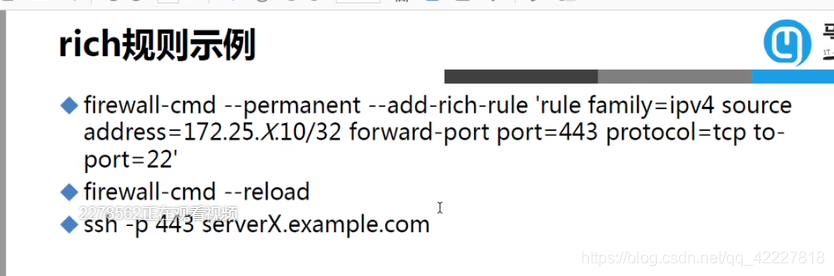

富规则,就是rich rules实现更复杂的安全规则可以用富规则的语法

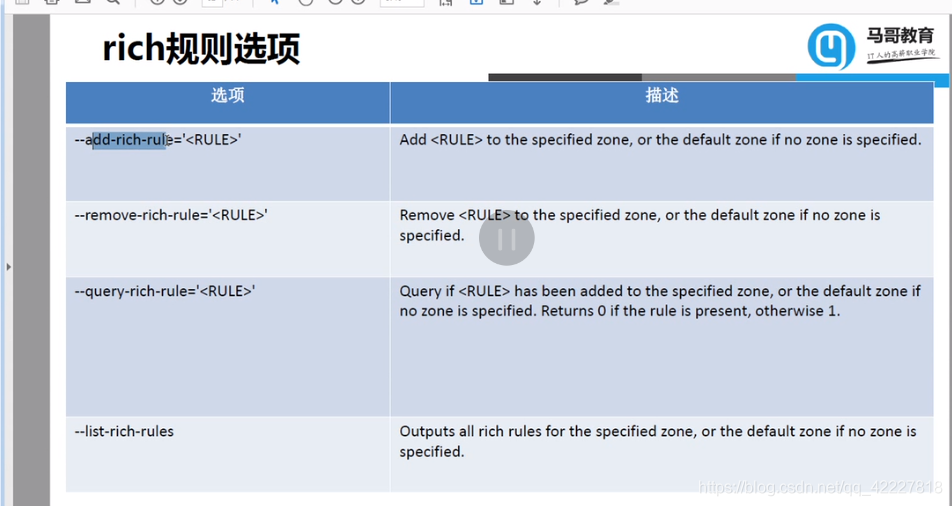

增加。删除,查询,列出

在classroom里,添加了规则,源地址是192.168.0.11的时候,发起请求就拒绝

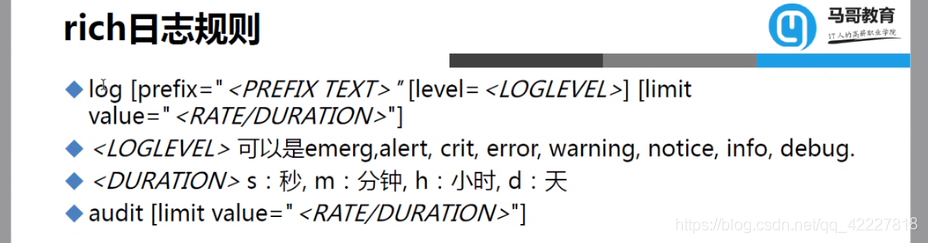

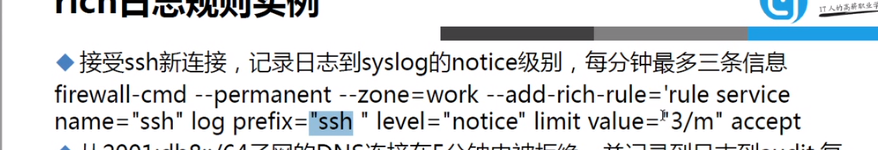

当什么样的请求来,记录日志

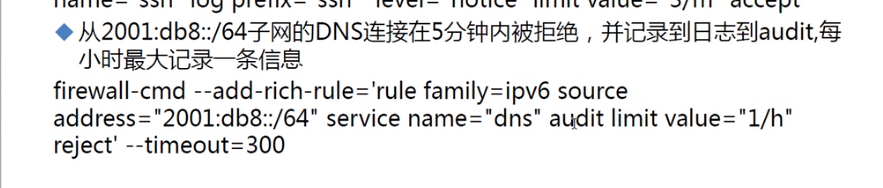

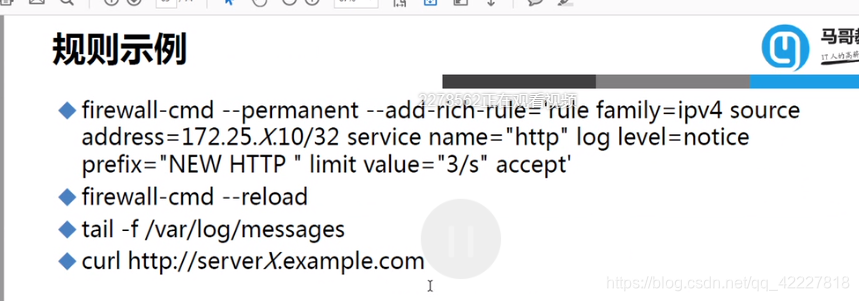

当地址是ipv地址,并且地址是这个2001:db8 并且访问dns的时候,就记录日志,一个小时记录一条日志,如果连接5分种就会被拒绝

记录notice级别的日志,并且加上ssh前缀,每分钟只接收3条日志

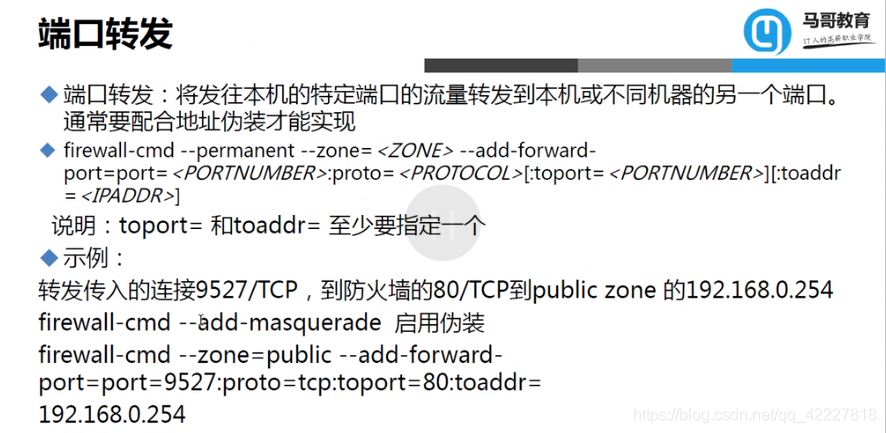

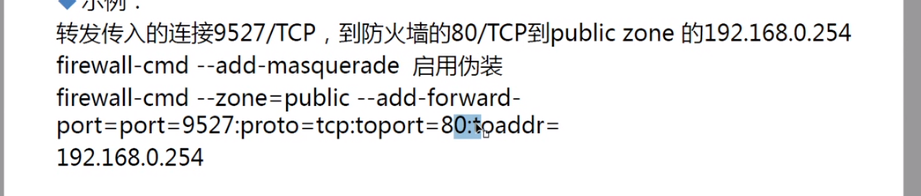

SNAT,地址转换,masquerade代表地址是动态的

端口转发可以实现,把我端口收到的流量转发到另一台机器上

当访问本机9527端口的时候,就转发到254机器的80端口

要考RHCE的可以看

、

、

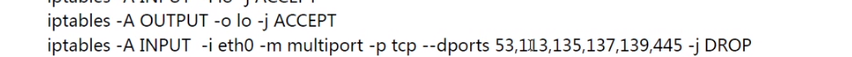

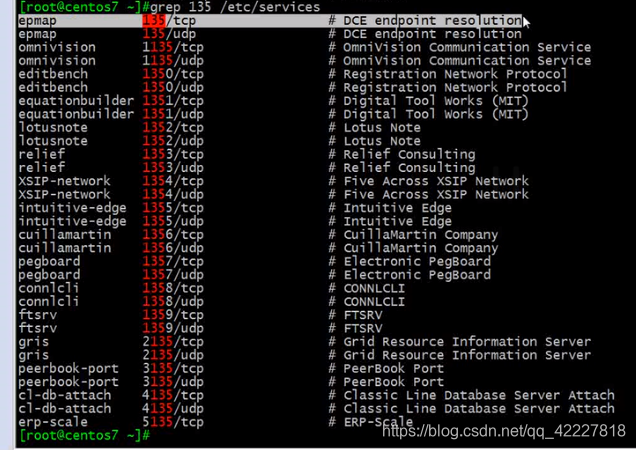

139,445samba服务端口,53dns,113(实名验证的,135解析的

记不住命令一定要选permanent

详细解决方案

2019/05/20 firewalld

热度:60 发布时间:2024-02-23 21:37:28.0

相关解决方案

- 2019-11-27-WPF-全屏透明窗口

- 《惢客创业日记》2019.10.16(周三)四张A4纸的压力与动力

- 《惢客创业日记》2019.10.24(周四)5G仅仅是速度快吗?(四)

- 2019:沧海横流 浩荡前行——以习近平同志为核心的党中央引领中国经济高质量发展述评

- linux sudo root 权限绕过漏洞(CVE-2019-14287)复现

- 1213-2019-数据库-MySQL基础

- 2019-12-16

- 测试--2019-12-16

- 2019-12-17

- 【每日早报】2019/12/17

- 2019-07-23 安排

- 2019-04-21 Mysql 部署文档

- GitHub 2019 年度报告解读:开源生态和技术趋势

- SQL Server 2019 安装教程---自定义安装

- [ 2019-05-27 ] Actor 和消息传递

- 2019-07-04“JUC原子类”01之 框架

- 2019-03-25

- 2019-03-16

- 2019.2.12

- IDEA 2019.3 配置jdbc连接驱动

- 2019 GTI国际产业峰会召开 5G 2.6GHz端到端产品全球首发

- 【单调栈】COCI2018/2019 strah

- 【树形DP】COCI2018/2019 Deblo

- 关于 IDEA-2019 版本[2020及以上版本不支持此种方式] 无法下载actiBMP 插件的解决办法

- Visual Studio 2019 C语言程序(VS2019 C语言)

- 三年,该说点啥?(2019)

- NVIDIA漏洞利用 NVIDIA任意文件写入命令执行 CVE-2019-5674

- IntelliJ IDEA 2019 快捷键

- js格式化 Thu Mar 07 2019 12:00:00 GMT+0800 (中国标准时间) 及相互转化

- 2019-2-2