一、File Inclusion(local)

通过上图我们可知是从前端将要处理的文件传到后台,那么在这传入本地的一些文件地址,是否也能读出其信息。

将我放在根目录下的文件进行传入,可以读出我们其信息

二.File Inclusion(remote)

第一次使用File Inclusion(remote)需要将php.ini文件里的allow_url_include改成On

原因:远程文件包含漏洞的前提是:1.allow_url_fopen=On (默认打开) 2.allow_url_include=On(默认关闭,所以要手动改为On)

在其他服务器或地址设置攻击脚本:

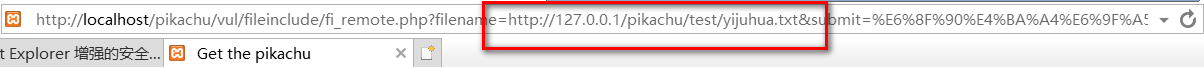

输入攻击链接:

然后发现在中出现yijuhua.php文件:

说明攻击成功!

接下来进行检测一下:

成功!