一、VXLAN基于spine-leaf组网架构

数据中心已在不使用传统的三层架构,而是改用 Spine-leaf 的组网架构 即核心 ,树叶

service leaf ----服务区

Border Leaf ----连接广域网区

Gatway leaf ----存放网关的区域

大型数据中心组网架构

小型数据中心架构

二、 集中式网关存在的问题

第一个问题流量存在迂回现象**

**

第二个问题 网关需要维护主机的MAC地址信息和ARP信息,

对设备表项容量要高

第三个问题 GW存在单点故障

2.1 解决方法;

使用分布式网关解决

2.2 如果用户非要使用集中式网关

第一个问题没法解决(迂回现象)

第二个问题 采用多组网关解决容量问题(不同的网关为不同的VNI提供服务)

第三个问题 采用活多网关解决单点故障问题

**

三、多活网关

**

3.1 实施要点;

两个GW 设备使用相同的VTEP 地址,逻辑上组成一台设备,通过DFS协议

泄露MAC地址表互相给对方(防止非对称数据)

3.2 特点;

跨子网的流量都由网关来完成,,GW维护路由信息,mac地址信息,arp表项,VXlan隧道的路由

Leaf 只需要维护mac地址信息和VXlan隧道的路由信息,无需维护用户路由信息

3.3 配置

GW1 /GW2的VXLAN配置都相同;

ip vpn-instance 1ipv4-familyroute-distinguisher 1:1

#

bridge-domain 10vxlan vni 10

#

bridge-domain 20vxlan vni 20

#

interface Vbdif10ip binding vpn-instance 1ip address 192.168.1.254 255.255.255.0

#

interface Vbdif20ip binding vpn-instance 1ip address 192.168.2.254 255.255.255.0

#

interface Nve1source 1.1.1.1vni 10 head-end peer-list 2.2.2.2vni 10 head-end peer-list 3.3.3.3vni 20 head-end peer-list 2.2.2.2vni 20 head-end peer-list 3.3.3.3

实施重点1

修改mac地址,将两台GW Vbdif 的mac地址改成一致 ,让下面的PC认为GW只有一个

interface Vbdif XX

mac-address XXXXXX

实施重点2

使用DFS协议同步MAC地址表,由于模拟器不支持,所以无法掩饰

但是实验效果也可以做出来,因为模拟器是基于包的负载均衡,不是基于流的

所以也不会造成数据包不对称,查询mac地址表失败的现象

四、多活GW 小型Data Center部署实施

实施步骤**

FW1 /FW2 配置同步,CE1与CE4的配置同步

4.1 、网关上创建互联VLAN**

4.1.1 一个VLAN绑定用户的VPN-intance 和用户的虚拟防火墙形成互联 (此链路租户独享)

CE1/4;

interface Vlanif20ip binding vpn-instance 1 ;绑定进VPN实例ip address 172.16.2.1 255.255.255.0

4.1.2.另一个VLAN 在全局路由表,与根墙形成互联 (此链路租户共享)

CE1/4;

interface Vlanif10ip address 172.16.1.1 255.255.255.0

4.2 创建虚拟防火墙

FW1/4;

vsys enable

vsys name A assign vlan 20 ;将VLAN 20划分给虚墙A

4.3 FW上创建互联VLAN

4.3.1 一个VLAN 绑定到 VFW 实现与网关上的VPN-intace 对接

FW1/2 ;

interface Vlanif20ip address 172.16.2.2 255.255.255.0service-manage ping permit ;允许ping

4.2.2 另一个VLAN在根墙上,实现与网关全局路由表进行对接

FW1/2 ;

interface Vlanif10ip address 172.16.1.2 255.255.255.0service-manage ping permit

4.4 配置FW的安全策略,与区域划分

PS;Virtual-if接口是 ,虚拟防火墙与根防火墙相连的接口

根防火墙配置;

firewall zone trust add interface Virtual-if0 ;配置为trust

#

firewall zone untrustadd interface Vlanif10 ;配置为un trust

#

security-policy ;配置安全策略

default action permit ;允许any 到any ,全放过

虚墙的配置;

switch vsys A ;进入虚墙

firewall zone trust add interface Vlanif20 ;配置为trust

#

firewall zone untrustadd interface Virtual-if1 ;配置为un trust

#

security-policy ;配置安全策略rule name tset ;创建安全策略source-zone trust ;源区域为 trustdestination-zone untrust ;目标区域为untrust source-address 192.168.1.0 mask 255.255.255.0 ;源地址source-address 192.168.2.0 mask 255.255.255.0action permit ;动作允许

4.5 路由的配置;

CE 1/4;

ip route-static vpn-instance 1 0.0.0.0 0.0.0.0 Vlanif20 172.16.2.2 ;扔给虚墙FW1/2;

switch vsys A

ip route-static 0.0.0.0 0.0.0.0 public ;扔给根墙

ip route-static 192.168.1.0 255.255.255.0 172.16.2.1 ;写回包

ip route-static 192.168.2.0 255.255.255.0 172.16.2.1

FW全局;

ip route-static 0.0.0.0 0.0.0.0 172.16.1.1 ;根墙扔给CE全局

CE1/4;

ip route-static 0.0.0.0 0.0.0.0 100.1.1.2 ;扔给出口设备

4.6 NAT配置;

vsys name A assign global-ip 202.1.1.1 202.1.1.10 free ;给虚墙分配一个NAT地址段

#

switch vsys A

nat address-group 1 1 ;创建地址池mode pat ;模式使用PATsection 0 202.1.1.1 202.1.1.10 ;指定范围nat-policy ;配置NAT策略rule name 1 source-zone trust ;源区域 为trust destination-zone untrust ;目标区域为 untrst source-address 192.168.1.0 mask 255.255.255.0 ;源地址source-address 192.168.2.0 mask 255.255.255.0action source-nat address-group 1 ;转换的地址池

4.7 数据流走向分析

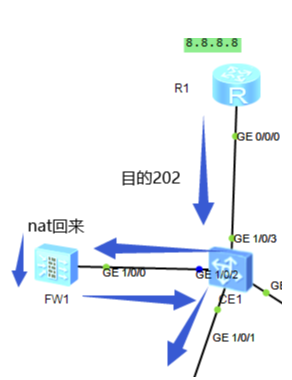

出去的流量;

流量进入CE1的VPN实例 ,然后扔给虚墙,虚墙进行NAT转换,扔给根墙

根墙扔给CE1全局 ,CE1全局扔给出口设备

回来的流量;

出口设备发送目的为 202的数据包 ,给CE1全局,CE1全局发给根墙

根墙发给虚墙 ,虚墙NAT转换回来,发给CE1 VPN实例

然后CE1实例通过VXLAN发给下面云主机

缺少的配置;

配置;CE1发给根墙的回包路由

ip route-static 202.1.1.0 255.255.255.240 172.16.1.2

配置;根墙发给虚墙的回包路由;

ip route-static 202.1.1.0 255.255.255.240 vpn-instance A