1、在使用intruder模块之前完成proxy代理功能,即将目标域名导入intruder模块

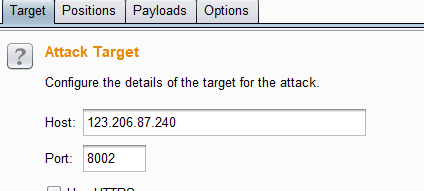

2、Target(目标)

默认是目标域名IP

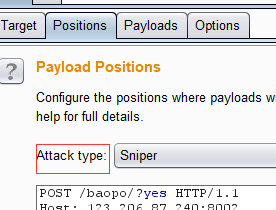

3、Pay Positions(攻击位置)

可以修改攻击位置

Attack type 有四种

Sniper:

使用单个字典,对用户名或者密码中的一个进行爆破,另一个保持原有数据,不会同时进行修改

Battering ram:

使用单个字典,对用户名和密码同时修改爆破,用户名和密码修改成一样的数据

Pitchfork:

使用两个字典,用户名和密码使用不同的字典

Cluster bomb:

使用多个自带你,对用户名和密码都同时修改,有多种组合,请求数量比较多

4、Payloads

有关攻击载荷的设置

首先 Payload Sets ,主要设置载荷类型

Payload options

上述的载荷类型会决定载荷选项的内容,一般基于前面的设置之后,再根据要修改的内容选择合适的字典就可以进行爆破了

Payload processing

载荷处理,在进行一系列设置之后可以开始攻击,攻击完之后保存结果,同样通过result查看结果

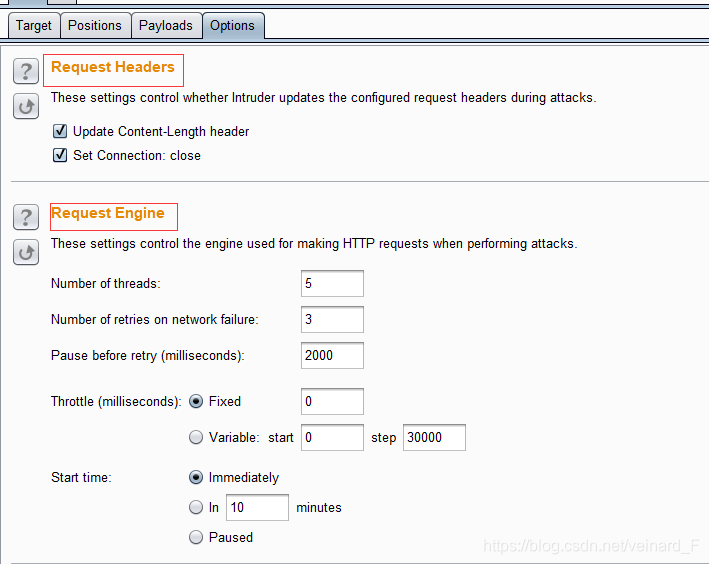

5、Options

入侵选项

Request Headers 请求头部

Request Engine 请求引擎

需要设置线程数、重试数 重试间隔

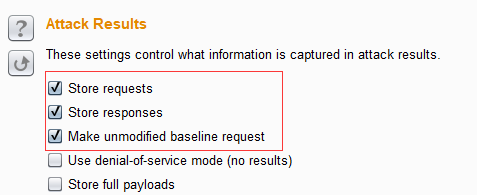

Attack Results 攻击结果

Grep-Match Grep-匹配

在响应中找出存在指定的内容的一项

其中 case sensitive match 指定检查表达式是否应区分大小写

其中 case sensitive match 指定检查表达式是否应区分大小写

exclude HTTP headers 指定的HTTP响应头是否应被排除再检查

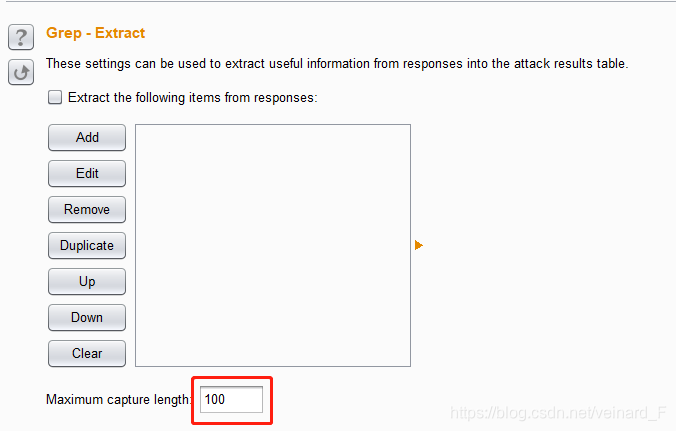

Grep-Extract 通过grep 提取返回信息中的内容,从响应中提取

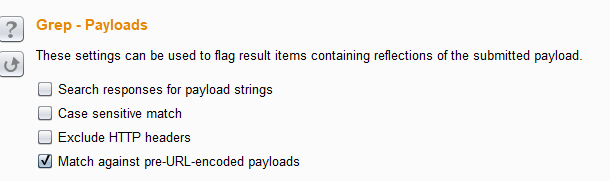

Grep-Payloads

该设置下的

Redirections 重定向响应,控制Burp在进行攻击是如何处理重定向,包含跟随、不跟随、只会跟随重定向到同一个网页“网站”(即使用相同主机,端口和协议是原始请求的URL)、只会跟重定向到目标范围内的URL、总是跟随重定向(可能会导致burp到其他网站)。

详细解决方案

burpsuite-intruder模块

热度:7 发布时间:2024-01-27 06:37:02.0

相关解决方案

- 【经验总结】解决 BurpSuite Pro v2020.1 版本中文乱码问题

- BurpSuite pro v2020.1 最新版本,看到这些新功能后我心动了

- Burpsuite【十二模块一次解决】【这都不看?】Filter、Target、Scanner、Proxy、Intruder、Repeater、Sequencer、Decoder、Comparer…

- burpsuite-intruder模块

- burpsuite 抓取APP数据包(手机&虚拟机)

- BurpSuite--Proxy详解

- BurpSuite 学习使用教程

- KALI 2020 burpsuite pro安装教程

- BurpSuite—-Spider模块(蜘蛛爬行)

- 网络安全与渗透:漏扫——BurpSuite(八)此生无悔入华夏,男儿何不带吴钩