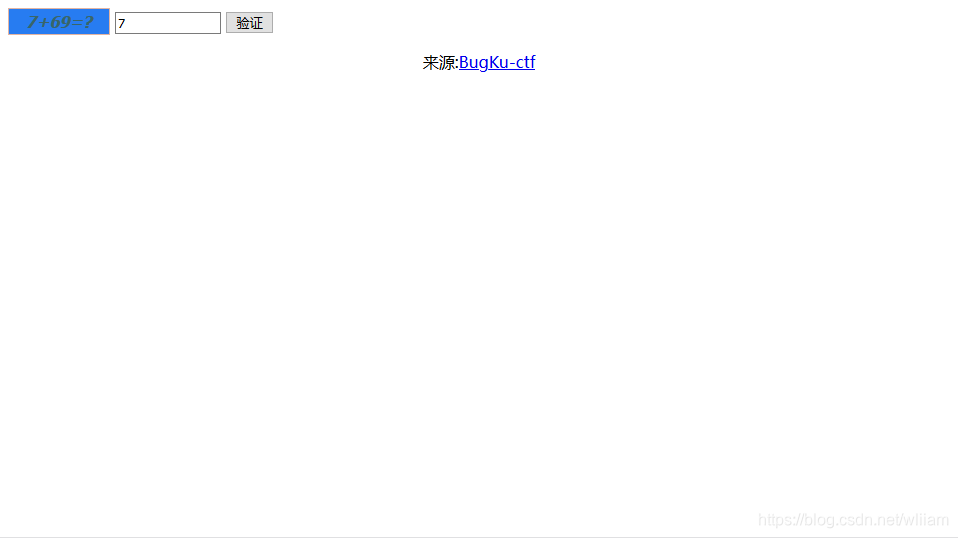

打开是让输入式子的值,答案本来是76,但是只能输一位,查看源码。

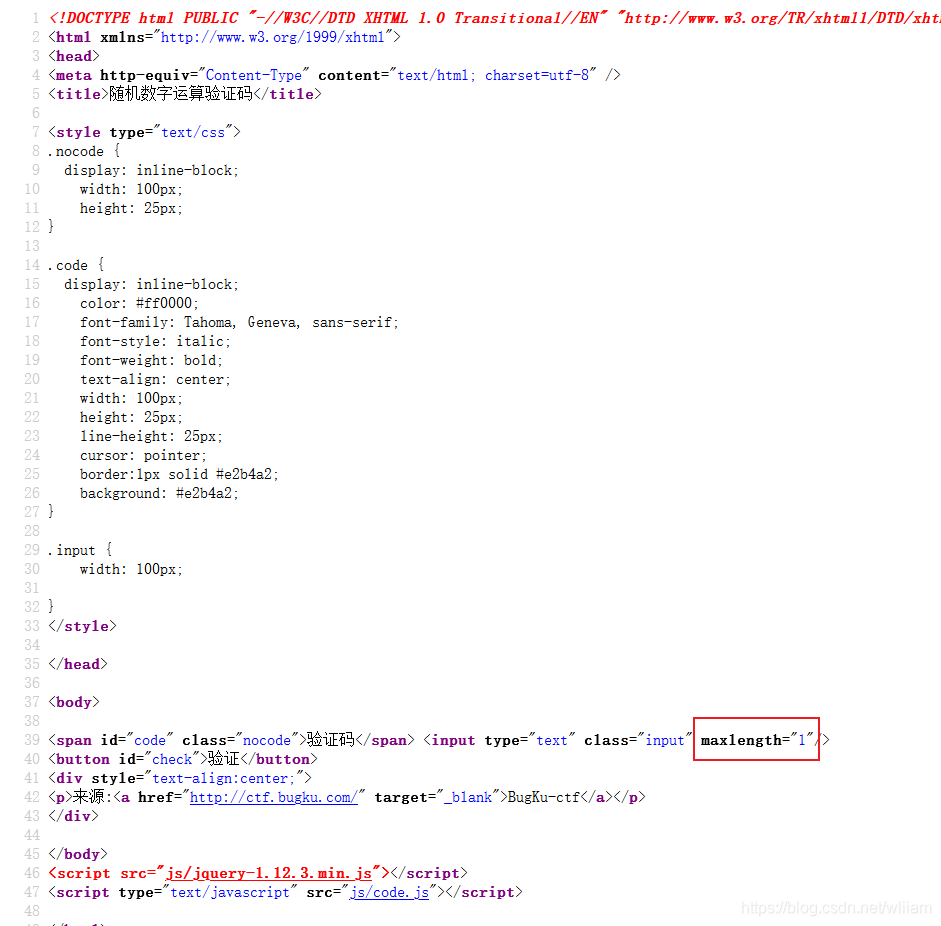

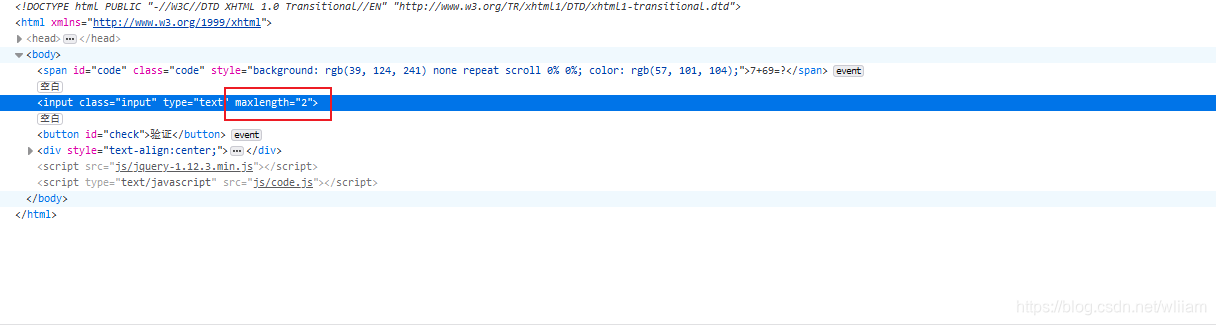

最大长度为1,我们把这里改为2。

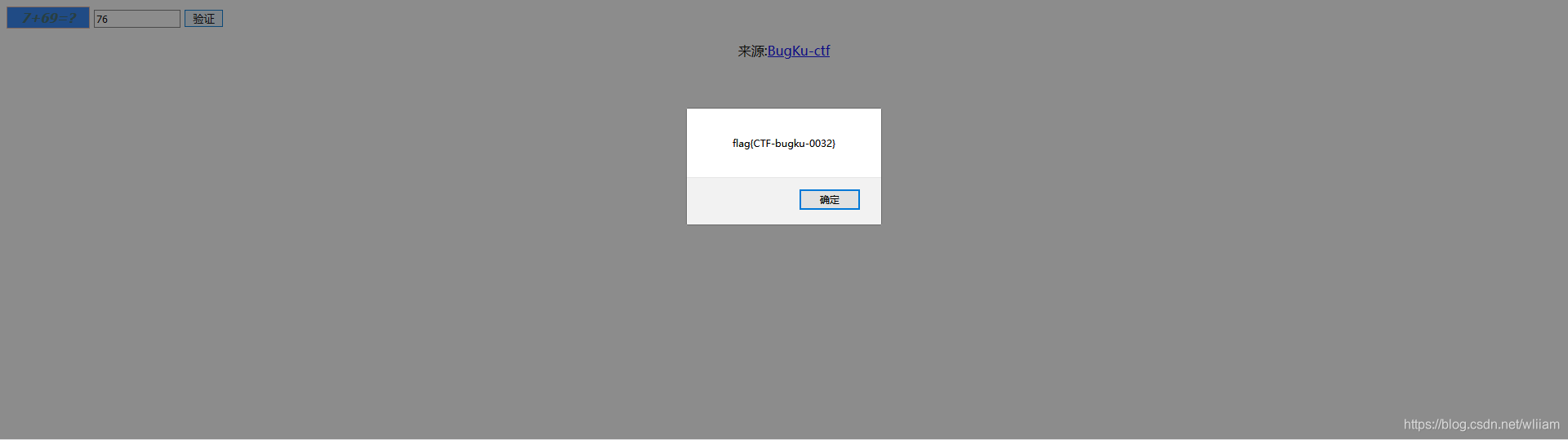

再次输入,成功。

flag{CTF-bugku-0032}

详细解决方案

BugkuCTF 计算器

热度:46 发布时间:2024-01-26 12:19:15.0

相关解决方案

- BugkuCTF –WEB-备份是个好习惯(备份源码泄露+md5漏洞)

- BugkuCTF-WEB-flag在index里(附php://filter的一些用法)

- BugkuCTF-WEB-WEB4

- BugkuCTF-WEB-管理员系统

- BugkuCTF-WEB-网站被黑

- BugkuCTF-WEB-头等舱

- BugkuCTF-WEB-WEB5

- BugkuCTF-WEB-变量1

- BugkuCTF-WEB-你必须让他停下

- BugkuCTF-WEB-WEB3

- BugkuCTF-WEB-矛盾

- BugkuCTF-Android-signin

- BugKuCtf-逆向-Mountain climbing

- BugKuCtf-逆向-love

- BugkuCTF-WEB-flag在index里

- BugkuCTF-WEB-文件包含2

- BugkuCTF-加密-散乱的密文

- BugkuCTF-杂项-这是一张单纯的图片

- BugkuCTF-加密-凯撒部长的奖励

- BugkuCTF-Web-web基础$_POST

- BugkuCTF-Web-web基础$_GET

- BugkuCTF-Web-计算器(随机数字运算验证码)

- BugkuCTF-Web-Web2

- bugkuctf 杂项-待续

- [BugKuCTF]入门逆向

- Bugkuctf-变量1

- BugkuCTF web基础$_GET

- BugkuCTF 计算器

- Python黑客实战篇:BugkuCTF(一)攻击管理员系统

- 【CTF】BugkuCTF - 分析 - 中国菜刀