靶机 DHCP 未能正确分配 IP :看这里

靶机地址:http://www.vulnhub.com/entry/gigachad-1,657/

按照流程先用nmap扫描

nmap -sP ip/mask #扫描局域网内存活主机

nmap -sV -A -p- ip #扫描靶机开放服务

可见开放了三个,21:ftp,22:ssh,80:http

在http里探索一阵后无果(网页作者埋了彩蛋)

ftp这边用匿名用户登入后得到了一个文件

说明了用户名和密码,不过密码给的是一个地址,拼接url就可以打开

通过提示与百度识图,得知图中建筑为:Maiden’s Tower

是位于土耳其最大的海港城市伊斯坦布尔的少女塔

这时就可以使用

用户名:chad

密码:maidenstower

登入ssh,并且拿到第一个flag(这个图片好眼熟好像在其他靶机见过)

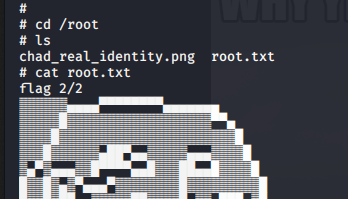

拿到了user的flag,接下来就是root的了

用不了sudo,那就查找用户权限为s的文件

这里看见一个s-nail,好使的,kali就有自带脚本

传输到靶机后赋予权限

chmod 777 fileName

sed -i 's/\r//' fileName #转化为unix格式

多执行几次,即可拿到提权成功 getflag