ctfshow_vip限免题目

文章目录

- robots后台泄露

- 协议头信息泄露

- PHPS源码泄露

- 源码压缩包泄露

- git版本控制泄露源码

- svn版本控制泄露源码

- vim临时文件泄露

- cookie泄露

- 域名txt记录泄露

- 敏感信息公布

- 内部技术文档泄露

- 编辑器配置不当

- 密码逻辑错误

- 探针泄露

- CDN穿透

- js敏感信息泄露

- 前端密钥泄露

- 数据库恶意下载

robots后台泄露

hint:总有人把后台地址写入robots,帮黑阔大佬们引路。

url 输入 /robots.txt, 根据提示输入 /flagishere.txt,得到flag

打开无法查看源代码,F12,鼠标右键都不行。

四种方法:

- Ctrl+U

- Ctrl+Shift+I(开发者根据)

- 设置-更多工具-web开发者工具

- 网址前加入

view-source查看源码

得到flag

协议头信息泄露

俩种方法

- 提示抓包,代理抓包,然后发送到鼠标右键repeater,点击GO,查看response,得到flag

- F12, 网络,响应头,找到flag

PHPS源码泄露

hint:phps源码泄露有时候能帮上忙

访问/index.phps,下载备份文件,得到flag

源码压缩包泄露

hint:解压源码到当前目录,测试正常,收工

访问www.zip下载源码,解压得到fl000g.txt,里面的是假flag,需要访问才会得到真flag

git版本控制泄露源码

访问/.git/

svn版本控制泄露源码

访问/.svn/`

vim临时文件泄露

在使用vim时意外退出,会在目录下生成一个备份文件(交换文件),格式为 .文件名.swp,访问/index.php.swp下载备份文件,得到flag

cookie泄露

F12 - 网络 - cookie - flag

域名txt记录泄露

域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息

根据提示解析域名 ctfshwo.com, 网址 http://www.jsons.cn/nslookup/

敏感信息公布

有时候网站上的公开信息,就是管理员常用密码

根据提示查找有用信息,用户名admin, 密码是最底部的电话号372619038,访问/admin,得到flag

内部技术文档泄露

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

观察网页,有超链接

打开后发现用户名,密码和网址,直接访问网址返回404,根据网址提示,访问/system1103/login.php,登录得到flag

编辑器配置不当

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

访问/ediotr,发现是一个编译器,点击上传图片,里面可以看到/var/www/html/nothinghere/中有fl000g.txt文件,访问/nothinghere/fl000g.txt, 得到flag

密码逻辑错误

公开的信息比如邮箱,可能造成信息泄露,产生严重后果

访问/admin, 忘记密码,只需要提交所在城市,根据网页的QQ邮箱,找到QQ号,添加好友得到地址西安,重置得到密码admin7789。登录用户名admin,即可得到flag

探针泄露

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

根据提示,访问/tz.php, 点击phpinfo,找到flag

CDN穿透

透过重重缓存,查找到ctfer.com的真实IP,提交 flag{IP地址}

命令窗口 ping ctfer.com 得到IP地址提交不正确,官方说 ping www.ctfer.com,试了一下不太行,ping ctfshow.com得到正确的ip地址。

js敏感信息泄露

一个小游戏,Crtl+U访问js源码,点击 src="js/Flappy_js.js",找到关于flag的语句

发现是一串 unicode编码,解码得到 你赢了,去幺幺零点皮爱吃皮看看, 访问 110.php,得到flag

前端密钥泄露

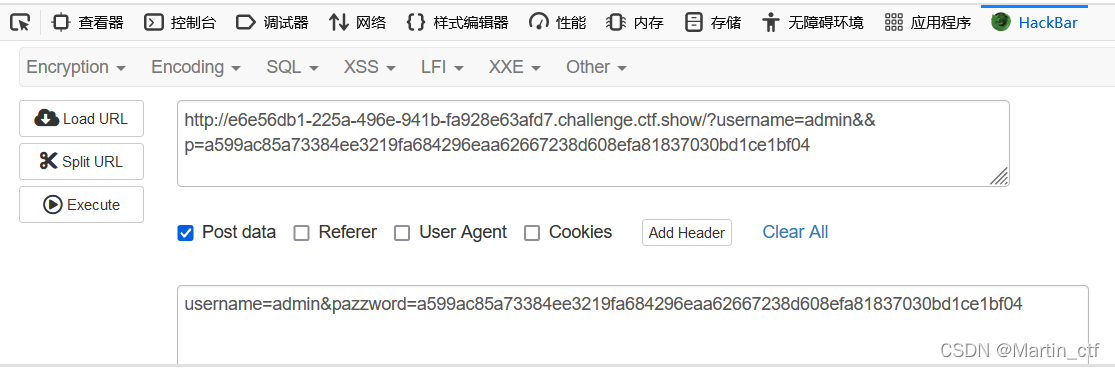

Crtl+U 查看源码,发现用户名和密码

<!--error_reporting(0);$flag="fakeflag"$u = $_POST['username'];$p = $_POST['pazzword'];if(isset($u) && isset($p)){

if($u==='admin' && $p ==='a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04'){

echo $flag;}

}-->

根据信息在网页输入用户名密码提示错误。用hackbar post 传递参数

username=admin&pazzword=a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04

数据库恶意下载

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

早期asp+access架构的数据库文件为db.mdb,直接查看url路径添加加/db/db.mdb下载文件,用记事本打开搜索flag即可