任务二、Burp Suite基础Proxy功能;

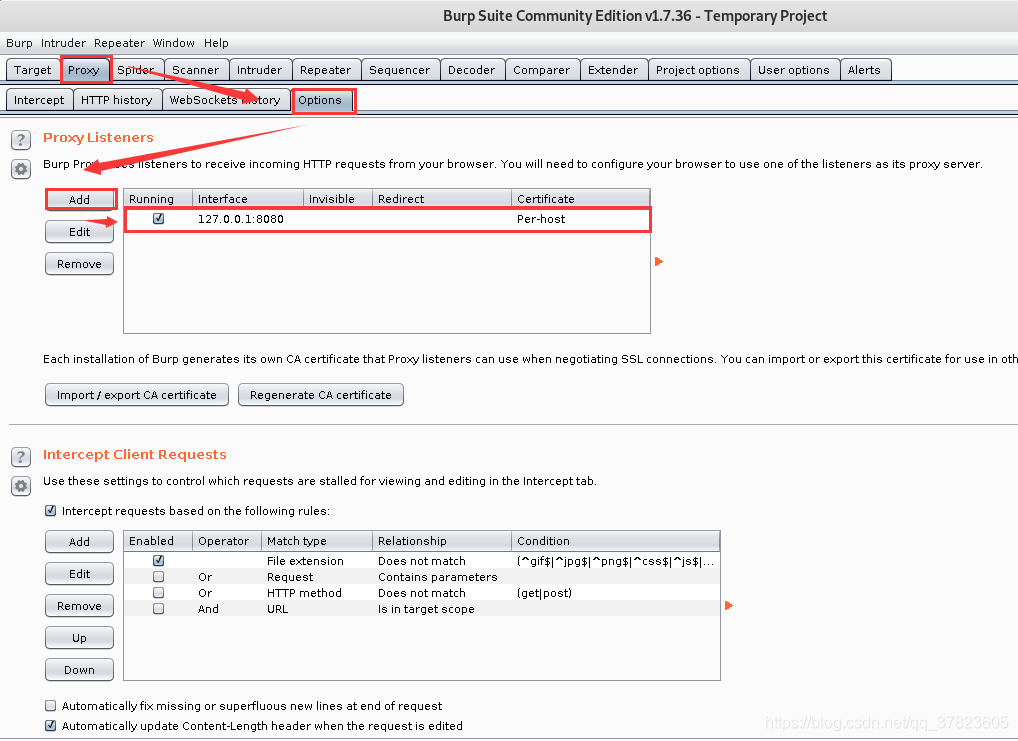

2.1、在Kali虚拟机中打开Burp Suite工具并设置,打开“Proxy”选项卡,选中“Options”子选项卡,单机“Add”按钮,增加一个监听代理,设置为127.0.0.1:8080;

2.2、进行浏览器代理设置,启动kali虚拟机中的浏览器,单击右上角的菜单按钮,选择首选项;

2.3、设置数据拦截功能;

2.3.1、在kali中打开intercept子选项卡,开启数据包拦截功能;

2.3.2、打开kali浏览器,在地址栏输入http;//192.168.43.96;

2.3.3、在Burp Suite中单击forward按钮,可以看到拦截的数据;

2.3.4、在kali中打开浏览器,在地址栏输入http;//192.168.43.96/dvwa

2.4、查看访问目标网站的拦截数据;

注:在Burp Suite中单击forward按钮,可以看到拦截的数据

任务三、Burp Suite Target功能

3.1、打开Site map选项卡;

注:启动Burp Suite,打开“Target”→”Site map”选项卡。

3.2、把指定网站设置目标范围;

注:根据图中的相关联网址,右击左边树形结构中的某个网址,在弹出的快捷菜单中选择Add to scope命令,即把某个网站设置到目标范围

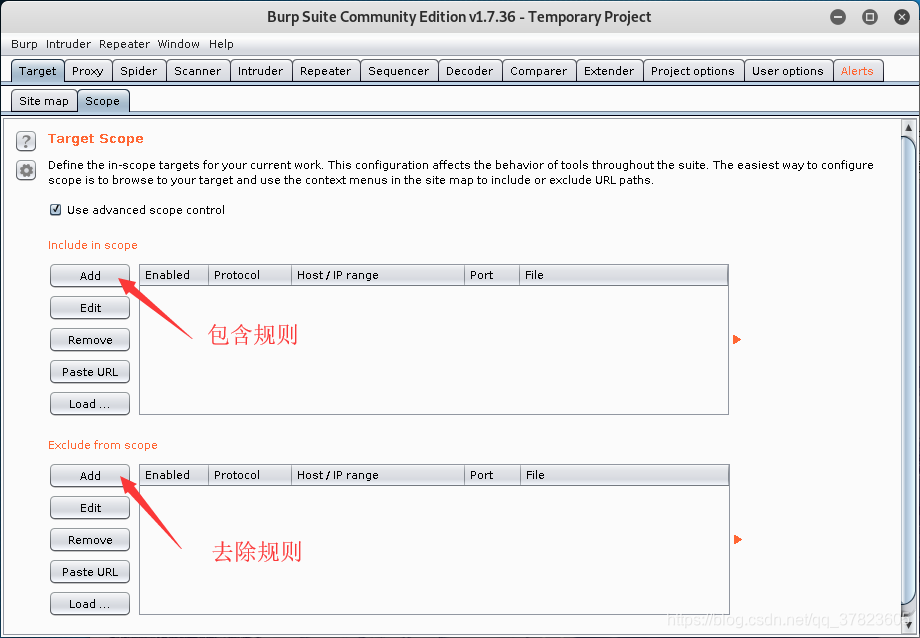

3.3、Target Scope 目标域规则设置

注:Target Scope目标域规则设置,打开“Scope”子选项卡;

3.4、编辑包含规则或去除规则

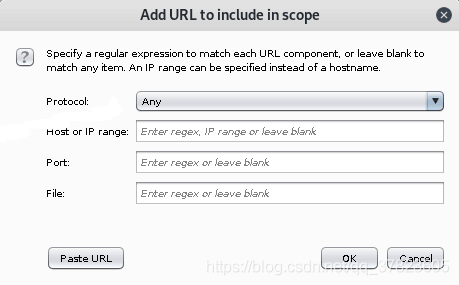

注:点击Scope”子选项卡中的“Add”按钮,即可编辑包含规则或去除规则,具体设置对话框;

任务四、Burp Suite Spider功能

4.1、对于目标网站连接进行测试

注:打开Burp Suite,根据前面Target中的有关配置,选中要测试的页面链接,右击目标网站,选中“Spider this host”命令;

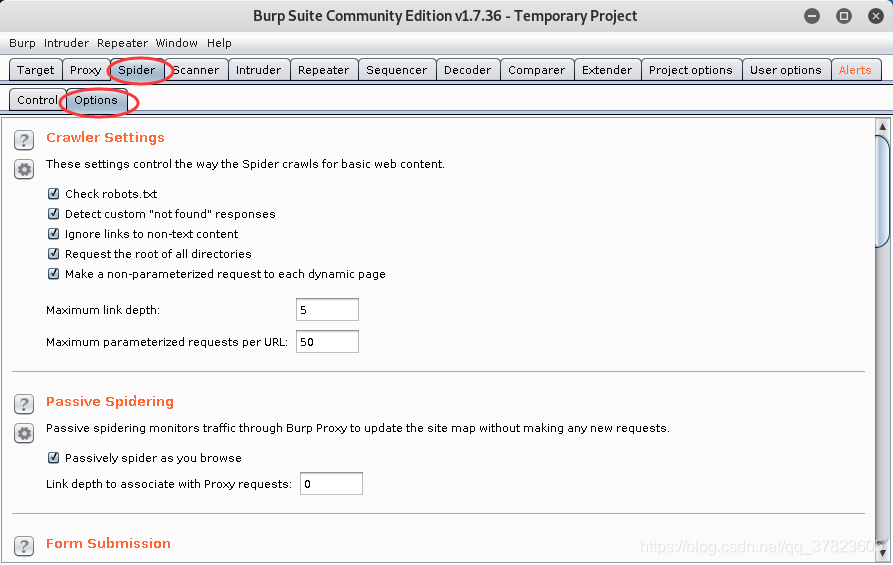

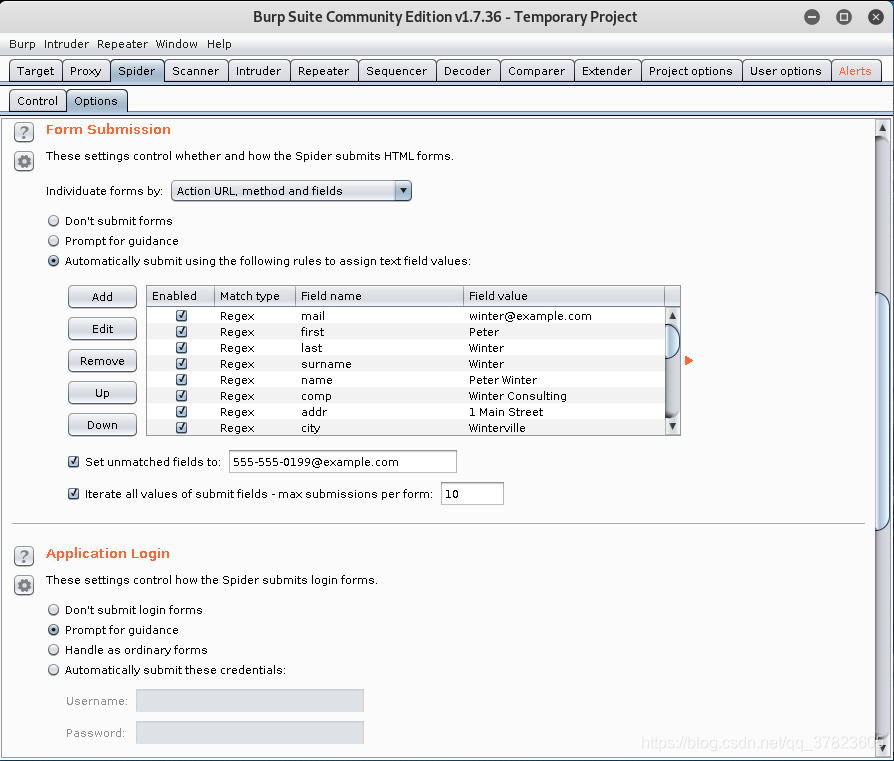

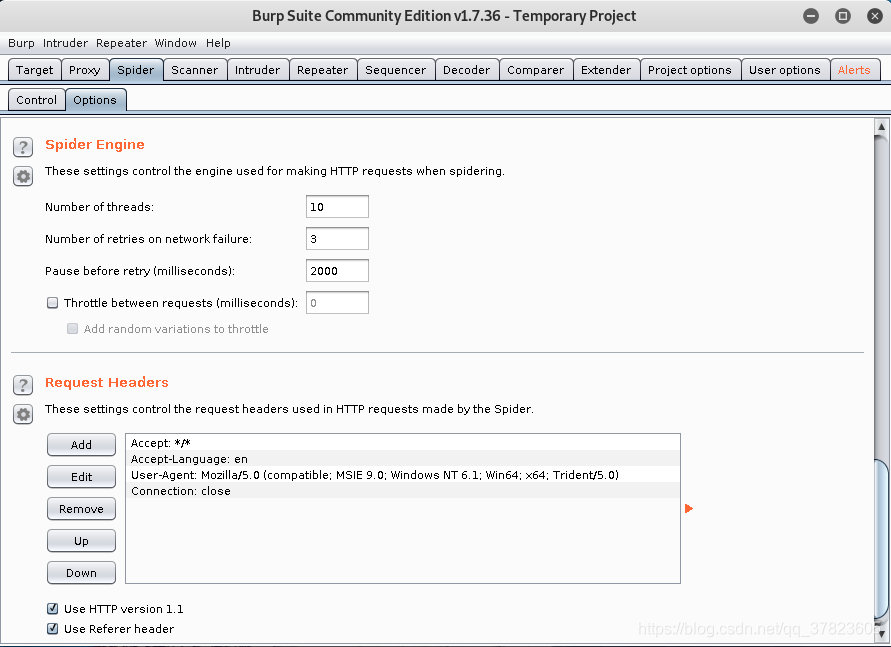

4.2、进行默认配置

注:对“Spider”选项卡下的“Options”子选项卡的有关选项取默认配置;

配置一:

配置二:

配置三:

4.3、查看检测到的数据信息

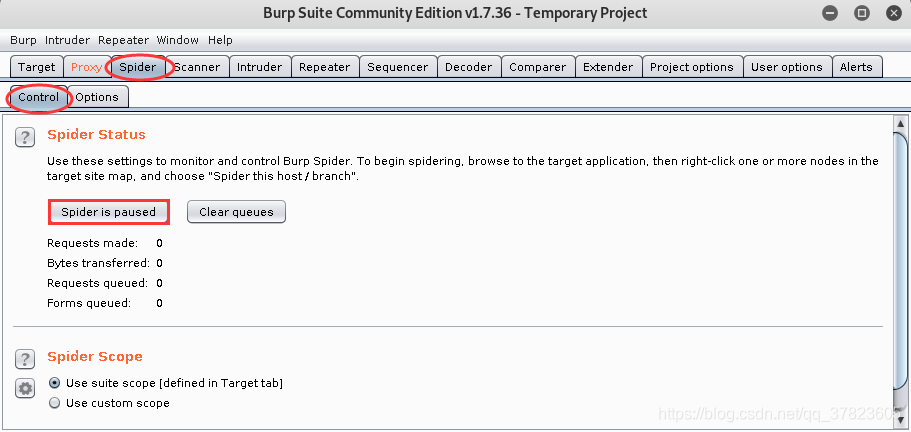

注:单击“Spider”选项卡中的“Control”标签,单击“Spider is running”按钮,下方显示已经请求数量,字节传输量,爬虫范围等信息;

任务五、Burp Suite Scanner功能

5.1、配置代理并配置被扫描域和路径

5.1.1、启动Burp Suite,正确配置Burp Proxy并设置浏览器代理,同时在“Target”选项卡的“Site map”子选项卡中配置好要扫描的域和URL模块路径,右击需要扫描的站点,选择快捷菜单中的“Actively Scan this host”命令;

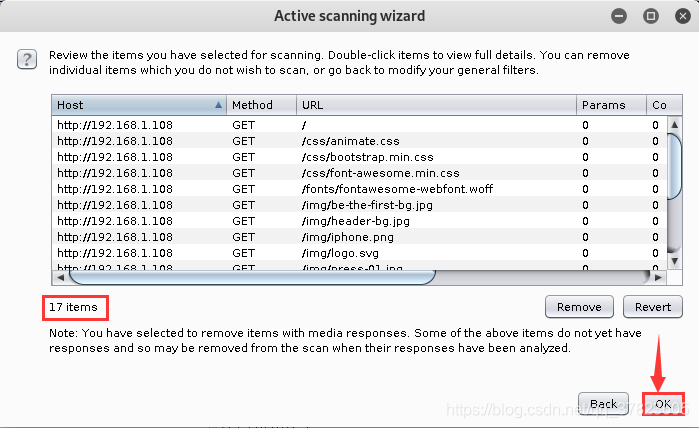

5.1.2、打开主动扫描配置向导,选择是否移除有关的页面项

5.1.3、单击上图中的“next”按钮,继续对扫描项进行配置,将不需要扫描的网络移除,以提高扫描效率;

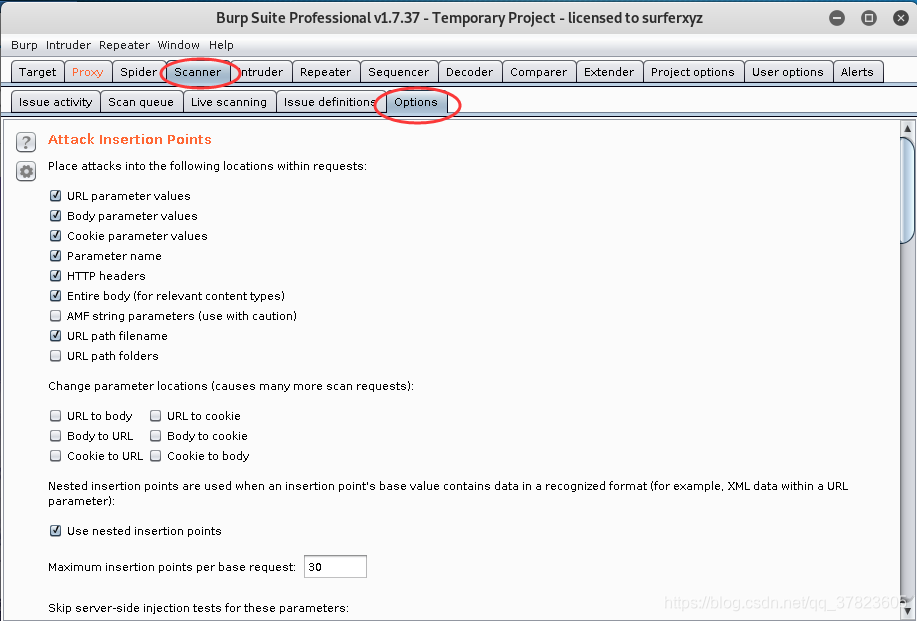

5.1.4、对攻击插入点进行配置;

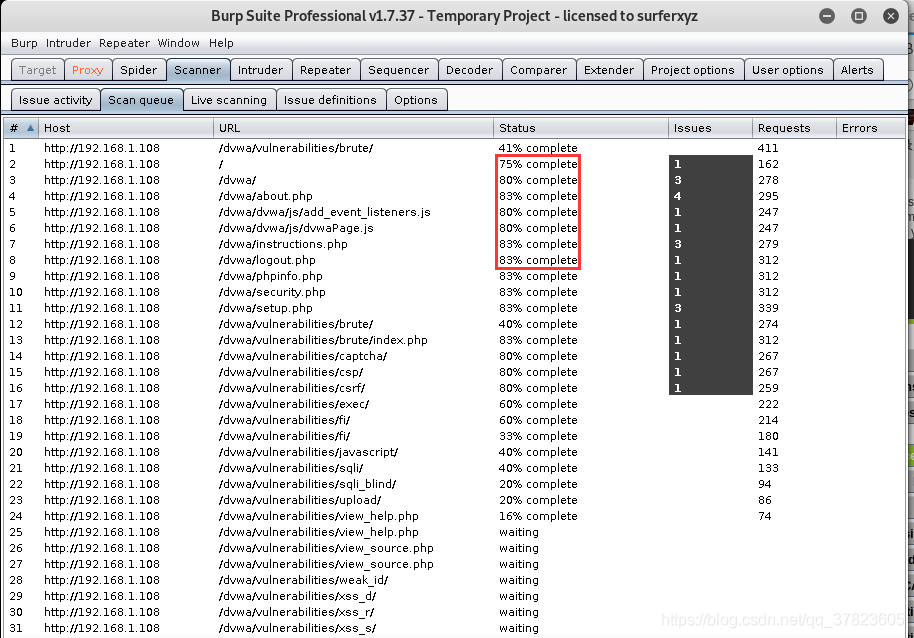

5.1.5、进入“Scanner”选项卡的“Scan queue”子选项卡,查看当前扫描的进度;

5.2、打开主动扫描并进行配置;

5.2.1、配置主动扫描域与被动扫描;

5.2.2、在target选项卡的site map子选项卡中选择某个目录进行扫描,优化扫描选项,对选项进行设置,指定哪些类型的文件不在扫描范围内;

5.2.3、在 “Target”选项卡的“Site map”子选项卡中选中需要添加的网址,单击鼠标右键,在弹出的快捷菜单中选择“Add to Scope”命令,将给网址添加到作用域中,然后进行自动扫描;

5.2.4、进入“Scanner”选项卡的“Live scaning”子选项卡,在Live Active Scanning中选择“Use suite scope[defined in Target tab]”单选按钮,Brup Scanner将自动扫描经过Brup Proxy的交互信息;

5.2.5、查看扫描结果,选择“results”,可以查看此次扫描的结果;

任务六、Burp Suite Intruder爆破应用

6.1、Scanner测试及Web漏洞扫描

6.1.1、启动Burp Suite,并按照任务二的介绍完成代理设置;

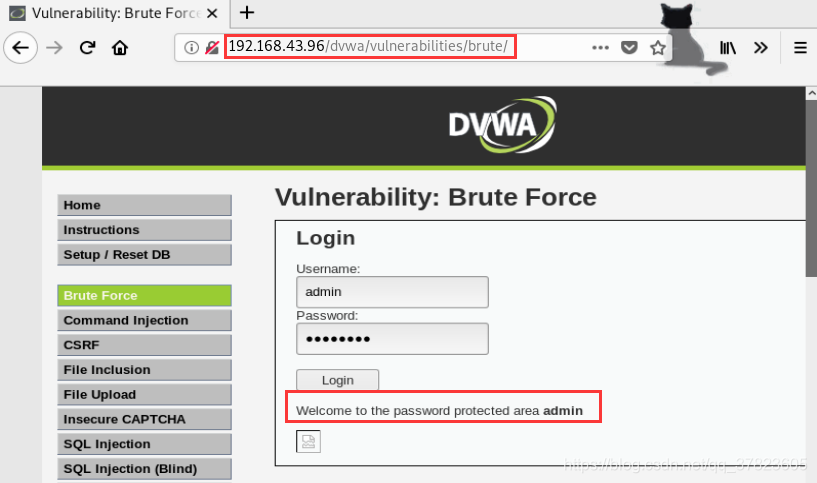

6.1.2、用浏览器访问网站http;//192.168.43.96/dvwa,以渗透测试系统dvwa 为靶机站点;

6.1.3、单击上图中的“Brute Force”按钮,并单击Brup Suite的“Proxy”选项卡下的“Forward”按钮,输入登录账号及密码,假定已知道登录账号为admin,而密码需要爆破,因此随便输入一个密码;

6.1.4、单击login 按钮,并在Burp Suite中截取登录数据;

6.1.5、选中所有数据并在右键快捷菜单中选择“Send to Intruder”命令;

6.1.6、选择“Intruder”选项卡,并选择“Positions”;

6.1.7、对图中自动标记的变量进行爆破,单击右边的“Clear§”按钮,然后选中密码后面的123,在添加为爆破变量;

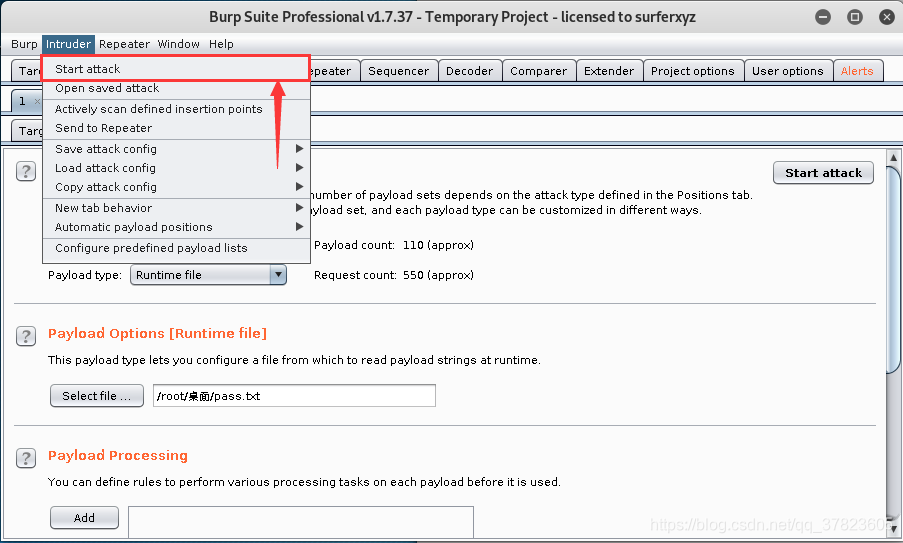

6.1.8、选择“Intruder”选项卡,并选择“Payloads”子选项卡,对爆破变量所需的密码文件进行配置;

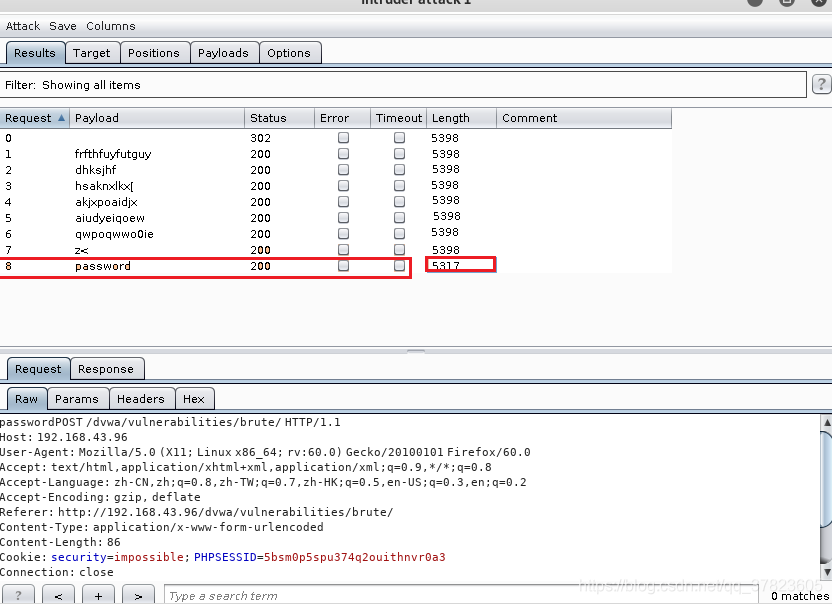

6.1.9、设置完成后,单击Brup Suite中的“Intruder”菜单项,选择“Start attack”命令;

6.1.10、在爆破结果中,对密码文件中的密码进行逐个测试;

6.1.11、以admin为账号,password为口令进行登录验证;